Из чего состоит сертификат электронной подписи?

Сертификат электронной подписи подтверждает принадлежность электронной подписи владельцу и содержит: -закрытый ключ — для генерации электронных подписей; -открытый ключ — для проверки подлинности подписи получателем; -сведения о владельце — для проверки получателем информации об авторе документа.

Для того чтобы начать пользоваться электронной подписью (сдавать отчетность, участвовать в электронных торгах, подписывать, зашифровывать и расшифровывать документы), необходимо получить сертификат электронной подписи в одном из удостоверяющих центров.

Функция удостоверяющего центра в этом случае заключается в том, чтобы подтвердить подлинность сведений о владельце и выдать сертификат нужного пользователю тарифного плана. Сертификат электронной подписи подтверждает принадлежность электронной подписи владельцу и содержит:

- закрытый ключ — для генерации электронных подписей;

- открытый ключ — для проверки подлинности подписи получателем;

- сведения о владельце — для проверки получателем информации об авторе документа.

Для соблюдения правил информационной безопасности срок действия сертификата ограничен. Сертификат выдается владельцу на год, по истечении которого его необходимо продлевать.

Кроме того, при угрозе компрометации закрытого ключа (например, если владелец потерял или оставил без присмотра ключевой носитель), при утере пароля или смене реквизитов сертификат отзывается и взамен выдается новый.

Удостоверяющий центр СКБ Контур — единственный в России центр, который выдает сертификаты электронной подписи на 15 месяцев. А заказав услугу «Сопровождение сертификата», владелец может бесплатно перевыпускать сертификат в течение срока его действия в случае компрометации или смены требований электронной площадки к виду электронной подписи.

УЦ СКБ Контур выпускает все виды электронных подписей.

Подобрать подписьkontur.ru

Ключ проверки электронной подписи — это

Обновление: 2 марта 2018 г.

Совокупность символов, предназначенная для формирования электронной подписи, называется ключом ЭЦП. О том, как формируется и как применяется ключ электронной подписи, читайте в нашей статье.

Что такое ключ ЭЦП?

Определение данного понятия содержится в ст. 2 Федерального закона от 06.04.2011 N 63-ФЗ. Согласно этой норме под ключом ЭЦП понимается неповторяемое сочетание символов, при помощи которых формируется подпись.

В указанном Законе существует и еще одно понятие, содержащее слово «ключ». Это понятие ключа проверки ЭЦП. Ключ проверки электронной подписи — это неповторяемое сочетание символов, связанное с ключом ЭЦП, целью которого является осуществление проверки подлинности такой подписи.

Как получить ключ электронной подписи?

Для получения ключа следует обратиться в удостоверяющий центр. Найти ближайший к вам центр можно, набрав соответствующую информацию в поисковой строке браузера.

Вопрос о том, где получить ключ электронной подписи, заинтересованному лицу следует решить самостоятельно в зависимости от целей ее получения.

Прежде чем обращаться в удостоверяющий центр, следует разобраться с целями, для которых предполагается использование ключа, и выбрать вид ЭЦП, соответствующий этим целям.

В ст. 5 Федерального закона от 06.04.2011 N 63-ФЗ перечислены основные виды и подвиды ЭЦП:

- простая ЭЦП;

- усиленная ЭЦП;

- неквалифицированная усиленная ЭЦП;

- квалифицированная усиленная ЭЦП.

Из указанной классификации видно, что усиленная подпись может быть либо квалифицированной, либо неквалифицированной. Простая же ЭЦП подобной градации не имеет.

Другая (условная) градация предусматривает разделение ключей на закрытые и открытые.

Но эта градация уже была рассмотрена нами выше, т.к. открытый ключ электронной цифровой подписи – это ключ проверки ЭЦП. Закрытый же ключ – это те символы, при помощи которых сформирована ЭЦП.

В качестве признаков усиленной подписи выделяются:

- применение ключа подписи;

- при помощи нее имеется возможность идентифицировать человека, подписавшего документ;

- с ее помощью можно отследить изменения в электронный документ;

- формируется путем применения средств электронной подписи.

Эти признаки характерны для всех усиленных подписей. Квалифицированная подпись отличается от неквалифицированной двумя дополнительными характеристиками:

- ключ проверки ЭЦП прописывается в специальном сертификате;

- для нее применяются специальные средства, соответствующие отдельным требованиям законодательства.

Для получения ЭЦП представителю заявителя понадобится, в т.ч., доверенность на получение ключа ЭЦП. Она должна содержать указание на право:

- владения сертификатом;

- представления в удостоверяющий центр необходимой информации и документов;

- знать информацию, указанную в сертификате;

- получения инструкции по безопасности применения ЭЦП.

Документы для получения ЭЦП подаются в удостоверяющий центр самим заявителем или его уполномоченным лицом.

Как установить ключ ЭЦП?

Формирование и установка специального закрытого ключа ЭЦП — это прерогатива удостоверяющего центра. Ключ формируется для любого вида ЭЦП. Его установка осуществляется с выдачей владельцу ЭЦП всех необходимых инструкций.

Основным отличием простой подписи от усиленной ЭЦП является то, что для простой подписи сертификат ключа не формируется.

Вот критерии подписания простой подписью:

- подпись проставляется в электронном документе;

- ключ используется согласно порядку, установленному оператором информационной системы.

Необходимость формирования удостоверяющим центром ключа проверки, который содержится в специальном сертификате, является основным отличием ключа квалифицированной цифровой подписи от ключа неквалифицированной. Как следует из ч. 5 ст. 5 Федерального закона от 06.04.2011 N 63-ФЗ, для неквалифицированной ЭЦП такой сертификат может не изготовляться.

Также читайте:

glavkniga.ru

Электронная подпись | НалогОбзор.Инфо

Электронная подпись – информация в электронной форме, которая используется для определения лица, подписавшего электронный документ (ст. 2 Закона от 6 апреля 2011 г. № 63-ФЗ).

Электронная подпись бывает двух видов: простая и усиленная. Усиленная, в свою очередь, подразделяется на неквалифицированную и квалифицированную. Простая электронная подпись подтверждает принадлежность подписи определенному лицу при помощи кодов и паролей.

Неквалифицированная и квалифицированная электронные подписи получаются в результате криптографического преобразования информации с использованием ключа электронной подписи. Они не только идентифицируют лицо, заверившее электронный документ, но и позволяют определить, вносились ли изменения после подписания. Квалифицированная электронная подпись имеет дополнительную защиту – ключ проверки, который выдается аккредитованными удостоверяющими центрами. Это следует из положений статей 5, 9–11 Закона от 6 апреля 2011 г. № 63-ФЗ.

Квалифицированная электронная подпись равнозначна собственноручной подписи в документе (за исключением случаев, когда законодательство требует оформлять документ только на бумажном носителе). Простая или неквалифицированная электронная подпись приравнивается к собственноручной лишь в том случае, если это предусмотрено федеральными законами (принимаемыми в соответствии с ними нормативно-правовыми актами или соглашением между участниками электронного взаимодействия). Такой порядок установлен пунктами 1 и 2 статьи 6 Закона от 6 апреля 2011 г. № 63-ФЗ.

Квалифицированная электронная подпись – электронная подпись, которая соответствует всем признакам неквалифицированной электронной подписи и следующим дополнительным признакам:

- ключ проверки электронной подписи указан в квалифицированном сертификате;

- для создания и проверки электронной подписи используются средства электронной подписи, получившие подтверждение соответствия требованиям, установленным в соответствии с Федеральным законом от 6 апреля 2011 г. № 63-ФЗ «Об электронной подписи».

Неквалифицированная электронная подпись – электронная подпись, которая:

- получена в результате криптографического преобразования информации с использованием ключа электронной подписи;

- позволяет определить лицо, подписавшее электронный документ;

- позволяет обнаружить факт внесения изменений в электронный документ после момента его подписания;

- создается с использованием средств электронной подписи (п. 3 ст. 5 Федерального закона от 6 апреля 2011 г. № 63-ФЗ «Об электронной подписи»).

Ключ электронной подписи – уникальная последовательность символов, принадлежащая конкретному человеку, с помощью которой он подписывает документ электронной подписью (ч. 5 ст. 2 Закона от 6 апреля 2011 г. № 63-ФЗ).

Ключ проверки электронной подписи – уникальная последовательность символов, с помощью которой можно проверить, что подпись на электронном документе подлинная (ч. 6 ст. 2 Закона от 6 апреля 2011 г. № 63-ФЗ).

Сертификат ключа проверки электронных подписей – электронный документ или документ на бумажном носителе, выданный удостоверяющим центром либо доверенным лицом удостоверяющего центра. Сертификат подтверждает, что ключ проверки электронной подписи принадлежит владельцу сертификата ключа проверки электронной подписи. Об этом сказано в части 2 статьи 2 Закона от 6 апреля 2011 г. № 63-ФЗ.

Удостоверяющий центр – это организация, которая:

- создает ключи электронных подписей;

- создает ключи проверки электронных подписей;

- выдает сертификаты ключей проверки электронных подписей;

- аннулирует выданные сертификаты.

Об этом сказано в части 1 статьи 13 Закона от 6 апреля 2011 г. № 63-ФЗ.

Кросс-сертификация – взаимное признание удостоверяющими центрами выданных сертификатов ключей подписи (п. 1 Технологии, утвержденной приказом ФСС России от 12.02.2010 № 19).

См. также: Где можно получить ключ электронной подписи

nalogobzor.info

всё об электронной подписи (ЭП)

Сертификат ключа проверки электронной подписи – электронный документ или документ на бумажном носителе, выданные удостоверяющим центром либо доверенным лицом удостоверяющего центра и подтверждающие принадлежность ключа проверки электронной подписи владельцу сертификата ключа проверки электронной подписи.

В процессе формирования электронного ключа (электронный ключ ЭП), данные о его владельце сохраняются в отдельный файл. Этот файл и является сертификатом ключа подписи. Проверить сертификат ЭП можно, например, на портале госуслуг по ссылке.

Выделяют также квалифицированный сертификат ключа проверки электронной подписи – сертификат, выданный аккредитованным удостоверяющим центром или доверенным лицом аккредитованного удостоверяющего центра либо федеральным органом исполнительной власти, уполномоченным в сфере использования электронной подписи.

Сертификат открытого ключа подписи содержит в себе открытый ключ, сведения о владельце ЭП, а также о том удостоверяющем центре, который оформлял и выдавал ключ. По этим данным осуществляется проверка сертификата ЭП. Таким образом, сертификат ключа можно сравнить с неким электронным удостоверением участника системы документооборота. Он должен содержать следующую информацию:

- даты начала и окончания срока его действия;

- ФИО – для физических лиц, наименование и место нахождения – для юридических лиц или иная информация, позволяющая идентифицировать владельца сертификата ключа проверки электронной подписи;

- ключ проверки электронной подписи;

- наименование используемого средства электронной подписи и (или) стандарты, требованиям которых соответствуют ключ электронной подписи и ключ проверки электронной подписи;

- наименование удостоверяющего центра, который выдал сертификат ключа проверки электронной подписи;

- иная информация для проверки сертификата ЭП, предусмотренная частью 2 статьи 17 ФЗ №63, – для квалифицированного сертификата.

Сертификат ключа подписи выдается на 1 год (как получить сертификат ключа подписи – перейти), и по истечении данного срока становится недействительным. Для того чтобы продолжить работать в системе электронной документации, следует продлить сертификат.

При любом изменении реквизитов владельца ключа (смена руководителя организации, названия и т. д.), а также компрометации закрытого ключа требуется отозвать действующий сертификат и получить новый (сертификат ключа проверки электронной подписи образец – загрузить).

← Вернуться в Энциклопедию

www.certisfera.ru

Как экспортировать открытый ключ? — Удостоверяющий центр СКБ Контур

Экспорт файла открытого ключа можно осуществить следующими способами:

1. Экспорт из хранилища Личные.

Для этого необходимо проделать следующие действия:

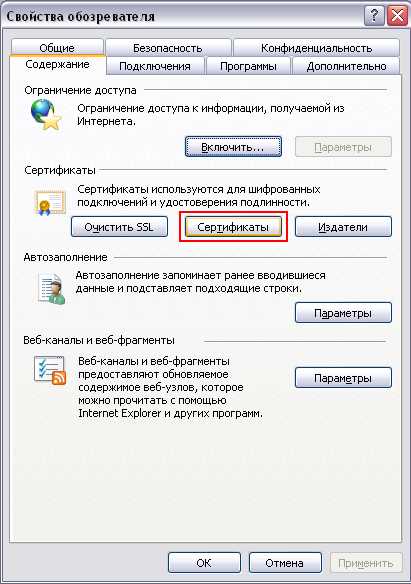

- Выбрать меню Пуск (Настройки) / Панель управления / Свойства обозревателя (либо Свойства браузера). Перейти на вкладку Содержание и нажать на кнопку Сертификаты (см. рис. 1).

Рис. 1. Окно «Свойства обозревателя»/вкладка «Содержание».

Рис. 1. Окно «Свойства обозревателя»/вкладка «Содержание».

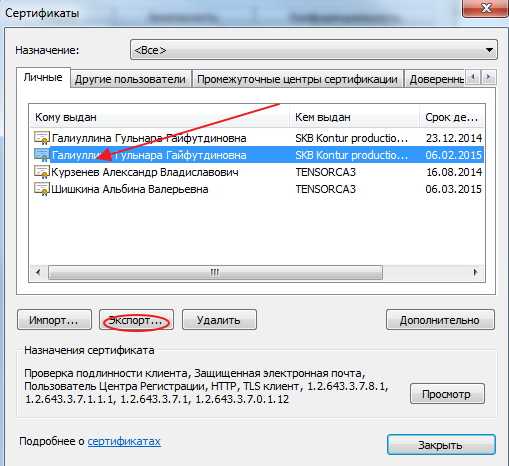

- Найти в списке нужный сертификат и нажать на кнопку Экспорт (см. рис. 2).

Если в списке отсутствует нужный сертификат, необходимо перейти к пункту 2.

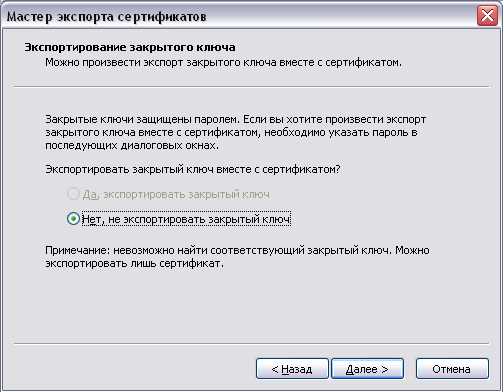

Рис. 3. Параметры экспорта закрытого ключа.- В окне Мастер экспорта сертификатов нажать на кнопку Далее. Затем отметить пункт Нет, не экспортировать закрытый ключ и выбрать Далее (см. рис. 3).

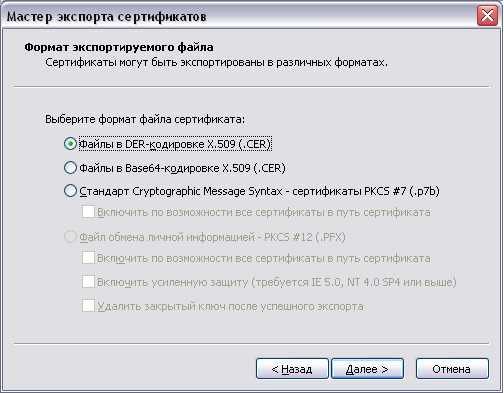

- В окне Формат экспортируемого файла выбрать Файлы X.509 (.CER) в кодировке DER и нажать на кнопку Далее (см. рис. 4).

Рис. 4. Формат экспортируемого файла.

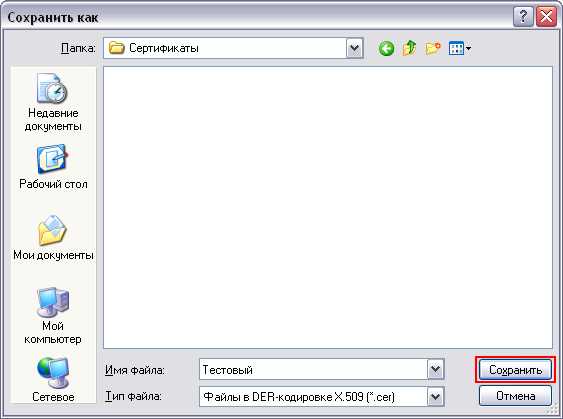

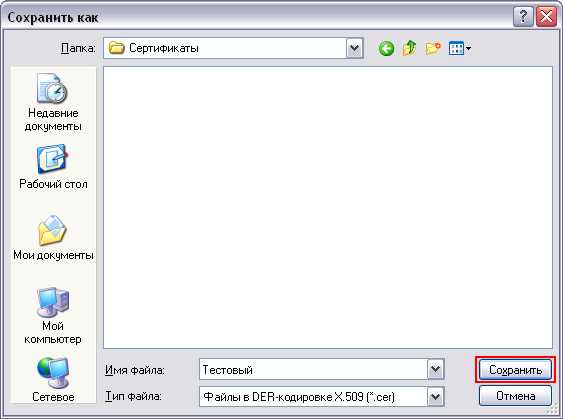

Рис. 4. Формат экспортируемого файла. - В следующем окне необходимо кликнуть по кнопке Обзор, указать имя и каталог для сохранения файла. Затем нажать на кнопку Сохранить (см. рис. 5).

Рис. 5. Сохранение файла.

Рис. 5. Сохранение файла.

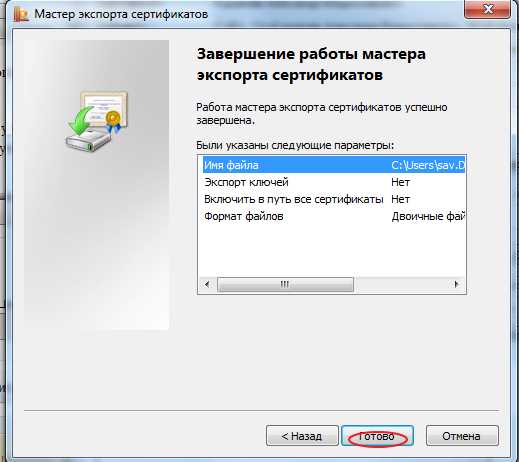

- В следующем окне нажать на кнопку Далее, затем Готово. Дождаться сообщения об успешном экспорте.

2. Экспорт файла открытого ключа с помощью Крипто Про.

Для этого необходимо проделать следующие действия:

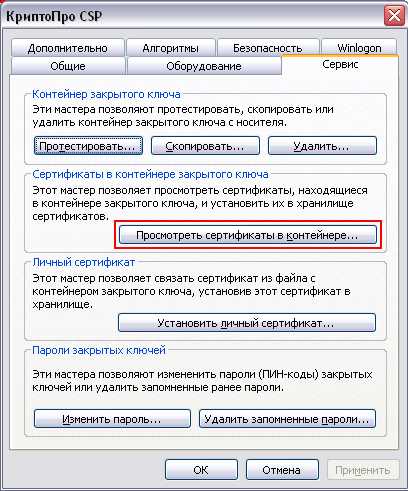

Рис. 6. Окно «Свойства КриптоПро CSP».- Выбрать меню Пуск / Панель управления / Крипто Про CSP. Перейти на вкладку Сервис и нажать на кнопку Просмотреть сертификаты в контейнере (см. рис. 6).

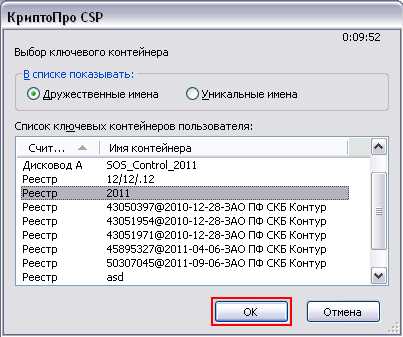

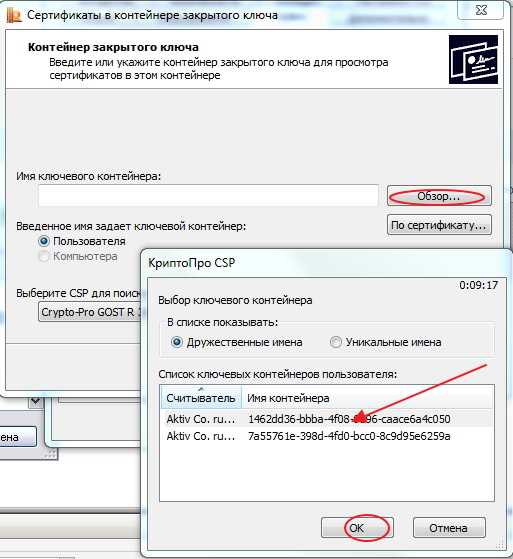

- В открывшемся окне нажать на кнопку Обзор, чтобы выбрать контейнер для просмотра. После выбора контейнера нажать на кнопку Ок (см. рис. 7).

Рис. 7. Окно выбора контейнера для просмотра.

Рис. 7. Окно выбора контейнера для просмотра.

- В следующем окне кликнуть по кнопке Далее.

Если после нажатия на кнопку Далее появляется сообщение В контейнере закрытого ключа отсутствует открытый ключ шифрования, необходимо перейти к пункту 3.

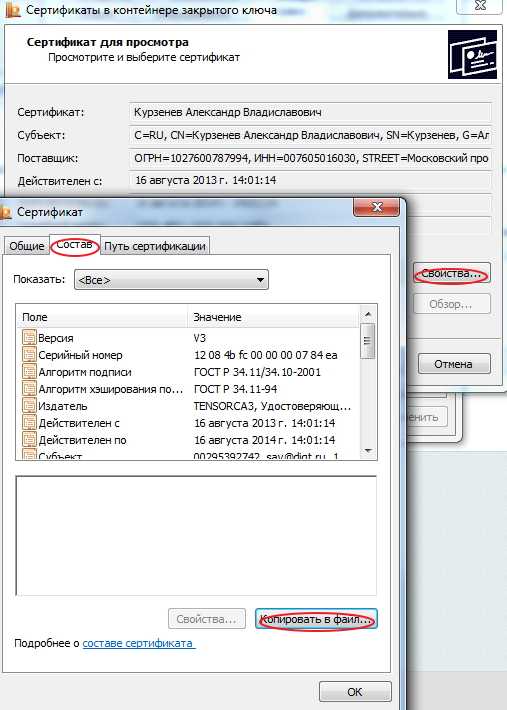

- В окне Сертификат для просмотра необходимо нажать кнопку Свойства (см. рис. 8).

Рис. 8. Окно просмотра сертификата

Рис. 8. Окно просмотра сертификата

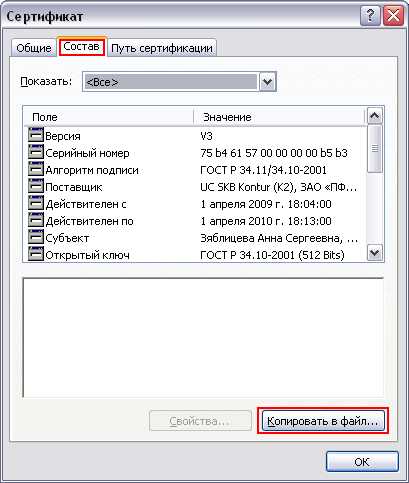

- В открывшемся файле сертификата следует перейти на вкладку Состав и нажать кнопку Копировать в файл (см. рис. 9).

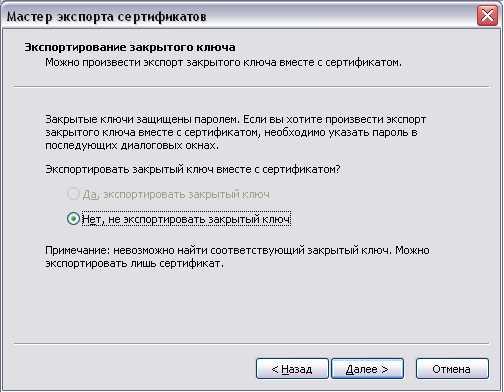

- В открывшемся окне Мастер экспорта сертификатов нажать на кнопку Далее. Затем отметить пункт Нет, не экспортировать закрытый ключ и выбрать Далее (см. рис. 10).

Рис. 10. Параметры экспорта закрытого ключа.

Рис. 10. Параметры экспорта закрытого ключа.

- В окне Формат экспортируемого файла выбрать Файлы X.509 (.CER) в кодировке DER и нажать на кнопку Далее (см. рис. 11).

- В следующем окне необходимо кликнуть по кнопке Обзор, указать имя и каталог для сохранения файла. Затем нажать на кнопку Сохранить (см. рис. 12).

Рис. 12. Сохранение файла.

Рис. 12. Сохранение файла.

- В следующем окне нажать на кнопку Далее, затем Готово. Дождаться сообщения об успешном экспорте. Закрыть все окна программы Крипто Про.

3. Если экспортировать сертификат не удалось ни первым, ни вторым способом, то для получения файла открытого ключа следует обратиться в службу технической поддержки по адресу [email protected], указав ИНН и КПП организации, а также данные сертификата (срок действия и ФИО владельца).

ca.kontur.ru

Как экспортировать открытый ключ через КриптоПро CSP

Экспорт файла открытого ключа можно осуществить следующими способами:

1. Экспорт из хранилища Личные:

- Для этого выбрать в настройках браузера (например Internet Explorer) Настройки / Свойства обозревателя/ Содержание и нажать на кнопку Сертификаты.

- Найти нужный сертификат и нажать Экспорт.

Если в списке отсутствует нужный сертификат, необходимо перейти к пункту 2.

- В окне Мастер экспорта сертификатов нажать на кнопку Далее. Затем отметить пункт Нет, не экспортировать закрытый ключ и выбрать Далее.

- В окне Формат экспортируемого файла выбрать Файлы X.509 (.CER) в кодировке DER и нажать на кнопку Далее.

- В следующем окне необходимо кликнуть Обзор, указать имя и каталог для сохранения файла. Затем нажать на кнопку Сохранить.

- В следующем окне нажать на кнопку Далее, затем Готово.Дождаться сообщения об успешном экспорте.

2. Экспорт файла открытого ключа с помощью КриптоПро CSP:

- Выбрать меню Пуск / Панель управления / КриптоПро CSP. Перейти на вкладку Сервис и нажать на кнопку Просмотреть сертификаты в контейнере.

- В открывшемся окне нажать на кнопку Обзор, чтобы выбрать контейнер для просмотра. После выбора контейнера нажать на кнопку ОK.

- В следующем окне кликнуть по кнопке Далее.

Если после нажатия на кнопку Далее появляется сообщение В контейнере закрытого ключа отсутствует открытый ключ шифрования, необходимо перейти к пункту 3.

- В окне Сертификат для просмотра необходимо нажать кнопку Свойства в открывшемся файле сертификата следует перейти на вкладку Состав и нажать кнопку Копировать в файл.

- Далее следуем инструкции Мастера экспорта сертификатов нажимая Далее — Нет, не экспортировать закрытый ключ — Далее выбираем Файлы X.509 (.CER) в кодировке DER и снова Далее.

- В следующем окне необходимо кликнуть по кнопке Обзор, указать имя и каталог для сохранения файла. Затем нажать на кнопку Сохранить.

- В следующем окне нажать на кнопку Далее, затем Готово.

- Дождаться сообщения об успешном экспорте. Закрыть все окна программы Крипто Про.

3. Если экспортировать сертификат не удалось ни первым, ни вторым способом, то для получения файла открытого ключа следует обратиться в службу технической поддержки удостоверяющего центра, где был получен ваш сертификат. Информацию об удостоверяющем центре можно посмотреть в самом сертификате.

После экспорта файла открытого ключа мы можем переслать его тому человеку, с которым планируем обмениваться зашифрованными сообщениями.

Для того чтобы зашифровать документ вам потребуется КриптоПРО CSP и КриптоAPM. Дополнительных настроек, кроме размещения файла сертификата открытого ключа в хранилище Сертификаты других пользователей, как правило не требуется.

Если инструкция показалась вам полезной -делитесь ей, кнопки для этого вы найдете прямо под статьей.

cryptostore.ru

алгоритмы, открытый и секретный ключи, сертификаты

Закон «Об электронной цифровой подписи» определяет, что «электронная цифровая подпись – реквизит электронного документа, предназначенный для защиты данного электронного документа от подделки, с использованием закрытого ключа электронной цифровой подписи и позволяющий идентифицировать владельца сертификата ключа подписи, а также установить отсутствии искажения в электронном документе». Из этого определения видно, что электронная цифровая подпись (ЭЦП) формируется при помощи специальных математических алгоритмов на основе собственно документа и некого «закрытого ключа», позволяющего однозначно идентифицировать отправителя сообщения. Рассмотрим подробней механизм функционирования систем ЭЦП.

Открытый и закрытый ключи в электронной цифровой подписи

Электронная цифровая подпись функционирует на основе криптоалгоритмов с асимметричными (открытыми) ключами и инфраструктуры открытых ключей. В криптосистемах на основе асимметричных ключей для шифрования и дешифрования используется пара ключей – секретный и публичный ключи, уникальные для каждого пользователя, и цифровой сертификат.

Основные термины, применяемые при работе с ЭЦП: закрытый ключ – это некоторая информация, обычно длиной 256 бит, хранится в недоступном другим лицам месте на смарт-карте, touch memory. Работает закрытый ключ только в паре с открытым ключом.

Открытый ключ – используется для проверки ЭЦП получаемых документов-файлов технически это некоторая информация длиной 1024 бита. Открытый ключ работает только в паре с закрытым ключом. На открытый ключ выдается сертификат, который автоматически передается вместе с письмом, подписанным ЭЦП. Необходимо обеспечить наличие своего открытого ключа у всех, с кем предполагается обмениваться подписанными документами. Можно также удостовериться о личности, подписавшей электронной подписью документ, который получен, просмотрев его сертификат. Дубликат открытого ключа направляется в Удостоверяющий Центр (УЦ), где создана библиотека открытых ключей ЭЦП. В библиотеке УЦ обеспечивается регистрация и надежное хранение открытых ключей во избежание попыток подделки или внесения искажений.

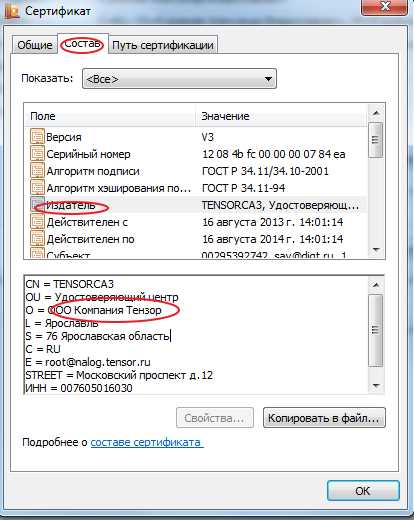

Цифровой сертификат представляет собой расширение открытого ключа, включающего не только сам ключ, но и дополнительную информацию, описывающую принадлежность ключа, время использования, доступные криптосистемы, название УЦ и т.д.

Основная функция УЦ – распространение публичных и секретных ключей пользователей, а также верификация сертификатов. УЦ могут объединяться в цепочки. Вышестоящий (корневой) УЦ может выдать сертификат и права на выдачу ключей нижестоящему центру. Тот, в свою очередь, может выдать права еще другому нижестоящему центру и так далее, причем сертификат, выданный одним из центров, может быть верифицирован любым из серверов в цепочке. Таким образом, существует возможность установить центр распространения секретных ключей в непосредственной близости от пользователя, что решает проблему дискредитации ключа при передаче по сетям связи.

На удостоверяющих центрах лежит огромная ответственность, поскольку именно они отвечают за надежность функционирования всей инфраструктуры открытых ключей.

Методики асимметричного шифрования

За последние 20 лет получили широкое распространение криптосистемы на базе асимметричного шифрования, позволяющие не только организовать конфиденциальную передачу информации без предварительного обмена секретным ключом, но и значительно расширяющие функции криптографии, включая технологию ЭЦП.

Наибольшее распространение в мире получила криптосистема RSA. Она была предложен тремя исследователями-математиками Рональдом Райвестом (R.Rivest) , Ади Шамиром (A.Shamir) и Леонардом Эйдлманом (L.Adleman) в 1977-78 годах. Другие криптосистемы более специализированы и поддерживают не все возможности. Широко применяются криптосистемы, в основе которых лежат алгоритмы, не являющиеся алгоритмами собственно шифрования, но реализующие только технологию ЭЦП. К их числу относятся: российские алгоритмы электронной цифровой подписи ГОСТ Р 34.10-94 и ГОСТ Р 34.10-2001; алгоритм электронной цифровой подписи DSA, входящий в принятый в США стандарт цифровой подписи Digital Signature Standard. Известна также криптосистема на базе алгоритма Диффи-Хеллмана согласования ключа, применяемого при конфиденциальной передаче информации.

В случае с ЭЦП процесс обмена сообщением выглядит следующим образом:

отправитель получает у удостоверяющего центра секретный ключ;

используя этот ключ, формирует электронную цифровую подпись и отправляет письмо;

получатель при помощи публичного (общедоступного) ключа и цифрового сертификата, полученного у удостоверяющего центра, устанавливает авторство документа и отсутствие искажений.

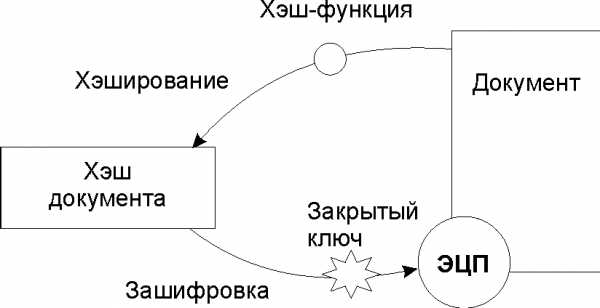

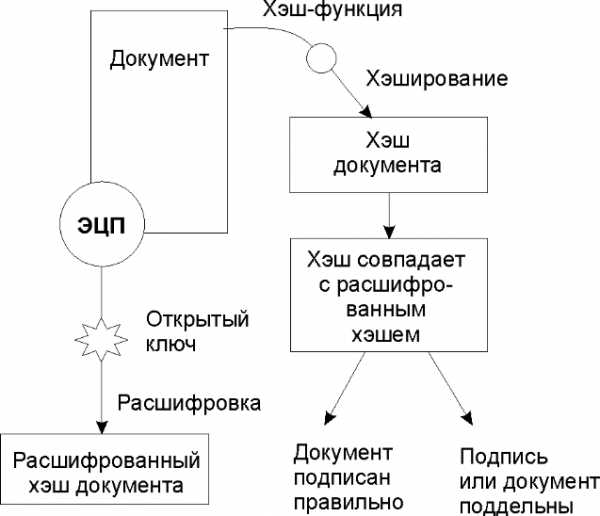

Рассмотрим принципиальную схему выработки и проверки ЭЦП с применением алгоритмов асимметричного шифрования.

Рисунок 4.19 – Схема выработки ЭЦП при асимметричном шифровании

Для выработки ЭЦП подписываемый документ подвергается хэшированию (т.е. сжатию некоторым стандартным алгоритмом), а полученный хэш (иногда его называют дайджестом) зашифровывается закрытым ключом (рис. 4.19). Хэширование применяется для сокращения объема шифруемой информации и повышения тем самым производительности. Хэш-функция, не будучи взаимно однозначным отображением, подбирается таким образом, чтобы было практически невозможно изменить документ, сохранив результат хэширования. По хэшу невозможно восстановить исходный документ, но это и не нужно, поскольку проверка ЭЦП заключается в сравнении расшифрованной открытым ключом ЭЦП с хэшем документа (рис. 4.20). Совпадение с высокой степенью достоверности гарантирует, во-первых, неизменность документа (защиту от подделки), и, во-вторых, что его подписал владелец закрытого ключа.

Рисунок 4.20 – Схема проверки ЭЦП при асимметричном шифровании

В специализированных криптосистемах, поддерживающих только технологию ЭЦП, функции собственно шифрования отсутствуют. Для формирования ЭЦП применяется криптоалгоритм, получающий на входе хэш документа, закрытый ключ и вырабатывающий ЭЦП. Для проверки ЭЦП применяется другой криптоалгоритм, имеющий на входе хэш документа проверяемую ЭЦП и открытый ключ. Алгоритм проверки выдает положительный или отрицательный результат в зависимости от правильности ЭЦП.

Аутентификация субъекта сводится к доказательству того, что он владеет закрытым ключом, соответствующим опубликованному открытому. В криптосистемах, поддерживающих технологию ЭЦП, доказательство владения заключается в том, что субъект подписывает своим закрытым ключом присланный ему запрос и посылает его обратно. Если при проверке оказалось, что запрос подписан правильно, то субъект действительно обладает соответствующим закрытым ключом. Необходимо принять меры, чтобы злоумышленник, перехвативший подписанный запрос, не мог впоследствии использовать его, выдавая себя за правомерного владельца закрытого ключа. Для борьбы с этим достаточно, чтобы запрос был неповторяющимся.

Асимметричные алгоритмы шифрования позволяют обеспечить конфиденциальность при передаче сообщения от одного субъекта другому. Для этого отправителю достаточно зашифровывать сообщение открытым ключом получателя. Поскольку расшифровать сообщение можно, только зная соответствующий закрытый ключ, это гарантирует, что прочитать его не сможет никто, кроме получателя.

На практике все сообщение никогда не шифруют открытым ключом. Дело в том, что производительность асимметричного шифрования существенно ниже симметричного, поэтому обычно в начале интерактивного сеанса связи одна из сторон генерирует симметричный секретный ключ (ключ сеанса), шифрует его открытым ключом другой стороны и передает только этот зашифрованный ключ. Другая сторона принимает и расшифровывает его (очевидно, при этом сохраняется конфиденциальность), а все дальнейшие сообщения уже могут быть зашифрованы согласованным ключом сеанса. По окончании сеанса этот ключ уничтожается.

Если нужно послать сообщение вне интерактивного сеанса, то достаточно приложить к зашифрованному сообщению секретный ключ, зашифрованный открытым ключом получателя.

Специализированный алгоритм Диффи-Хелмана согласования ключа позволяет каждой стороне контакта, зная свой закрытый ключ и открытый ключ партнера, получить «общий секрет», используемый для создания единого секретного ключа, предназначенного для заранее согласованного алгоритма симметричного шифрования. Практически невозможно, зная только открытые ключи, воспроизвести «общий секрет», что гарантирует защиту от злоумышленника. При интерактивном контакте стороны сначала обмениваются открытыми ключами, а потом получают единый ключ сеанса. При посылке зашифрованного сообщения вне интерактивного сеанса отправителю должен быть известен открытый ключ получателя; к сообщению же прилагается открытый ключ отправителя, что позволяет получателю воссоздать секретный ключ. В криптосистеме на базе этого алгоритма процедура доказательства владения закрытым ключом подобна процедуре подписывания ЭЦП за тем исключением, что при подписании используется не сам закрытый ключ, а «общий секрет», зависящий еще и от открытого ключа проверяющей стороны.

studfiles.net