9. Понятие Аудит иб. Цели, задачи Аудита. Стандарты в области аудита.

Внешний аудит — это, как правило, разовое мероприятие, проводимое по инициативе руководства организации или акционеров. Внешний аудит рекомендуется (а для ряда финансовых учреждений и акционерных обществ требуется) проводить регулярно.

Внутренний аудит представляет собой непрерывную деятельность, которая осуществляется на основании документа, обычно носящего название “Положение о внутреннем аудите“, и в соответствии с планом, подготовка которого осуществляется подразделением внутреннего аудита и утверждается руководством организации. Аудит безопасности информационных систем является одной из составляющих ИТ—аудита.

Целями проведения аудита безопасности являются: — анализ рисков, связанных с возможностью осуществления угроз безопасности в отношении ресурсов ИС; — оценка текущего уровня защищенности ИС; — локализация узких мест в системе защиты ИС; — оценка соответствияИС существующим стандартам в области информационной безопасности; — выработка рекомендаций по внедрению новых и повышению эффективности существующих механизмов безопасности ИС.

В число дополнительных задач, стоящих перед внутренним аудитором, помимо оказания помощи внешним аудиторам, могут также входить: — разработка политик безопасности и других организационно—распорядительных документов по защите информации и участие в их внедрении в работу организации; — постановка задач для ИТ—персонала, касающихся обеспечения защиты информации; — участие в обучении пользователей и обслуживающего персонала ИС вопросам обеспечения информационной безопасности; — участие в разборе инцидентов, связанных с нарушением информационной безопасности; — прочие задачи.

Стандарт ISO 17799

Стандарт содержит практические правила по управлению информационной безопасностью и может использоваться в качестве критериев для оценки механизмов безопасности организационного уровня, включая административные, процедурные и физические меры защиты. Преимуществом данного стандарта является простота его применения и адаптации на практике. Кроме того, стандарт не зависит от конкретных технических средств и решений что, с одной стороны, не показывает, как реализовывать защиту того или иного элемента, но с другой — обеспечивает свободу выбора платформ, оборудования, производителей и т.п. В России ISO 17799 может применяться достаточно широко, так как несет в себе информацию о комплексном подходе к обеспечению защиты информации.

Стандарт ISO 15408

Стандарт наиболее полно представляет критерии для оценки механизмов безопасности программно-технического уровня. В нем выделены 11 классов функций системы информационной безопасности: аудит; идентификация и аутентификация; криптографическая защита; конфиденциальность; передача данных; защита пользовательских данных; управление безопасностью; защита функций безопасности системы; использование ресурсов; доступ к системе; надежность средств. Все функции представлены в виде четырехуровневой иерархической структуры: класс; семейство; компонент; элемент. По аналогии представлены требования качества. Подобная градация позволяет описать любую систему информационной безопасности и сопоставить созданную модель с текущим положением дел.

В ISO 15408 содержится ряд предопределенных моделей (профилей), описывающих стандартные модули системы безопасности. С их помощью можно не создавать модели распространенных средств защиты самостоятельно, а пользоваться уже готовыми наборами описаний, целей, функций и требований к этим средствам. В мире уже создано и сертифицировано большое количество профилей, представляющих собой полное описание определенной части (или функции) системы безопасности. В них содержится анализ внутренней и внешней среды объекта, требования к его функциональности и надежности, логическое обоснование его использования, возможности и ограничения развития объекта.

Вместе с тем, в стандарте определена также и последовательность действий для самостоятельного создания профилей. Описывающий ту или иную область системы безопасности профиль можно создать самостоятельно с помощью разработанной в ISO 15408 структуры документа.

При проведении работ по аудиту безопасности требования стандарта могут использоваться в качестве руководства и критериев для анализа уязвимостей средств вычислительной техники и автоматизированных систем.

Задачи аудита безопасности:

• обеспечить (при необходимости повысить) информационную безопасность предприятия;

• снизить потенциальные потери предприятия путем повышения устойчивости функционирования корпоративной сети;

• защитить конфиденциальную информацию, передаваемую по открытым каналам связи;

• защитить информацию от умышленного искажения (разрушения), несанкционированного копирования, доступа или использования;

• обеспечить контроль действий пользователей в корпоративной сети предприятия;

• своевременно оценить и переоценить информационные риски бизнес-деятельности компании;

• выработать оптимальные планы развития и управления предприятием.

10. Этапы (шаги) аудита.

Практические шаги аудита безопасности

studfiles.net

понятие, стандарты, пример :: BusinessMan.ru

Многие бизнесмены пытаются сохранить секрет своей фирмы в тайне. Так как на дворе век высоких технологий, сделать это достаточно сложно. Практически все пытаются обезопасить себя от утечки корпоративной и личной информации, однако не секрет, что профессионалу не составит труда узнать необходимые данные. На данный момент существует достаточно много методов, ограждающих от подобных атак. Но чтобы проверить эффективность работы подобной охранной системы, необходимо проведение аудита информационной безопасности.

Что такое аудит?

Согласно ФЗ «Об аудиторской деятельности», аудит включает в себя различные методы и способы, а также практическое выполнение проверок. В отношении информационной безопасности предприятия он представляет собой независимую оценку состояния системы, а также уровень её соответствия установленным требованиям. Экспертизы проводятся относительно бухгалтерской и налоговой отчетности, экономического обеспечения и финансово-хозяйственной деятельности.

Для чего нужна такая проверка?

Некоторые считают такую деятельность пустой тратой средств. Однако, своевременно определив проблемы в этом секторе, можно предупредить еще большие экономические потери. Цели аудита информационной безопасности заключаются в следующем:

- определение уровня защиты и доведение его до необходимого;

- урегулирование финансового вопроса в плане обеспечения конфиденциальности организации;

- демонстрация целесообразности вложений в данный сектор;

- получение максимальной выгоды от затрат на безопасность;

- подтверждение эффективности внутренних сил, средств контроля и их отражение на ведении предпринимательской деятельности.

Как производится проверка информационной безопасности на предприятии?

Комплексный аудит информационной безопасности проходит в несколько этапов. Процесс делится на организационный и инструментарный. В рамках обеих частей комплекса происходит исследование защищенности корпоративной информационной системы заказчика, а затем – определение соответствия установленным нормам и требованиям. Проведение аудита информационной безопасности разделяется на следующие стадии:

- Определение требований заказчика и выполняемого объема работ.

- Изучение необходимых материалов и вынесение выводов.

- Анализ возможных рисков.

- Экспертное заключение по проделанной работе и вынесение соответствующего вердикта.

Что входит в первый этап аудита информационной безопасности?

Что входит в первый этап аудита информационной безопасности?

Программа аудита информационной безопасности начинается именно с уточнения объема работ, которые требуются заказчику. Клиент выражает свое мнение и цель, преследуя которую он и обратился для проведения экспертной оценки.

На данной стадии уже начинается проверка общих данных, которые предоставляет заказчик. Ему описывают методы, которые будут использованы, и планирующийся комплекс мероприятий.

Главной задачей на данном этапе является постановка конкретной цели. Клиент и организация, проводящая аудит, должны понимать друг друга, сойтись в едином мнении. После формируется комиссия, в состав которой подбираются соответствующие специалисты. С заказчиком отдельно согласовывается также требуемое техническое задание.

Казалось бы, данное мероприятие должно лишь в общих чертах обрисовать состояние системы, защищающей от информационных атак. Но конечные результаты проверки могут быть разными. Одних интересует полная информация о работе защитных средств фирмы заказчика, а других – лишь эффективность работы отдельных информационно-технологических линий. Именно от требований и зависит выбор методов и средств проведения оценки. Постановка цели влияет и на дальнейший ход работы экспертной комиссии.

Кстати, рабочая группа состоит из специалистов двух организаций – фирмы, исполняющей аудит, и сотрудников проверяемой организации. Ведь именно последние, как никто другой, знают тонкости своего учреждения и могут предоставить всю необходимую для комплексной оценки информацию. Также они проводят своеобразный контроль работы сотрудников фирмы-исполнителя. Их мнение учитывается и при вынесении результатов проверки.

Эксперты фирмы, проводящей аудит информационной безопасности предприятия, занимаются исследованием предметных областей. Они, имея соответствующий квалификационный уровень, а также независимое и непредвзятое мнение, способны с большей точностью оценить состояние работы защитных средств. Эксперты ведут свою деятельность согласно намеченному плану работ и поставленным задачам. Они разрабатывают технические процессы и согласуют между собой полученные результаты.

Техническое задание четко фиксирует цели работы компании-аудитора, определяет методы его осуществления. В нем прописаны также сроки проведения проверки, возможно даже, что каждый этап будет иметь свой период.

На этой стадии происходит налаживание контакта и со службой безопасности проверяемого учреждения. Фирма-аудитор дает обязательство о неразглашении полученных результатов проверки.

Как происходит реализация второго этапа?

Аудит информационной безопасности предприятия на второй стадии представляет собой развернутый сбор необходимой для оценки информации. Для начала рассматривается общий комплекс мер, которые направлены на реализацию политики конфиденциальности.

Так как сейчас большая часть данных дублируется в электронном варианте или вообще свою деятельность фирма осуществляет лишь при помощи информационных технологий, то под проверку попадают и программные средства. Анализируется и обеспечение физической безопасности.

На этом этапе специалисты занимаются тем, что рассматривают и оценивают то, как происходит обеспечение и аудит информационной безопасности внутри учреждения. Для этого анализу поддается организация работы системы защиты, а также технические возможности и условия её обеспечения. Последнему пункту уделяется особое внимание, так как мошенники чаще всего находят пробоины в защите именно через техническую часть. По этой причине отдельно рассматриваются следующие моменты:

- структура программного обеспечения;

- конфигурация серверов и сетевых устройств;

- механизмы обеспечения конфиденциальности.

Аудит информационной безопасности предприятия на этом этапе завершается подведением итогов и выражением результатов о проделанной работе в форме отчета. Именно документально оформленные выводы ложатся в основу реализации следующих стадий аудита.

Как анализируются возможные риски?

Аудит информационной безопасности организаций проводится также с целью выявления реальных угроз и их последствий. По окончании этого этапа должен сформироваться перечень мероприятий, которые позволят избежать или хотя бы минимизировать возможность информационных атак.

Чтобы предотвратить нарушения, касающиеся конфиденциальности, необходимо проанализировать отчет, полученный в конце предыдущего этапа. Благодаря этому можно определить, возможно ли реальное вторжение в пространство фирмы. Выносится вердикт о надежности и работоспособности действующих технических защитных средств.

Так как все организации имеют различные направления работы, то и перечень требований к безопасности не может быть идентичен. Для проверяемого учреждения разрабатывается список в индивидуальном порядке.

На этом этапе также определяются слабые места, клиенту предоставляются данные о потенциальных злоумышленниках и нависающих угрозах. Последнее необходимо для того, чтобы знать, с какой стороны ждать подвоха, и уделить этому больше внимания.

Заказчику также важно знать, насколько действенными окажутся нововведения и результаты работы экспертной комиссии.

Анализ возможных рисков преследует следующие цели:

- классификация источников информации;

- определение уязвимых моментов рабочего процесса;

- составление прототипа возможного мошенника.

Анализ и аудит позволяют определить, насколько возможна успешность информационных атак. Для этого оценивается критичность слабых мест и способы пользования ими в незаконных целях.

В чем заключается последний этап аудита?

Завершающая стадия характеризуется письменным оформлением результатов работы. Документ, который получается на выходе, называется аудиторским отчетом. Он закрепляет вывод об общем уровне защищенности проверяемой фирмы. Отдельно идет описание эффективности работы информационно-технологической системы в отношении безопасности. Отчет дает указания и о потенциальных угрозах, описывает модель возможного злоумышленника. Также в нем прописываются возможности несанкционированного вторжения за счет внутренних и внешних факторов.

Стандарты аудита информационной безопасности предусматривают не только оценку состояния, но и дачу рекомендаций экспертной комиссии на проведение необходимых мероприятий. Именно специалисты, которые провели комплексную работу, проанализировали информационную инфраструктуру, могут сказать, что необходимо делать для того, чтобы защититься от кражи информации. Они укажут на те места, которые нужно усилить. Эксперты дают указания и в отношении технологического обеспечения, то есть оборудования, серверов и межсетевых экранов.

Рекомендации представляют собой те изменения, которые необходимо произвести в конфигурации сетевых устройств и серверов. Возможно, указания будут касаться непосредственно выбранных методов обеспечения безопасности. Если это потребуется, то эксперты пропишут комплекс мер, направленных на дополнительное усиление механизмов, обеспечивающих защиту.

В компании также должна быть проведена специальная разъяснительная работа, выработана политика, направленная на конфиденциальность. Возможно, должны быть проведены реформы в отношении службы безопасности. Немаловажным моментом является и нормативно-техническая база, которая обязана закреплять положения о безопасности фирмы. Коллектив необходимо проинструктировать должным образом. Между всеми работниками делятся сферы влияния и возлагаемая ответственность. Если это целесообразно, то лучше провести курс для повышения образованности коллектива в отношении информационной безопасности.

Какие существуют виды аудита?

Аудит информационной безопасности предприятия может иметь два вида. В зависимости от источника осуществления данного процесса можно выделить следующие типы:

- Внешняя форма. Она отличается тем, что имеет одноразовый характер. Второй её особенностью является то, что производится она посредством независимых и непредвзятых экспертов. Если она носит рекомендательный характер, то производится по заказу владельца учреждения. В некоторых случаях проведение внешнего аудита обязательно. Это может быть обусловлено типом организации, а также чрезвычайными обстоятельствами. В последнем случае инициаторами подобной проверки, как правило, становятся правоохранительные органы.

- Внутренняя форма. Она основывается на специализированном положении, которое прописывает ведение аудита. Внутренний аудит информационной безопасности необходим для того, чтобы постоянно проводить мониторинг системы и выявлять уязвимые места. Он представляет собой перечень мероприятий, которые проводятся в установленный период времени. Для этой работы чаще всего учрежден специальный отдел или уполномоченный сотрудник. Он проводит диагностику состояния защитных средств.

Как проводится активный аудит?

В зависимости от того, какую цель преследует заказчик, избираются и методы аудита информационной безопасности. Одним из самых распространенных способов исследования уровня защищенности является активный аудит. Он представляет собой постановку реальной хакерской атаки.

Плюсом такого метода является то, что он позволяет максимально реалистично смоделировать возможность угрозы. Благодаря активному аудиту можно понять, как будет развиваться аналогичная ситуация в жизни. Такой способ еще именуют инструментальным анализом защищенности.

Суть активного аудита заключается в осуществлении (с помощью специального программного обеспечения) попытки несанкционированного вторжения в информационную систему. При этом защитные средства должны находиться в состоянии полной готовности. Благодаря этому возможно оценить их работу в подобном случае. Человеку, который осуществляет искусственную хакерскую атаку, предоставляется минимум информации. Это необходимо для того, чтобы воссоздать максимально реалистичные условия.

Систему пытаются подвергнуть как можно большему количеству атак. Применяя разные методы, можно оценить те способы взлома, которым система наиболее подвержена. Это, конечно, зависит от квалификации специалиста, проводящего данную работу. Но его действия не должны носить какого-либо деструктивного характера.

В конечном итоге эксперт формирует отчет о слабых местах системы и сведениях, которые являются наиболее доступными. Он также предоставляет рекомендации по возможной модернизации, которая должна гарантировать повышение защищенности до должного уровня.

В чем заключается экспертный аудит?

Чтобы определить соответствие фирмы установленным требованиям, также проводится аудит информационной безопасности. Пример такой задачи можно увидеть в экспертном методе. Он заключается в сравнительной оценке с исходными данными.

Та самая идеальная работа средств защиты может основываться на различных источниках. Предъявлять требования и ставить задачи может и сам клиент. Руководитель фирмы, возможно, желает знать, насколько далеко находится уровень безопасности его организации от желаемого.

Прототипом, относительно которого будет проведена сравнительная оценка, могут быть и общепризнанные мировые стандарты.

Согласно ФЗ «Об аудиторской деятельности», у фирмы-исполнителя достаточно полномочий для того, чтобы произвести сбор соответствующей информации и сделать вывод о достаточности существующих мер по обеспечении информационной безопасности. Оценивается также непротиворечивость нормативных документов и действий сотрудников в отношении работы средств защиты.

В чем заключается проверка на соответствие стандартам?

Данный вид очень схож с предыдущим, так как его сутью также является сравнительная оценка. Но только в этом случае идеальным прототипом является не абстрактное понятие, а четкие требования, закрепленные в нормативно-технической документации и стандартах. Однако тут также определяется степень соответствия уровню, заданному политикой конфиденциальности компании. Без соответствия этому моменту нельзя говорить о дальнейшей работе.

Чаще всего подобный вид аудита необходим для сертификации действующей на предприятии системы по обеспечению безопасности. Для этого необходимо мнение независимого эксперта. Тут важен не только уровень защиты, но и его удовлетворенность признанными стандартами качества.

Таким образом, можно сделать вывод, что для проведения подобного рода процедуры нужно определиться с исполнителем, а также выделить круг целей и задач исходя из собственных потребностей и возможностей.

businessman.ru

Комплексный аудит ИБ

Комплексный аудит безопасности информационных систем служит для максимально детальной и более полной оценки защищенности информационной системы, позволяет определить уязвимые места и выработать действенный алгоритм создания системы информационной безопасности на предприятии.

Цели и задачи

К основным целям комплексного аудита информационной безопасности можно отнести:

- независимая оценка текущего состояния системы безопасности;

- идентификация, оценка опасности и ликвидации уязвимостей;

- технико-экономическое обоснование внедряемых механизмов безопасности;

- обеспечение соответствия требованиям действующего законодательства и международным стандартам;

- минимизация ущерба от инцидентов безопасности.

К ключевым задачам, решаемым в рамках проведения Комплексного аудита ИБ, относятся:

- повышение уровня защиты информации;

- оптимизация и планирование затрат на обеспечение информационной безопасности;

- обоснование инвестиций в системы защиты;

- получение максимальной отдачи от инвестиций, вкладываемых в системы защиты информации;

- подтверждение того, что используемые внутренние средства контроля соответствуют задачам организации и позволяют обеспечить эффективность и непрерывность бизнеса.

Этапы аудита

Проведение комплексного аудита безопасности корпоративной информационной системы заказчика включает четыре основных этапа:

- проведение экспресс-обследования;

- постановка задач и уточнение состава работ;

- сбор данных в соответствии с детальным перечнем работ, определенных в ТЗ на аудит;

- анализ собранных данных, оценка рисков и подготовка отчета.

Проведение экспресс-обследования

На данном этапе производится анализ сроков ключевых позиций аудита и конкретизация задач аудиторам. Если для выполнения аудита потребуется доступ к конфиденциальной информации (КИ), то перед осуществлением обследования подготавливается и утверждается соглашение о конфиденциальности, а также организуется взаимодействие с СБ (службой безопасности) объекта.

Постановка задач и уточнение состава работ

На данном этапе:

- Уточняются цели и задачи аудита

- Создается рабочая группа и выполняются все требуемые организационные процедуры. В состав рабочей группы обязательно входят специалисты компании-аудитора и сотрудники компании-заказчика. Специалисты заказчика передают всю требуемую документацию, осуществляют непосредственный контроль за проведением обследования, а также принимают участие в согласовании его промежуточных и конечных результатов. Аудиторы несут ответственность за профессиональное проведение работ по обследованию предметных областей в соответствии с поставленными целями и задачами проекта, согласуют процессы и результаты проведения обследования.

- Разрабатывается, согласовывается и утверждается техническое задание и календарный график выполнения работ. В ТЗ формируется перечень и состав работ, а также устанавливаются требования к отчетной документации.

Сбор данных в соответствии с детальным перечнем работ, определенных в ТЗ на аудит

В ходе этапа производится:

- Анализ работы всех программных и аппаратных решений, обеспечивающих безопасную и непрерывную работу ИТ-инфрастуктуры предприятия, включая анализ:

- средств обеспечения сетевой безопасности — межсетевых экранов, прокси-серверов, средств организации VLAN, средств организации защищенного межсетевого взаимодействия (Site-to-Site VPN), средств организации защищенного удаленного доступа к корпоративным ресурсам (Remote Access VPN) и т.д.;

- средств антивирусной защиты рабочих станций, серверов, электронной почты, доступа в интернет;

- средств шифрования данных;

- средств обеспечения резервного копирования данных и программного обеспечения;

- средств бесперебойного питания оборудования;

- средств контроля за распространением и использованием конфиденциальной информации.

- Анализ мер по защите аппаратного обеспечения (сетевого оборудования, серверов, рабочих станций, систем хранения), включая:

- анализ наличия и соответствия конфигураций штатных механизмов информационной безопасности рекомендациям производителя и лучшей практике;

- анализ мер по защите доступа;

- обнаружение неиспользуемых сервисов и сервисов, содержащих известные уязвимости.

- Сбор данных о взаимосвязях объектов аудита с другими элементами ИТ-инфраструктуры, документирование этапов бизнес-процессов и отклонений от них;

- Документирование топологии и логической организации сетевой инфраструктуры, адекватности мер по контролю логических путей доступа, сегментирования сети;

- Документирование топологии и логической организации системы защиты периметра, адекватности мер по контролю доступа из внешних и внутренних сетей;

- Документирование топологии, логической организации и адекватности контроля доступа между сегментами документируемой сети;

- Поиск и анализ работы элементов сети, сбои работы которых приведут к невозможности функционирования критичных для бизнеса сервисов;

- Анализ работы точек удаленного доступа к информационным ресурсам сети и проверка адекватности защиты доступа;

- Оценка соответствия конфигурации встроенных средств защиты документированным требованиям и оценка адекватности существующей конфигурации;

- Оценка адекватности использования криптографической защиты информации и процедуры распределения ключей шифрования;

- Оценка достаточности мер антивирусного контроля рабочих станций и серверов;

- Проверка наличия резервных копий файлов конфигурации и образов дисков для критичных сетевых устройств и серверов;

- Проверка наличия источников бесперебойного питания для критичных сетевых устройств и серверов и их соответствие требованиям по времени бесперебойной работы;

- Анализ мер по защите оборудования, необходимого для поддержки функционирования ИТ-инфраструктуры, степени защиты имеющихся помещений, систем связи и СКС, включая:

- Проверка актуальности программного обеспечения (операционных систем, систем управления базами данных, интеграции приложений и тд), включая наличие необходимых патчей;

- Документирование этапов бизнес-процессов, систем документооборота, хранения данных и оказания услуг. Оценка достаточности программного обеспечения используемого на различных этапах;

- Сбор информации о имеющихся навыках, знаниях и опыте работы персонала, непосредственно связанного с обслуживанием ИТ-инфраструктуры, предоставлением ИТ-услуг;

- Документирование комплекса мер по обеспечению информационной безопасности, включая:

- возможности использования найденных уязвимых мест в сетевых устройствах и серверах для реализации атак;

- процедуры оценки полноты анализируемых событий, адекватности защиты журналов аудита;

- наличия процедур по обнаружению и фиксации инцидентов информационной безопасности и механизмов расследования таких инцидентов, включая процедуры анализа журналов событий и попыток несанкционированного доступа;

- наличия процедуры документирование любых действий, связанных с модификацией прав доступа, изменениями параметров аудита;

- периодичности контроля защищенности сетевых устройств и серверов;

- наличия процедуры отслеживания новых уязвимостей в системном программном обеспечении и его обновления;

- мер по ограничению доступа в серверные помещения;

- адекватности времени восстановления в случае сбоев критичных устройств и серверов.

- Проверка наличия зоны опытной эксплуатации новых решений, процедур тестирования и ввода в промышленную эксплуатацию новых программных и аппаратн6ых решений;

- Проверка наличия организационных мер в области информационной безопасности, включая:

- наличие, полноту и актуальность организационно-регламентных и нормативно-технических документов;

- существование ролей доступа персонала к критически-важной информации, сетевым устройствам и серверам. Соответствие этих ролей минимальному набору прав, требуемых для выполнения производственных задач;

- соответствие механизма и стойкости процедуры аутентификации, оценка адекватности парольной политики и протоколирования деятельности пользователей;

- наличие нормативных документов, описывающих полномочия сотрудников по доступу к сетевым устройствам и серверам и списков, персонала, имеющих доступ к этим устройствам;

- наличие ответственного за обеспечение информационной безопасности;

- наличие мер по поддержанию уровня знаний сотрудников в области информационной безопасности, планов обучения сотрудников, ответственных за поддержание системы ИБ;

- осведомленность пользователей локальной сети, о требованиях по обеспечению информационной безопасности;

- корректности процедур управления изменениями и установки обновлений;

- порядка предоставления доступа к внутренним ресурсам информационных систем.

В ходе этапа производится:

- интервьюирования персонала заказчика с использованием заранее подготовленных опросных листов;

- анализа предоставленных документов;

- осмотра и инвентаризации инфраструктуры с использованием специализированного программного инструментария и шаблонов отчетов;

- сбора и анализа конфигураций средств защиты информации;

- анализа сценариев осуществления атак и использования списков проверки;

- анализ организационно-распорядительной документации по обеспечению режима информационной безопасности;

- инструментального обследования путем применения специальных средств анализа защищенности.

Интервьюирование сотрудников проводится для документирования бизнес-процедур и обнаружения имеющихся узких мест, связанных с применением программного и аппаратного обеспечения. В интервьюировании обязательно участвует персонал, непосредственно эксплуатирующий ПО в ходе повседневной работы и ИТ-специалисты, ответственные за функционирование информационной системы.

В процессе интервьюирования следует иметь в виду, что одна и та же проблема может сильно отличаться с различных точек зрения.

По завершению этапа формируется комплект документов, который включает в себя все необходимые данные для функционирования системы информационной безопасности.

Анализ собранных данных, оценка рисков и подготовка отчета

На данном этапе производится:

- сопоставление и анализ собранных данных;

- анализ рисков;

- формирование выводов и рекомендаций;

- подготовка и оформление отчета об аудите.

Проводящийся в ходе данного этапа анализ рисков позволяет:

- сформировать перечень наиболее опасных уязвимых мест и угроз;

- составить модель потенциального злоумышленника;

- оценить степень критичности угроз нарушения информационной безопасности и возможности их использования потенциальным злоумышленником для осуществления несанкционированных действий;

- разработать рекомендации, выполнение которых позволит минимизировать существующие угрозы.

В ходе данного этапа может быть принято решение о сборе дополнительных данных.

Результат и преимущества

Основываясь на данных, полученных в процессе проведения обследования ИТ-инфраструктуры объекта и результатов анализа рисков, вырабатываются рекомендации по улучшению системы информационной безопасности (реализация которых сведет к минимуму риски) с приложением непосредственно перечня уязвимостей серверов, МСЭ, активного сетевого и прочего оборудования. По завершении аудита заказчику предоставляется итоговый отчет, включающий в себя оценку текущего состояния безопасности информационной инфраструктуры, данные о выявленных недостатках, оценка рисков и предложения по их ликвидации.

Общая структура отчета

- Оценка текущего уровня защищенности информационной системы:

- описание и оценка текущего уровня защищенности информационной системы;

- анализ конфигурации конфигурационной информации, найденные уязвимости;

- анализ рисков, связанных с возможностью осуществления внутренних и внешних угроз в отношении ресурсов информационной системы;

- Рекомендации по технической составляющей ИБ:

- по изменению конфигурации существующих сетевых устройств и серверов;

- по изменению конфигурации существующих средств защиты;

- по активации дополнительных штатных механизмов безопасности на уровне системного программного обеспечения;

- по использованию дополнительных средств защиты;

- Рекомендации по организационной составляющей ИБ:

- по разработке политики информационной безопасности;

- по организации службы ИБ;

- по разработке организационно-распорядительных и нормативно-технических документов;

- по пересмотру ролевых функций персонала и зон ответственности;

- по разработке программы осведомленности сотрудников в части информационной безопасности;

- по поддержке и повышению квалификации персонала.

Преимущества

Комплексный аудит информационной безопасности позволяет получить наиболее полную и объективную оценку защищенности информационной системы (ИС), локализовать имеющиеся проблемы и разработать перечень эффективных мер для построения системы обеспечения ИБ организации. Ценность внешнего аудита информационной безопасности для потенциальных клиентов заключается в следующем:

- аудит представляет собой независимое исследование, что повышает степень объективности результатов;

- эксперты, проводящие аудит, имеют высокую квалификацию и большой опыт подобной работы, нежели штатные сотрудники организации.

ace-net.ru

Аудит информационной безопасности

ГЛАВА 2. ЭТАПНОСТЬ РАБОТ ПО ПРОВЕДЕНИЮ АУДИТА ИНФОРМАЦИОННЫХ СИСТЕМ ПРЕДПРИЯТИЯ

Основные этапы аудита информационных систем предприятия

Работы по аудиту ИС включают в себя ряд последовательных этапов, которые в целом соответствуют этапам проведения комплексного ИТ аудита АС, который включает в себя следующее:

· инициирование процедуры аудита;

· сбор информации аудита;

· анализ данных аудита;

· выработка рекомендаций;

· подготовка аудиторского отчета;

· инициирование процедуры аудита.

Аудит проводится не по инициативе аудитора, а по инициативе руководства компании, которое в данном вопросе является основной заинтересованной стороной.

Поддержка руководства компании является необходимым условием для проведения аудита.

Аудит представляет собой комплекс мероприятий, в которых помимо самого аудитора, оказываются задействованными представители большинства структурных подразделений компании. Действия всех участников этого процесса должны быть скоординированы. Поэтому на этапе инициирования процедуры аудита должны быть решены следующие организационные вопросы:

Ø права и обязанности аудитора должны быть четко определены и документально закреплены в его должностных инструкциях, а также в положении о внутреннем (внешнем) аудите;

Ø аудитором должен быть подготовлен и согласован с руководством план проведения аудита;

Ø в положении о внутреннем аудите должно быть закреплено, в частности, что сотрудники компании обязаны оказывать содействие аудитору и предоставлять всю необходимую для проведения аудита информацию.

Инициирование процедуры аудита

На этапе инициирования процедуры аудита должны быть определены границы проведения обследования. Одни информационные подсистемы компании не являются достаточно критичными и их можно исключить из границ проведения обследования.

Другие подсистемы могут оказаться недоступными для аудита из-за соображений конфиденциальности.

Границы проведения обследования определяются в следующих терминах:

· Список обследуемых физических, программных и информационных ресурсов;

· Площадки (помещения), попадающие в границы обследования;

· Основные виды угроз безопасности, рассматриваемые при проведении аудита;

Организационные (законодательные, административные и процедурные), физические, программно-технические и прочие аспекты обеспечения безопасности, которые необходимо учесть в ходе проведения обследования, и их приоритеты (в каком объеме они должны быть учтены).

План и границы проведения аудита обсуждается на рабочем собрании, в котором участвуют аудиторы, руководство компании и руководители структурных подразделений.

Сбор информации аудита

Этап сбора информации аудита, является наиболее сложным и длительным. Это связано с отсутствием необходимой документации на информационную систему и с необходимостью плотного взаимодействия аудитора со многими должностными лицами организации.

Компетентные выводы относительно положения дел в компании могут быть сделаны аудитором только при условии наличия всех необходимых исходных данных для анализа. Получение информации об организации, функционировании и текущем состоянии ИС осуществляется аудитором в ходе специально организованных интервью с ответственными лицами компании, путем изучения технической и организационно-распорядительной документации, а также исследования ИС с использованием специализированного программного инструментария. Остановимся на том, какая информация необходима аудитору для анализа.

Первый пункт аудиторского обследования начинается с получения информации об организационной структуре пользователей ИС и обслуживающих подразделений. В связи с этим аудитору требуется следующая документация:

· Схема организационной структуры пользователей;

· Схема организационной структуры обслуживающих подразделений.

На следующем этапе аудитора интересует информация о назначении и функционировании ИС. Аудитор задает опрашиваемым примерно следующие вопросы:

· Какие услуги и каким образом предоставляются конечным пользователям?

· Какие основные виды приложений, функционирует в ИС?

· Количество и виды пользователей, использующих эти приложения?

Ему понадобиться также следующая документация, конечно, если таковая вообще имеется в наличие (что, вообще говоря, случается нечасто):

· Функциональные схемы;

· Описание автоматизированных функций;

· Описание основных технических решений;

· Другая проектная и рабочая документация на информационную систему.

Далее, аудитору требуется более детальная информация о структуре ИС. Это позволит уяснить, каким образом осуществляется распределение механизмов по структурным элементам и уровням функционирования ИС. Типовые вопросы, которые обсуждаются в связи с этим во время интервью, включают в себя:

· Из каких компонентов (подсистем) состоит ИС?

· Функциональность отдельных компонент?

· Где проходят границы системы?

· Какие точки входа имеются?

· Как ИС взаимодействует с другими системами?

· Какие каналы связи используются для взаимодействия с другими ИС?

· Какие каналы связи используются для взаимодействия между компонентами системы?

· По каким протоколам осуществляется взаимодействие?

· Какие программно-технические платформы используются при построении системы?

На этом этапе аудитору необходимо запастись следующей документацией:

· Структурная схема ИС;

· Схема информационных потоков;

· Описание структуры комплекса технических средств информационной системы;

· Описание структуры программного обеспечения;

· Описание структуры информационного обеспечения;

· Размещение компонентов информационной системы.

Подготовка значительной части документации на ИС, обычно, осуществляется уже в процессе проведения аудита. Когда все необходимые данные по ИС, включая документацию, подготовлены, можно переходить к их анализу.

Анализ данных аудита

Используемые аудиторами методы анализа данных определяются выбранными подходами к проведению аудита, которые могут существенно различаться.

Первый подход, самый сложный, базируется на анализе рисков. Опираясь на методы анализа рисков, аудитор определяет для обследуемой ИС индивидуальный набор требований, в наибольшей степени учитывающий особенности данной ИС, среды ее функционирования. Данный подход является наиболее трудоемким и требует наивысшей квалификации аудитора. На качество результатов аудита, в этом случае, сильно влияет используемая методология анализа и управления рисками и ее применимость к данному типу ИС.

Второй подход, самый практичный, опирается на использование стандартов. Стандарты определяют базовый набор требований для широкого класса ИС, который формируется в результате обобщения мировой практики. Стандарты могут определять разные наборы требований, в зависимости от уровня защищенности ИС, который требуется обеспечить, ее принадлежности (коммерческая организация, либо государственное учреждение), а также назначения (финансы, промышленности, связь и т.п.).

От аудитора в данном случае требуется правильно определить набор требований стандарта, соответствие которым требуется обеспечить для данной ИС. Необходима также методика, позволяющая оценить это соответствие. Из-за своей простоты (стандартный набор требований для проведения аудита уже заранее определен стандартом) и надежности (стандарт — есть стандарт и его требования никто не попытается оспорить), описанный подход наиболее распространен на практике (особенно при проведении внешнего аудита). Он позволяет при минимальных затратах ресурсов делать обоснованные выводы о состоянии ИС.

Третий подход, наиболее эффективный, предполагает комбинирование первых двух. Базовый набор требований, предъявляемых к ИС, определяется стандартом. Дополнительные требования, в максимальной степени учитывающие особенности функционирования данной ИС, формируются на основе анализа рисков. Этот подход является намного проще первого, т.к.

большая часть требований уже определена стандартом, и, в то же время, он лишен недостатка второго подхода, заключающего в том, что требования стандарта могут не учитывать специфики обследуемой ИС.

Дата добавления: 2016-03-27; просмотров: 1084 | Нарушение авторских прав

Похожая информация:

Поиск на сайте:

fibradecor.ru

Организация аудита информационной безопасности информационной системы

Организация аудита информационной безопасности информационной системы

Андрушка Игорь Молдавская Экономическая Академия

TIE — 238

Введение

Современная информационная система организации представляет собой распределенную и неоднородную систему, использующую различные программно-аппаратные компоненты и имеющую точки выхода в сети общего пользования (например, Интернет) . В связи с этим значительно усложняется задача правильного и безопасного конфигурирования компонент и обеспечения защищенного взаимодействия между ними, и, как следствие, увеличивается количество уязвимых мест в системе.

Наличие уязвимостей в системе дает возможность потенциальному нарушителю провести успешную атаку и нанести ущерб деятельности организации. Появление «слабых мест» может быть обусловлено различными причинами, как объективного (например, недоработки в базовом программном обеспечении) , так и субъективного характера (например, неправильная настройка оборудования) .

Выявление и устранение уязвимостей, а также оценка общего уровня защищенности является чрезвычайно важной составляющей обеспечения безопасности, позволяющей существенно повысить уровень защищенности информационных и иных ресурсов системы.

Рис. 1 Роль аудита информационной безопасности

Цели и назначение аудита

К основным целям аудита информационной безопасности можно отнести следующие:

· Получение объективной и независимой оценки текущего состояния защищенности информационных ресурсов.

· Получение максимальной отдачи от средств, инвестируемых в создание системы информационной безопасности.

· Оценка возможного ущерба от несанкционированных действий.

· Разработка требований к построению системы защиты информации.

· Определение зон ответственности сотрудников подразделений.

· Расчет необходимых ресурсов.

· Разработка порядка и последовательности внедрения системы информационной безопасности.

Аудит может проводится в следующих вариантах:

· Комплексный аудит – перед созданием системы информационной безопасности

· Точечный – формирование требований к проведению модернизации системы защиты

· Периодичный – внешняя регламентная проверка уровня защищенности системы.

· Проверочный – экспертиза и оценка используемых, либо планируемых к использованию систем и решений.

Этапы аудита

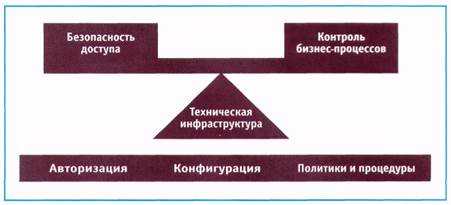

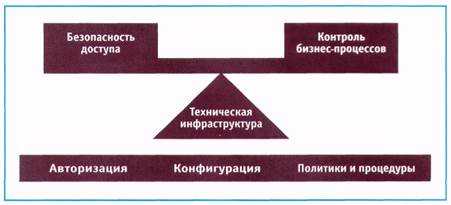

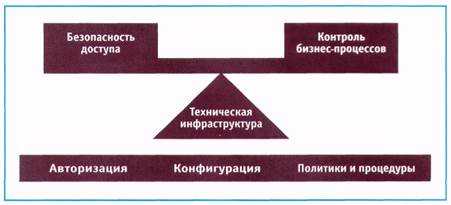

Процесс аудита информационных систем можно представить в виде своеобразных весов (рис. 2) , где на одной чаше рассматриваются системы безопасности доступа, на другой — контроль бизнес-процессов, а в качестве опоры служит техническая инфраструктура, которая, в свою очередь, основана на принятых методах авторизации, конфигурации системы, а также на политиках и процедурах, принятых в организации.

Рис. 2 Процесс аудита информационных систем

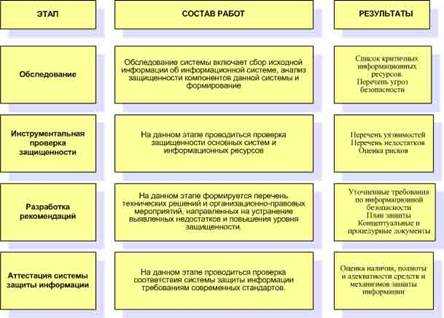

Работы по аудиту безопасности ИС включают в себя ряд последовательных этапов (рис. 3), которые в целом соответствуют этапам проведения комплексного аудита ИС, который включает в себя следующее:

1. комплексное обследование — включает сбор информации об используемых информационных ресурсах — системное программное обеспечение, локальные сети и телекоммуникации, прикладные системы, а также анализ существующих организационно-правовых процессов. По результатам обследования формируется (уточняется) перечень критичных ресурсов и разрабатывается перечень угроз для данных ресурсов;

2. проведение оценки защищенности — включает работы по обнаружению уязвимостей технических средств, анализу технологической защищенности, а также адекватности организационных процедур. На основе выявленных недостатков проводиться оценка рисков, включающая основные способы преодоления системы защиты, степень критичности и возможность реализации;

3. аттестация системы — включает мероприятия по обследованию (оценки) существующих мер и мероприятий по защите информации, оценки их адекватности, а также соответствие требования ведущих стандартов;

4. по результатам Аудита разрабатывается План исправления выявленных недостатков. Задача планирования состоит в определении приоритетов исправления обнаруженных недостатков, разработки очередности и методологии их устранения. Дополнительно предусматривается разработка концептуальных и процедурных документов, таких как Концепция информационной безопасности, Общие требования и рекомендации по защите информации, Политики безопасности и др.

Рис 3. Этапы проведения аудита информационной безопасности

В зависимости от целей и способа проведения аудита информационной безопасности инициатором этого мероприятия, как уже было отмечено выше, является заинтересованная сторона. Наиболее часто инициатором аудита является организация в лице его руководства.

Как правило на этапе обследования решаются следующие организационные вопросы:

· права и обязанности аудитора четко определяются и документально закрепляются в его должностных инструкциях, а также в положении о внутреннем (внешнем) аудите;

· аудитором подготавливается и согласовывается с руководством план проведения аудита информационной безопасности.

На этапе обследования также определяются границы проведения обследования. Границы проведения обследования обычно определяются в следующих терминах:

· список обследуемых физических, программных и информационных ресурсов;

· площадки (помещения) , попадающие в границы обследования;

· основные виды угроз безопасности, рассматриваемые при проведении аудита;

· организационные (законодательные, административные и процедурные) , физические, программно-технические и прочие аспекты обеспечения безопасности, которые необходимо учесть в ходе проведения обследования, и их приоритеты (в каком объеме они должны быть учтены) .

Далее следует сбор информации аудита, который является наиболее сложным и длительным. Это, как правило, связано с отсутствием необходимой документации на информационную систему и с необходимостью плотного взаимодействия аудитора со многими должностными лицами организации.

Компетентные выводы относительно положения дел в компании с информационной безопасностью могут быть сделаны аудитором только при условии наличия всех необходимых исходных данных для анализа. Получение информации об организации, функционировании и текущем состоянии ИС осуществляется аудитором в ходе специально организованных интервью с ответственными лицами компании, путем изучения технической и организационно-распорядительной документации, а также исследования ИС с использованием специализированного программного инструментария.

Обеспечение информационной безопасности организации – это комплексный процесс, требующий четкой организации и дисциплины. Он должен начинаться с определения ролей и распределения ответственности среди должностных лиц, занимающихся информационной безопасностью. Поэтому первый пункт аудиторского обследования начинается с получения информации об организационной структуре пользователей ИС и обслуживающих подразделений. В связи с этим аудитору требуется документация, касающаяся схемы организационной структуры ИС. Обычно, в ходе интервью аудитор задает опрашиваемым вопросы, касающиеся использования информации, циркулирующей внутри ИС.

Назначение и принципы функционирования ИС во многом определяют существующие риски и требования безопасности, предъявляемые к системе. Поэтому на следующем этапе аудитора интересует информация о назначении и функционировании ИС. На данном этапе аудитор может использовать документацию, содержащую следующие данные:

· описание автоматизированных функций;

· схема информационных потоков;

· описание структур

mirznanii.com

Операции с документом

|

www.iso27000.ru

Проведение аудита информационной безопасности, аудит иб

Организация аудита информационной безопасности информационной системы

Андрушка Игорь Молдавская Экономическая Академия

TIE — 238

Введение

Современная информационная система организации представляет собой распределенную и неоднородную систему, использующую различные программно-аппаратные компоненты и имеющую точки выхода в сети общего пользования (например, Интернет) . В связи с этим значительно усложняется задача правильного и безопасного конфигурирования компонент и обеспечения защищенного взаимодействия между ними, и, как следствие, увеличивается количество уязвимых мест в системе.

Наличие уязвимостей в системе дает возможность потенциальному нарушителю провести успешную атаку и нанести ущерб деятельности организации. Появление «слабых мест» может быть обусловлено различными причинами, как объективного (например, недоработки в базовом программном обеспечении) , так и субъективного характера (например, неправильная настройка оборудования) .

Выявление и устранение уязвимостей, а также оценка общего уровня защищенности является чрезвычайно важной составляющей обеспечения безопасности, позволяющей существенно повысить уровень защищенности информационных и иных ресурсов системы.

Рис. 1 Роль аудита информационной безопасности

Цели и назначение аудита

К основным целям аудита информационной безопасности можно отнести следующие:

· Получение объективной и независимой оценки текущего состояния защищенности информационных ресурсов.

· Получение максимальной отдачи от средств, инвестируемых в создание системы информационной безопасности.

· Оценка возможного ущерба от несанкционированных действий.

· Разработка требований к построению системы защиты информации.

· Определение зон ответственности сотрудников подразделений.

· Расчет необходимых ресурсов.

· Разработка порядка и последовательности внедрения системы информационной безопасности.

Аудит может проводится в следующих вариантах:

· Комплексный аудит – перед созданием системы информационной безопасности

· Точечный – формирование требований к проведению модернизации системы защиты

· Периодичный – внешняя регламентная проверка уровня защищенности системы.

· Проверочный – экспертиза и оценка используемых, либо планируемых к использованию систем и решений.

Этапы аудита

Процесс аудита информационных систем можно представить в виде своеобразных весов (рис. 2) , где на одной чаше рассматриваются системы безопасности доступа, на другой — контроль бизнес-процессов, а в качестве опоры служит техническая инфраструктура, которая, в свою очередь, основана на принятых методах авторизации, конфигурации системы, а также на политиках и процедурах, принятых в организации.

Рис. 2 Процесс аудита информационных систем

Работы по аудиту безопасности ИС включают в себя ряд последовательных этапов (рис.

Проведение аудита безопасности: Введение

3), которые в целом соответствуют этапам проведения комплексного аудита ИС, который включает в себя следующее:

1. комплексное обследование — включает сбор информации об используемых информационных ресурсах — системное программное обеспечение, локальные сети и телекоммуникации, прикладные системы, а также анализ существующих организационно-правовых процессов. По результатам обследования формируется (уточняется) перечень критичных ресурсов и разрабатывается перечень угроз для данных ресурсов;

2. проведение оценки защищенности — включает работы по обнаружению уязвимостей технических средств, анализу технологической защищенности, а также адекватности организационных процедур. На основе выявленных недостатков проводиться оценка рисков, включающая основные способы преодоления системы защиты, степень критичности и возможность реализации;

3. аттестация системы — включает мероприятия по обследованию (оценки) существующих мер и мероприятий по защите информации, оценки их адекватности, а также соответствие требования ведущих стандартов;

4. по результатам Аудита разрабатывается План исправления выявленных недостатков. Задача планирования состоит в определении приоритетов исправления обнаруженных недостатков, разработки очередности и методологии их устранения. Дополнительно предусматривается разработка концептуальных и процедурных документов, таких как Концепция информационной безопасности, Общие требования и рекомендации по защите информации, Политики безопасности и др.

Рис 3. Этапы проведения аудита информационной безопасности

В зависимости от целей и способа проведения аудита информационной безопасности инициатором этого мероприятия, как уже было отмечено выше, является заинтересованная сторона. Наиболее часто инициатором аудита является организация в лице его руководства.

Как правило на этапе обследования решаются следующие организационные вопросы:

· права и обязанности аудитора четко определяются и документально закрепляются в его должностных инструкциях, а также в положении о внутреннем (внешнем) аудите;

· аудитором подготавливается и согласовывается с руководством план проведения аудита информационной безопасности.

На этапе обследования также определяются границы проведения обследования. Границы проведения обследования обычно определяются в следующих терминах:

· список обследуемых физических, программных и информационных ресурсов;

· площадки (помещения) , попадающие в границы обследования;

· основные виды угроз безопасности, рассматриваемые при проведении аудита;

· организационные (законодательные, административные и процедурные) , физические, программно-технические и прочие аспекты обеспечения безопасности, которые необходимо учесть в ходе проведения обследования, и их приоритеты (в каком объеме они должны быть учтены) .

Далее следует сбор информации аудита, который является наиболее сложным и длительным. Это, как правило, связано с отсутствием необходимой документации на информационную систему и с необходимостью плотного взаимодействия аудитора со многими должностными лицами организации.

Компетентные выводы относительно положения дел в компании с информационной безопасностью могут быть сделаны аудитором только при условии наличия всех необходимых исходных данных для анализа. Получение информации об организации, функционировании и текущем состоянии ИС осуществляется аудитором в ходе специально организованных интервью с ответственными лицами компании, путем изучения технической и организационно-распорядительной документации, а также исследования ИС с использованием специализированного программного инструментария.

Обеспечение информационной безопасности организации – это комплексный процесс, требующий четкой организации и дисциплины. Он должен начинаться с определения ролей и распределения ответственности среди должностных лиц, занимающихся информационной безопасностью. Поэтому первый пункт аудиторского обследования начинается с получения информации об организационной структуре пользователей ИС и обслуживающих подразделений. В связи с этим аудитору требуется документация, касающаяся схемы организационной структуры ИС. Обычно, в ходе интервью аудитор задает опрашиваемым вопросы, касающиеся использования информации, циркулирующей внутри ИС.

Назначение и принципы функционирования ИС во многом определяют существующие риски и требования безопасности, предъявляемые к системе. Поэтому на следующем этапе аудитора интересует информация о назначении и функционировании ИС. На данном этапе аудитор может использовать документацию, содержащую следующие данные:

· описание автоматизированных функций;

· схема информационных потоков;

· описание структуры комплекса технических средств информационной системы;

· описание структуры программного обеспечения;

· описание структуры информационного обеспечения;

· описание технических заданий используемых приложений;

Далее, аудитору требуется более детальная информация о структуре ИС. Это позволяет выяснить, каким образом осуществляется распределение механизмов безопасности по структурным элементам и уровням функционирования ИС.

Подготовка значительной части документации на ИС, обычно, осуществляется уже в процессе проведения аудита. Когда все необходимые данные по ИС, включая документацию, подготовлены, можно перейти к следующему этапу — их анализу.

Используемые аудиторами методы анализа данных определяются выбранными подходами к проведению аудита, которые могут существенно различаться. Но в общем, можно выделить 3 подхода:

Первый подход , самый сложный, базируется на анализе рисков. Опираясь на методы анализа рисков, аудитор определяет для обследуемой ИС индивидуальный набор требований безопасности, в наибольшей степени учитывающий особенности данной ИС, среды ее функционирования и существующие в данной среде угрозы безопасности. Данный подход является наиболее трудоемким и требует наивысшей квалификации аудитора. На качество результатов аудита, в этом случае, сильно влияет используемая методология анализа и управления рисками и ее применимость к данному типу ИС.

Если для проведения аудита безопасности выбран данный подход, то на этапе анализа данных аудита обычно выполняются следующие группы задач:

Как провести аудит информационной безопасности

Аудит информационной безопасности

Оценка состояния информационной безопасности в организации на соответствие международным или российским нормативным документамКомпания Элефус предоставляет услуги по аудиту информационной безопасности, в рамках которого организация получает объективную оценку защищенности информационных систем организации, определить имеющиеся проблемы с информационной безопасностью в компании, разработать эффективный план построения системы обеспечения информационной безопасности.

Аудит информационной безопасности включает в себя анализ механизмов безопасности организационного уровня, политики безопасности организации, программно-технических средств защиты информации, организационно-распорядительной документации, процессов управления безопасностью и оценку их соответствия требованиям нормативных документов и адекватности существующим рискам.

Потребность в аудите информационной безопасности возникает в организациях для выполнения следующих задач:

— Необходимость в получении объективной оценки степени выполнения или невыполнения обязательных требований или рекомендаций

— Выработать требования к техническим средствам и методам защиты информации, необходимым для обеспечения информационной безопасности

Состав работ по проведению комплексного аудита информационной безопасности:

— Планирование работ, уточнение целей и задач, критериев аудита и области обследования

— Сбор и анализ исходных данных о процессах, входящих в область аудита, обрабатываемой информации и информационных системах

— Анализ имеющихся нормативных и организационно-распорядительных документов о защите информации и порядке функционирования информационных систем

— Анализ имеющейся проектной и эксплуатационной документации в части обследуемых ИС и подсистем ИБ

— Анализ структуры, состава, принципов функционирования КИС и существующей системы защиты информации

— Оценка реализации организационных и технических мер защиты информации (в том числе оценка защищённости технических средств и программного обеспечения, сетевой инфраструктуры, существующих подсистем информационной безопасности)

— Проведение инструментальных проверок состояния информационной безопасности

— Разработка рекомендаций по устранению выявленных несоответствий и повышению общего уровня защищённости

— Подготовка независимого экспертного заключения о состоянии информационной безопасности

— Формирование отчёта по результатам аудита информационной безопасности

Отчёт по результатам комплексного аудита информационной безопасности включает:

— Сведения об объектах аудита

— Описание информационных систем, входящих в область аудита

— Описание состава и классификацию информации, обрабатываемой в организации (в рамках области аудита)

— Результаты анализа организационно-распорядительной документации в области защиты информации

— Результаты оценки реализации организационных и технических мер защиты

— Выводы и рекомендации по повышению уровня защищённости

Проведение комплексного аудита информационной безопасности позволяет:

— Получить объективную оценку степени выполнения или невыполнения обязательных требований или рекомендаций (в соответствии с выбранными критериями аудита)

— Оптимизировать процессы управления информационной безопасности и состав организационно-распорядительных документов

— Выработать требования к техническим средствам и методам защиты информации, необходимым для обеспечения информационной безопасности

— Обоснованно спланировать и реализовать меры, направленные на повышение защищённости информационных систем и обрабатываемой в них информации

Организация аудита информационной безопасности информационной системы

Андрушка Игорь Молдавская Экономическая Академия

TIE — 238

Введение

Современная информационная система организации представляет собой распределенную и неоднородную систему, использующую различные программно-аппаратные компоненты и имеющую точки выхода в сети общего пользования (например, Интернет) .

An error occurred.

В связи с этим значительно усложняется задача правильного и безопасного конфигурирования компонент и обеспечения защищенного взаимодействия между ними, и, как следствие, увеличивается количество уязвимых мест в системе.

Наличие уязвимостей в системе дает возможность потенциальному нарушителю провести успешную атаку и нанести ущерб деятельности организации. Появление «слабых мест» может быть обусловлено различными причинами, как объективного (например, недоработки в базовом программном обеспечении) , так и субъективного характера (например, неправильная настройка оборудования) .

Выявление и устранение уязвимостей, а также оценка общего уровня защищенности является чрезвычайно важной составляющей обеспечения безопасности, позволяющей существенно повысить уровень защищенности информационных и иных ресурсов системы.

Рис. 1 Роль аудита информационной безопасности

Цели и назначение аудита

К основным целям аудита информационной безопасности можно отнести следующие:

· Получение объективной и независимой оценки текущего состояния защищенности информационных ресурсов.

· Получение максимальной отдачи от средств, инвестируемых в создание системы информационной безопасности.

· Оценка возможного ущерба от несанкционированных действий.

· Разработка требований к построению системы защиты информации.

· Определение зон ответственности сотрудников подразделений.

· Расчет необходимых ресурсов.

· Разработка порядка и последовательности внедрения системы информационной безопасности.

Аудит может проводится в следующих вариантах:

· Комплексный аудит – перед созданием системы информационной безопасности

· Точечный – формирование требований к проведению модернизации системы защиты

· Периодичный – внешняя регламентная проверка уровня защищенности системы.

· Проверочный – экспертиза и оценка используемых, либо планируемых к использованию систем и решений.

Этапы аудита

Процесс аудита информационных систем можно представить в виде своеобразных весов (рис. 2) , где на одной чаше рассматриваются системы безопасности доступа, на другой — контроль бизнес-процессов, а в качестве опоры служит техническая инфраструктура, которая, в свою очередь, основана на принятых методах авторизации, конфигурации системы, а также на политиках и процедурах, принятых в организации.

Рис. 2 Процесс аудита информационных систем

Работы по аудиту безопасности ИС включают в себя ряд последовательных этапов (рис. 3), которые в целом соответствуют этапам проведения комплексного аудита ИС, который включает в себя следующее:

1. комплексное обследование — включает сбор информации об используемых информационных ресурсах — системное программное обеспечение, локальные сети и телекоммуникации, прикладные системы, а также анализ существующих организационно-правовых процессов. По результатам обследования формируется (уточняется) перечень критичных ресурсов и разрабатывается перечень угроз для данных ресурсов;

2. проведение оценки защищенности — включает работы по обнаружению уязвимостей технических средств, анализу технологической защищенности, а также адекватности организационных процедур. На основе выявленных недостатков проводиться оценка рисков, включающая основные способы преодоления системы защиты, степень критичности и возможность реализации;

3. аттестация системы — включает мероприятия по обследованию (оценки) существующих мер и мероприятий по защите информации, оценки их адекватности, а также соответствие требования ведущих стандартов;

4. по результатам Аудита разрабатывается План исправления выявленных недостатков. Задача планирования состоит в определении приоритетов исправления обнаруженных недостатков, разработки очередности и методологии их устранения. Дополнительно предусматривается разработка концептуальных и процедурных документов, таких как Концепция информационной безопасности, Общие требования и рекомендации по защите информации, Политики безопасности и др.

Рис 3. Этапы проведения аудита информационной безопасности

В зависимости от целей и способа проведения аудита информационной безопасности инициатором этого мероприятия, как уже было отмечено выше, является заинтересованная сторона. Наиболее часто инициатором аудита является организация в лице его руководства.

Как правило на этапе обследования решаются следующие организационные вопросы:

· права и обязанности аудитора четко определяются и документально закрепляются в его должностных инструкциях, а также в положении о внутреннем (внешнем) аудите;

· аудитором подготавливается и согласовывается с руководством план проведения аудита информационной безопасности.

На этапе обследования также определяются границы проведения обследования. Границы проведения обследования обычно определяются в следующих терминах:

· список обследуемых физических, программных и информационных ресурсов;

· площадки (помещения) , попадающие в границы обследования;

· основные виды угроз безопасности, рассматриваемые при проведении аудита;

· организационные (законодательные, административные и процедурные) , физические, программно-технические и прочие аспекты обеспечения безопасности, которые необходимо учесть в ходе проведения обследования, и их приоритеты (в каком объеме они должны быть учтены) .

Далее следует сбор информации аудита, который является наиболее сложным и длительным. Это, как правило, связано с отсутствием необходимой документации на информационную систему и с необходимостью плотного взаимодействия аудитора со многими должностными лицами организации.

Компетентные выводы относительно положения дел в компании с информационной безопасностью могут быть сделаны аудитором только при условии наличия всех необходимых исходных данных для анализа. Получение информации об организации, функционировании и текущем состоянии ИС осуществляется аудитором в ходе специально организованных интервью с ответственными лицами компании, путем изучения технической и организационно-распорядительной документации, а также исследования ИС с использованием специализированного программного инструментария.

Обеспечение информационной безопасности организации – это комплексный процесс, требующий четкой организации и дисциплины. Он должен начинаться с определения ролей и распределения ответственности среди должностных лиц, занимающихся информационной безопасностью. Поэтому первый пункт аудиторского обследования начинается с получения информации об организационной структуре пользователей ИС и обслуживающих подразделений. В связи с этим аудитору требуется документация, касающаяся схемы организационной структуры ИС. Обычно, в ходе интервью аудитор задает опрашиваемым вопросы, касающиеся использования информации, циркулирующей внутри ИС.

Назначение и принципы функционирования ИС во многом определяют существующие риски и требования безопасности, предъявляемые к системе. Поэтому на следующем этапе аудитора интересует информация о назначении и функционировании ИС. На данном этапе аудитор может использовать документацию, содержащую следующие данные:

· описание автоматизированных функций;

· схема информационных потоков;

· описание структуры комплекса технических средств информационной системы;

· описание структуры программного обеспечения;

· описание структуры информационного обеспечения;

· описание технических заданий используемых приложений;

Далее, аудитору требуется более детальная информация о структуре ИС. Это позволяет выяснить, каким образом осуществляется распределение механизмов безопасности по структурным элементам и уровням функционирования ИС.

Подготовка значительной части документации на ИС, обычно, осуществляется уже в процессе проведения аудита. Когда все необходимые данные по ИС, включая документацию, подготовлены, можно перейти к следующему этапу — их анализу.

Используемые аудиторами методы анализа данных определяются выбранными подходами к проведению аудита, которые могут существенно различаться. Но в общем, можно выделить 3 подхода:

Первый подход , самый сложный, базируется на анализе рисков. Опираясь на методы анализа рисков, аудитор определяет для обследуемой ИС индивидуальный набор требований безопасности, в наибольшей степени учитывающий особенности данной ИС, среды ее функционирования и существующие в данной среде угрозы безопасности. Данный подход является наиболее трудоемким и требует наивысшей квалификации аудитора. На качество результатов аудита, в этом случае, сильно влияет используемая методология анализа и управления рисками и ее применимость к данному типу ИС.

Если для проведения аудита безопасности выбран данный подход, то на этапе анализа данных аудита обычно выполняются следующие группы задач:

Аудит информационной безопасности

Комплексный аудит информационной безопасности

Аудит представляет собой периодический, независимый и документированный процесс, целью которого является получение оценки текущего уровня защищённости информационных активов Компании от возможных внешних и внутренних угроз.

Задачами проведения комплексного аудита информационной безопасности могут быть оценка общего уровня информационной безопасности для:

- Реализации первичных системных мер по информационной безопасности в организации.

- Определения эффективности уже принятых мер по информационной безопасности.

- Периодического контроля уровня информационной безопасности.

- Оценки выполнения требований законодательства, нормативных документов, корпоративных стандартов, соглашений с контрагентами, общепризнанных рекомендаций и стандартов.

Основным фактором проведения успешного комплексного аудита информационной безопасности является выбор правильных критериев аудита. Мы предлагаем использовать комплексный подход, заключающийся в одновременной оценке не только соответствия процессов обеспечения информационной безопасности требованиям, определенным в критериях аудита, но и технической реализации данных процессов.

При проведении комплексного аудита информационной безопасности группой экспертов оцениваются следующие процессы обеспечения информационной безопасности, в том числе указываются потенциальные уязвимости, как процессов, так и технической реализации путем применения инструментальных средств аудита:

- процесс назначения и распределения ролей в области информационной безопасности;

- процесс антивирусной защиты;

- процесс использования ресурсов сети Интернет;

- процесс криптографической защиты информационных активов;

- процессы системы управления информационной безопасностью;

- процессы аудита и мониторинга информационной безопасности;

- процесс управления информационными активами;

- процесс управления рисками информационной безопасности;

- процесс обеспечения физической безопасности;

- процесс управления и контроля доступа;

- процесс обеспечения информационной безопасности на стадиях жизненного цикла информационных систем;

- процессы обеспечения непрерывности деятельности;

- процессы управления документацией и записями;

- процессы управления инцидентами информационной безопасности и др.

При проведении комплексного аудита информационной безопасности дополнительно могут быть проведены следующие работы:

- инструментальное сканирование;

- тест на проникновение;

- анализ рисков информационной безопасности.

Результаты комплексного аудита информационной безопасности оформляются в виде отчета, содержащего, как рекомендации для специалистов по информационной безопасности и информационным технологиям Компании, так и высокоуровневое описание возможных направлений развития системы обеспечения информационной безопасности, с учетом актуальных проблем, связанных с обеспечением информационной безопасности, и отраслевой специфики Компании для руководства.

В случае появления вопросов или интереса к описанной услуге, пожалуйста, свяжитесь с нами по телефону +7 (495) 980-67-76 или через форму обратной связи, адресовав вопрос в «Коммерческий отдел».

astbusines.ru