Использование шифрования в компаниях России / КиберСофт corporate blog / Habr

Введение

Немногим более двух десятилетий тому назад криптография в России находилась приблизительно на том же уровне секретности, что и технологии производства оружия – ее практическое применение относилось к сфере деятельности исключительно военных и спецслужб, то есть было полностью подконтрольно государству. В открытом доступе встретить какие-либо издания и научные работы по этому вопросу не представлялось возможным – тема криптографии была закрыта.

Ситуация изменилась лишь в 1990 году, когда в действие был введен стандарт шифрования ГОСТ 28147-89. Изначально алгоритм имел гриф ДСП и официально «полностью открытым» стал лишь в 1994 году.

Сложно точно сказать, когда именно в отечественной криптографии был совершен информационный прорыв. Скорее всего, это произошло с появлением у широкой общественности доступа в интернет, после чего в сети начали публиковаться многочисленные материалы с описаниями криптографических алгоритмов и протоколов, статьи по киптоанализу и другая информация, имеющая отношение к шифрованию.

В сложившихся условиях криптография больше не могла оставаться прерогативой одного лишь государства. Кроме того, развитие информационных технологий и средств связи обусловило потребность в использовании средств криптографической защиты коммерческими компаниями и организациями.

Сегодня к средствам криптографической защиты информации (СКЗИ) относят: средства шифрования, средства имитозащиты, средства электронной цифровой подписи, средства кодирования, средства изготовления ключевых документов и сами ключевые документы. [4, с2-3.]

Далее в статье речь пойдет о том, какое практическое применение на настоящий момент шифрование и СКЗИ нашли в российских компаниях и организациях. Будут рассмотрены следующие направления:

- защита информационных систем персональных данных;

- защита конфиденциальной информации компании;

- шифрования корпоративной электронной почты;

- создание и проверки цифровых подписей.

Применение криптографии и СКЗИ в российских компаниях

1. Внедрение криптосредств в системы защиты персональных данных

Деятельность практически любой российской компании сегодня связана с хранением и обработкой персональных данных (ПДн) различных категорий, к защите которых законодательством РФ выдвигается ряд требований [1]. Для их выполнения руководство компании, прежде всего, сталкивается с необходимостью формирования модели угроз персональным данным и разработки на ее основе системы защиты персональных данных, в состав которой должно входить средство криптографической защиты информации. [2, с 1.]

К СКЗИ, внедренному в систему защиты персональных данных, выдвигаются следующие требования:

- Криптографическое средство должно штатно функционировать совместно с техническими и программными средствами, которые способны повлиять на выполнение предъявляемых к нему требований. [3, с 15.]

- Для обеспечения безопасности персональных данных при их обработке должны использоваться сертифицированные в системе сертификации ФСБ России криптосредства. [3, с 15.]

Криптографическое средство, в зависимости от обеспечиваемого им уровня защиты, может быть отнесено к одному из шести классов (КС1, КС2, КС3, КВ1, КВ2, КА1). Внедрение криптосредства того или иного класса с систему защиты обуславливается категорией нарушителя (субъекта атаки), которая определяется оператором в модели угроз.

Таким образом, средства криптографической защиты сегодня эффективно используются компаниями и организациями для защиты персональных данных российских граждан и являются одной из наиболее важных составляющих в системах защиты персональных данных.

2. Защита корпоративной информации

Если в п.1 использование крпитогарфических средств обусловлено, прежде всего, требованиями законодательства РФ, то в данном случае в применении СКЗИ заинтересовано руководство самой компании. С помощью средства шифрования компания получает возможность защитить свою корпоративную информацию – сведения, представляющие коммерческую тайну, интеллектуальную собственность, оперативную и техническую информацию и др. На сегодняшний день для эффективного применения в корпоративной среде, программа для шифрования должна обеспечивать:

- шифрование данных на удаленном сервере;

- поддержку асимметричной криптографии;

- прозрачное шифрование;

- шифрование сетевых папок;

- возможность разграничения прав доступа к конфиденциальной информации между сотрудниками компании;

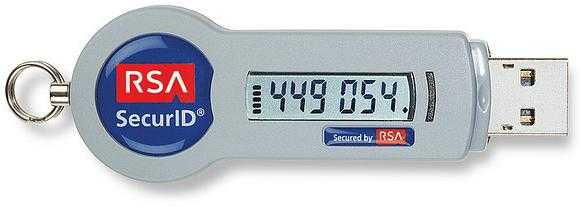

- возможность хранения сотрудниками закрытых ключей на внешних носителях информации (токенах).

Итак, второе применение СКЗИ – это защита конфиденциальной информации компании. Средство шифрования, поддерживающее вышеперечисленные возможности, способно обеспечить достаточно надежную защиту, однако непременно должно использоваться как составляющая комплексного подхода к защите информации. Такой подход дополнительно подразумевает использование межсетевых экранов, антивирусов и файерволлов, а также включает разработку модели угроз информационной безопасности, выработку необходимых политик ИБ, назначение ответственных за информационную безопасность, контроль электронного документооборота, контроль и мониторинг деятельности сотрудников и др.

3. Электронная подпись

Средства криптографической защиты, как правило, имеют в своем составе функции по созданию и проверке электронных подписей. Российским законодательством к таким СКЗИ выдвигаются следующие требования [5, с 3.]:

При создании ЭП они должны:

- показывать лицу, подписывающему электронный документ, содержание информации, которую он подписывает;

- создавать ЭП только после подтверждения лицом, подписывающим электронный документ, операции по созданию ЭП;

- однозначно показывать, что ЭП создана.

При проверке ЭП они должны:

- показывать содержание электронного документа, подписанного ЭП;

- показывать информацию о внесении изменений в подписанный ЭП электронный документ;

- указывать на лицо, с использованием ключа ЭП которого подписаны электронные документы.

4. Шифрование электронной почты

Для большинства компаний электронная почта является основным средством коммуникации между сотрудниками. Ни для кого не секрет, что по корпоративной электронной почте сегодня пересылается огромное количество конфиденциальной информации: договора, счета, сведения о продуктах и ценовых политиках компании, финансовые показатели и др. Если подобная информация окажется доступной для конкурентов, это может нанести значительный ущерб компании вплоть до прекращения ее деятельности.

Большинство почтовых клиентов, таких как Outlook, Thinderbird, The Bat! и др., позволяют настроить обмен зашифрованными сообщениями на основе сертификатов открытого и закрытого ключа (сертификаты в форматах X.509 и PKCS#12 соответственно), создаваемых при помощи средств криптографической защиты.

Здесь также следует упомянуть о возможности криптографических средств работать в качестве удостоверяющих центров (УЦ). Основное предназначение удостоверяющего центра — выдача сертификатов шифрования и подтверждение подлинности ключей шифрования. В соответствии с российским законодательством, УЦ подразделяются на классы (КС1, КС2, КС3, КВ1, КВ2, КА1), к каждому из которых выдвигается ряд требований [5]. При этом, класс СКЗИ, использующегося в средствах УЦ, должен быть не ниже соответствующего класса УЦ [5, с 14.].

Использование CyberSafe Enterprise

Разрабатывая программу CyberSafe Enterprise мы постарались учесть все вышеописанные возможности, включив их в функциональный набор программы. Так, она поддерживает функции, перечисленные в п.2 данной статьи, шифрование электронной почты, создание и проверку цифровых подписей, а также работу в качестве удостоверяющего центра.

Наличие в CyberSafe сервера публичных ключей позволяет компаниям организовать удобный обмен ключами между своими сотрудниками, где каждый из них может опубликовать свой открытый ключ, а также скачать открытые ключи других пользователей.

Далее более подробно остановимся на возможности внедрения CyberSafe Enterprise в системы защиты персональных данных. Эта возможность существует благодаря поддержке программой криптопровайдера КриптоПро CSP, сертифицированного ФСБ РФ в качестве СКЗИ классов КС1, КС2 и КС3 (в зависимости от исполнения) и оговорена в п. 5.1

«Встраивание криптосредств класса КС1 и КС2 осуществляется без контроля со стороны ФСБ России (если этот контроль не предусмотрен техническим заданием на разработку (модернизацию) информационной системы)».

Таким образом, имея в своем составе встроенное СКЗИ КриптоПро CSP, программа CyberSafe Enterprise может быть использована в системе защиты персональных данных классов КС1 и КС2.

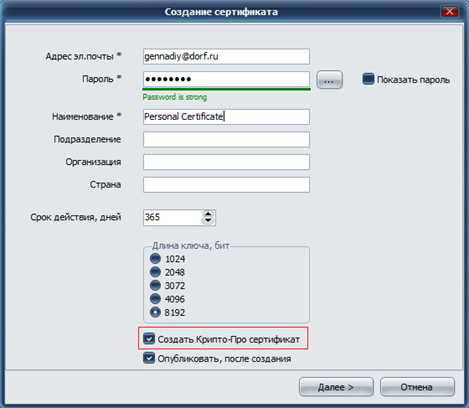

После установки КриптоПро CSP на компьютер пользователя при создании сертификата в CyberSafe Enterprise появится возможность создать сертификат КриптоПРО:

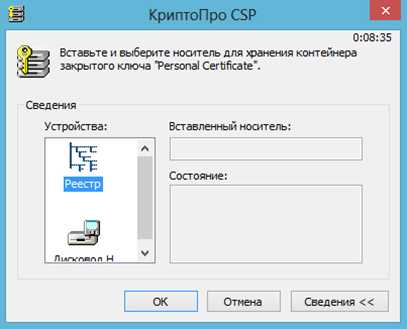

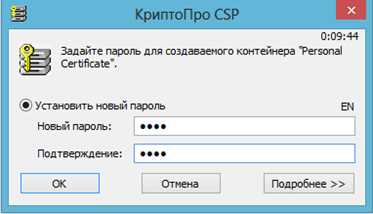

Далее необходимо выбрать место хранения контейнера закрытого ключа КриптоПро и задать пароль к контейнеру. Для хранения может быть использован реестр операционной системы либо съемный носитель (токен):

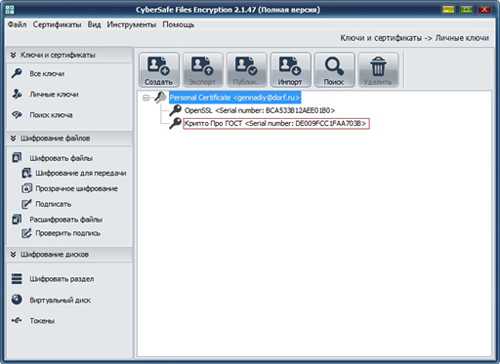

После завершения создания сертификата CyberSafe ключи КриптоПРО также созданы, отображаются на вашей связке и доступны для использования:

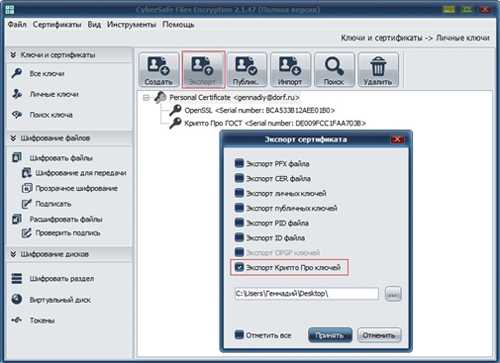

В том случае, если возникает необходимость экспортировать ключи КриптоПро в отдельный файл, это можно сделать через стандартную функцию экспорта ключей CyberSafe:

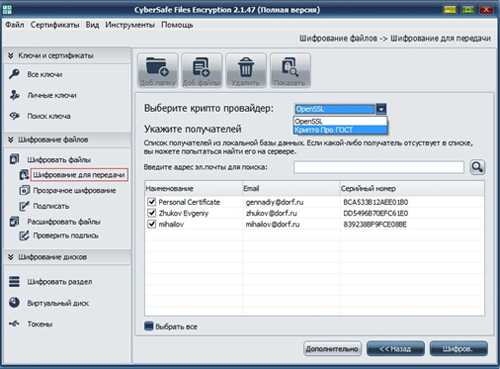

Если вы хотите зашифровать файлы для передачи другим пользователям (или подписать их своей цифровой подписью) и использовать для этого ключи КриптоПро, из списка доступных криптопровайдеров необходимо выбрать КриптоПро:

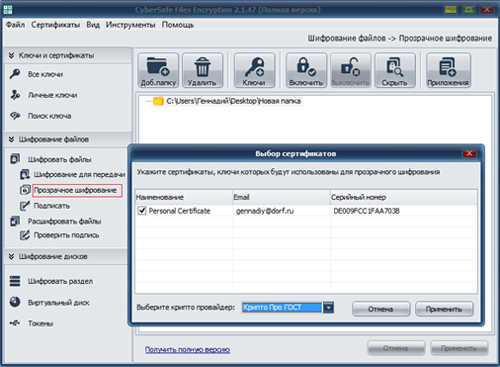

В том случае, если вы хотите использовать ключи КриптоПро для прозрачного шифрования файлов, в окне выбора сертификатов в качестве криптопровайдера также следует указать КриптоПро:

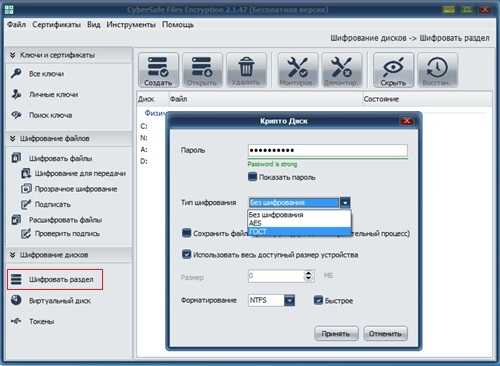

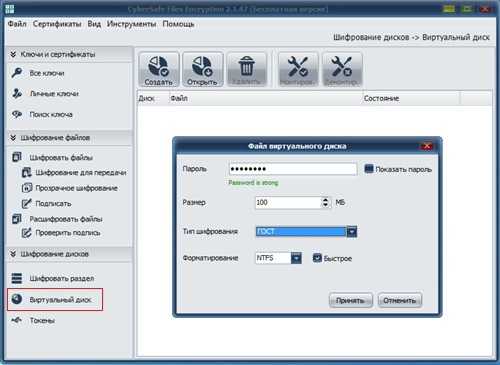

В CyberSafe существует возможность использовать КриптоПРО и алгоритм ГОСТ для шифрования логических дисков/разделов и создания виртуальных зашифрованных дисков:

Также, на основе сертификатов КриптоПро, может быть настроено шифрование электронной почты. В КприптоПро CSP алгоритмы формирования и проверки ЭП реализованы в соответствии с требованиями стандарта ГОСТ Р 34.10-2012, алгоритм шифрования/дешифрования данных реализован в соответствии с требованиями стандарта ГОСТ 28147-89.

На сегодняшний день CyberSafe является единственной программой, которая сочетает в себе функции по шифрованию файлов, сетевых папок, логических дисков, электронной почты и возможность работы в качестве удостоверяющего центра с поддержкой стандартов шифрования ГОСТ 28147-89 и ГОСТ Р 34.10-2012.

Документы:

1. Федеральный закон «О персональных данных» от 27.07.2006 № 152-ФЗ.

2. Положение об обеспечении безопасности персональных данных при их обработке в информационных системах персональных данных, утвержденное Постановлением Правительства Российской Федерации от 17 ноября 2007 г. № 781.

3. Методические рекомендации по обеспечению с помощью криптосредств безопасности персональных данных при их обработке в информационных системах персональных данных с использованием средств автоматизации, утвержденные руководством 8 Центра ФСБ России 21 февраля 2008 года № 149/54-144.

4. Положение о разработке, производстве, реализации и эксплуатации шифровальных (криптографических) средств защиты информации, утвержденное Приказом ФСБ РФ от 9 февраля 2005 г.№ 66.

5. Требования к средствам электронной подписи и Требования к средствам удостоверяющего центра, утвержденные Приказом Федеральной службы безопасности Российской Федерации от 27 декабря 2011 г. № 796.

habr.com

Средства криптографической защиты информации (СКЗИ)

- Средства криптографической защиты информации (СКЗИ)

«…Средство криптографической защиты информации (СКЗИ) — сертифицированные в порядке, установленном законодательством Российской Федерации, аппаратные и (или) программные средства, обеспечивающие шифрование, контроль целостности и применение ЭЦП при обмене электронными документами;…»

Источник:

«Методические рекомендации по предоставлению организациям, осуществляющим производство и (или) оборот (за исключением импорта и розничной продажи) этилового спирта, алкогольной и спиртосодержащей продукции на территории Российской Федерации, программных средств единой государственной автоматизированной информационной системы учета объема производства и оборота этилового спирта, алкогольной и спиртосодержащей продукции и их установки в технические средства фиксации и передачи информации об объеме производства и оборота этилового спирта, алкогольной и спиртосодержащей продукции в единую государственную автоматизированную информационную систему учета объема производства и оборота этилового спирта, алкогольной и спиртосодержащей продукции» (утв. Росалкогольрегулированием)

«…Средства криптографической защиты информации (СКЗИ) — совокупность программных и технических средств, реализующих криптографические преобразования с исходной информацией и функцию выработки и проверки электронной цифровой подписи…»

Источник:

Постановление Правления ПФ РФ от 26.01.2001 N 15 «О введении в системе Пенсионного фонда Российской Федерации криптографической защиты информации и электронной цифровой подписи» (вместе с «Регламентом регистрации и подключения юридических и физических лиц к системе электронного документооборота Пенсионного фонда Российской Федерации»)

Официальная терминология. Академик.ру. 2012.

- Средства контроля и управления доступом

- Средства маломерных судов технические

Смотреть что такое «Средства криптографической защиты информации (СКЗИ)» в других словарях:

СКЗИ — средства криптографической защиты информации СКЗИ средство контроля защищенности информации Источник: http://pcweek.ru/?ID=476136 … Словарь сокращений и аббревиатур

Руководящий документ. Защита от несанкционированного доступа к информации. Термины и определения — Терминология Руководящий документ. Защита от несанкционированного доступа к информации. Термины и определения: 29. Администратор защиты Субъект доступа, ответственный за защиту автоматизированной системы от несанкционированного доступа к… … Словарь-справочник терминов нормативно-технической документации

EToken — смарт карта и USB ключ eToken PRO, eToken NG FLASH, eToken NG OTP, eToken PRO (Java) и eToken PASS eToken (от англ. electronic электронный и англ. token признак, жетон) торговая марка для линейки персональных средств… … Википедия

OPTIMA-WorkFlow — В данной статье или разделе имеется список источников или внешних ссылок, но источники отдельных утверждений остаются неясными из за отсутствия сносок. Вы можете улучшить статью, внеся более точные указания на источники … Википедия

средство — 3.1 средство (facility): Предназначенный для выполнения определенной функции или оказания услуги технологический комплекс в том числе предприятие, обеспечивающее его функционирование, здание, сооружение, устройство или оборудование, а также… … Словарь-справочник терминов нормативно-технической документации

Криптошлюз — (криптографический шлюз, vpn шлюз, криптомаршрутизатор) аппаратно программный комплекс криптографической защиты трафика данных, голоса, видео на основе шифрования пакетов по протоколам IPsec AH и/или IPsec ESP при установлении соединения,… … Википедия

Аппаратное шифрование — Аппаратное шифрование процесс шифрования, производимый при помощи специализированных вычислительных устройств. Содержание 1 Введение 2 Достоинства и недостатки аппаратного шифрования … Википедия

official.academic.ru

Особенности учета СКЗИ — Информационная безопасность — LiveJournal

Средства криптографической защиты информации (СКЗИ) на сегодняшний день применяются практически во всех компаниях, будь то при обмене данными с контрагентами, или при связи и отправке платежных поручений в банк, программой банк клиент.

Но не все знают, что согласно закону ключи шифрования должны учитываться.

В данной статье я расскажу об учете средств криптографической защиты информации и приведу ссылки на законные акты Российской Федерации.

Основными законами которые регулирует СКЗИ являются:

Приказ ФСБ РФ от 9 февраля 2005 г. N 66 «Об утверждении Положения о разработке, производстве, реализации и эксплуатации шифровальных (криптографических) средств защиты информации (Положение ПКЗ-2005)»

Приказ ФАПСИ от 13 июня 2001 г. N 152 «Об утверждении Инструкции об организации и обеспечении безопасности хранения, обработки и передачи по каналам связи с использованием средств криптографической защиты информации с ограниченным доступом, не содержащей сведений, составляющих государственную тайну» и Приложение к приказу ФАПСИ РФ от 13 июня 2001 г. N 152

Если посмотреть приказ ФСБ №66 в приложении в пункте 48, можно увидеть следующее содержание:

48. СКЗИ и их опытные образцы подлежат поэкземплярному учету с использованием индексов или условных наименований и регистрационных номеров. Перечень индексов (условных наименований) и регистрационных номеров поэкземплярного учета СКЗИ и их опытных образцов определяет ФСБ России.

Организация поэкземплярного учета опытных образцов СКЗИ возлагается на разработчика СКЗИ.

Организация поэкземплярного учета изготовленных СКЗИ возлагается на изготовителя СКЗИ.

Организация поэкземплярного учета используемых СКЗИ возлагается на заказчика СКЗИ.

Это означает, что даже если простая компания, не занимающаяся созданием и продажей средств криптографической защиты информации решила приобрести несколько USB-ключей eToken, то они все равно должны быть учтены и закреплены за конечным пользователем, то есть сотрудником. Причем на вполне законных основаниях проверить учет может ФСБ, приехав в офис любой компании.

Данный учет средств криптографической защиты информации должен вестись в специальном журнале, а еще лучше в добавок и в электронном виде, где должны быть учтена следующая информация:

1. что выдали

2. на чем выдали

3. кто получил

4. кто сдал

5. отметка о уничтожении

Учитывать следует сами электронные ключи, ключевые носители, программное обеспечение которое делает криптографические преобразования информации, лицензии на право использования СКЗИ.

Таким образом СКЗИ для учета следует разделить на:

Ключевой носитель — физический носитель определенной структуры, предназначенный для размещения на нем ключевой информации (исходной ключевой информации). Различают разовый ключевой носитель (таблица, перфолента, перфокарта и т.п.) и ключевой носитель многократного использования (магнитная лента, дискета, компакт-диск, Data Key, Smart Card, Touch Memory и т. п.).

Ключевой документ — физический носитель определенной структуры, содержащий ключевую информацию (исходную ключевую информацию), а при необходимости — контрольную, служебную и технологическую информацию; (по сути это носитель с записанным секретным ключом)

Дистрибутив СКЗИ — само программное обеспечение(например КриптоПро CSP, тут следует учесть номер дистрибутива, который можно найти в формуляре на СКЗИ)

Лицензия СКЗИ — сама по себе не является средством шифрования, но ее тоже следует учесть в журнале, так как были инциденты, когда компании из за этого штрафовали, а еще я слышал случаи о возбуждении уголовных дел.

Кстати говоря у многих возникает спор, в чем же разница между ключевым документом и ключевым носителем. Кто-то придерживается мнения, что ключевой документ это сам по себе ключевой контейнер или ключевая информация, и в принципе это логично, но то описание которое я привел выше, было взять из приложения к Приказу ФАПСИ от 13 июня 2001 г. N 152, где четко прописано, что это физический носитель.

Поэтому лично с моей точки зрения это следует подразумевать, как не просто ключевая информация в электронном виде, а физический носитель с записанной на него ключевой информацией. В принципе это не составляет труда учесть, так как можно в журнале указать номер носителя и идентификатор секретного ключа в одном пункте.

В приложении к приказу ФАПСИ РФ от 13 июня 2001 г. N 152, можно найти примеры типовых журналов по учету средств криптографической защиты информации. http://base.garant.ru/183628/#block_1000

Мое и не только мое мнение для учета лучше всего вести несколько журналов:

Журнал поэкземплярного учёта дистрибутивов СКЗИ.

Журнал поэкземплярного учёта лицензий на право использования СКЗИ.

Журнал поэкземплярного учёта ключевых документов СКЗИ.

Журнал поэкземплярного учёта аппаратных ключевых носителей СКЗИ.

В журнале поэкземплярного учёта дистрибутивов средств криптографической защиты информации, СКЗИ учитываются по номерам дистрибутивов, записанных в формуляре на изделие.

В журнале поэкземплярного учёта лицензий на право использования средств криптографической защиты информации, СКЗИ учитываются по серийным номерам лицензий.

В журнале поэкземплярного учёта ключевых документов средств криптографической защиты информации, СКЗИ учитываются по номерам токенов (а они напечатаны на каждом токене) или по номерам дискет/флешек (серийным номерам томов, которые можно увидеть по команде DIR), так же в этом журнале прописывается имя крипто-контейнера или серийный номер ключа.

В журнале поэкземплярного учета аппаратных ключевых носителей средств криптографической защиты информации, СКЗИ учитываются по номерам токенов (а они напечатаны на каждом токене). Данный журнал целесообразно использовать, чисто по хранящимся токенам, которые поступили на склад, но никому не выдаются и не содержат ключевой информации, либо были переданы, но без ключевой информации.

В целях упрощения учета, при получении большого количества СКЗИ, следует запросить учетную информацию в электронном виде, у поставщика или криптографического органа, что бы не перепечатывать эти серийные номера вручную.

Примеры журналов учета СКЗИ, можно найти в конце приложения к приказу ФАПСИ РФ от 13 июня 2001 г. N 152.

tsnm.livejournal.com

это что? Средства криптографической защиты информации

Термин «криптография» происходит от древнегреческих слов «скрытый» и «пишу». Словосочетание выражает основное назначение криптографии – это защита и сохранение тайны переданной информации. Защита информации может происходить различными способами. Например, путем ограничения физического доступа к данным, скрытия канала передачи, создания физических трудностей подключения к линиям связи и т. д.

В отличие от традиционных способов тайнописи, криптография предполагает полную доступность канала передачи для злоумышленников и обеспечивает конфиденциальность и подлинность информации с помощью алгоритмов шифрования, делающих информацию недоступной для постороннего прочтения. Современная система криптографической защиты информации (СКЗИ) – это программно-аппаратный компьютерный комплекс, обеспечивающий защиту информации по следующим основным параметрам.

- Авторство – подтверждение и невозможность отказа от действий, совершенных пользователем информации. Самым распространенным способом подтверждения подлинности является электронная цифровая подпись (ЭЦП). Система ЭЦП состоит из двух алгоритмов: для создания подписи и для ее проверки. При интенсивной работе с ЭКЦ рекомендуется использование программных удостоверяющих центров для создания и управления подписями. Такие центры могут быть реализованы как полностью независимое от внутренней структуры средство СКЗИ. Что это означает для организации? Это означает, что все операции с электронными подписями обрабатываются независимыми сертифицированными организациями и подделка авторства практически невозможна.

Алгоритмы шифрования

На текущий момент среди СКЗИ преобладают открытые алгоритмы шифрования с использованием симметричных и асимметричных ключей с длиной, достаточной для обеспечения нужной криптографической сложности. Наиболее распространенные алгоритмы:

- симметричные ключи – российский Р-28147.89, AES, DES, RC4;

- асимметричные ключи – RSA;

- с использованием хеш-функций — Р-34.11.94, MD4/5/6, SHA-1/2.

Многие страны имеют свои национальные стандарты алгоритмов шифрования. В США используется модифицированный алгоритм AES с ключом длиной 128-256 бит, а в РФ алгоритм электронных подписей Р-34.10.2001 и блочный криптографический алгоритм Р-28147.89 с 256-битным ключом. Некоторые элементы национальных криптографических систем запрещены для экспорта за пределы страны, деятельность по разработке СКЗИ требует лицензирования.

Системы аппаратной криптозащиты

Аппаратные СКЗИ — это физические устройства, содержащие в себе программное обеспечение для шифрования, записи и передачи информации. Аппараты шифрации могут быть выполнены в виде персональных устройств, таких как USB-шифраторы ruToken и флеш-диски IronKey, плат расширения для персональных компьютеров, специализированных сетевых коммутаторов и маршрутизаторов, на основе которых возможно построение полностью защищенных компьютерных сетей.

Аппаратные СКЗИ быстро устанавливаются и работают с высокой скоростью. Недостатки – высокая, по сравнению с программными и программно-аппаратными СКЗИ, стоимость и ограниченные возможности модернизации.

Также к аппаратным можно отнести блоки СКЗИ, встроенные в различные устройства регистрации и передачи данных, где требуется шифрование и ограничение доступа к информации. К таким устройствам относятся автомобильные тахометры, фиксирующие параметры автотранспорта, некоторые типы медицинского оборудования и т.д. Для полноценной работы таким систем требуется отдельная активация СКЗИ модуля специалистами поставщика.

Системы программной криптозащиты

Программные СКЗИ — это специальный программный комплекс для шифрования данных на носителях информации (жесткие и флеш-диски, карты памяти, CD/DVD) и при передаче через Интернет (электронные письма, файлы во вложениях, защищенные чаты и т.д.). Программ существует достаточно много, в т. ч. бесплатных, например, DiskCryptor. К программным СКЗИ можно также отнести защищенные виртуальные сети обмена информацией, работающие «поверх Интернет»(VPN), расширение Интернет протокола HTTP с поддержкой шифрования HTTPS и SSL – криптографический протокол передачи информации, широко использующийся в системах IP-телефонии и интернет-приложениях.

Программные СКЗИ в основном используются в сети Интернет, на домашних компьютерах и в других сферах, где требования к функциональности и стойкости системы не очень высоки. Или как в случае с Интернетом, когда приходится одновременно создавать множество разнообразных защищенных соединений.

Программно-аппаратная криптозащита

Сочетает в себе лучшие качества аппаратных и программных систем СКЗИ. Это самый надежный и функциональный способ создания защищенных систем и сетей передачи данных. Поддерживаются все варианты идентификации пользователей, как аппаратные (USB-накопитель или смарт-карта), так и «традиционные» — логин и пароль. Программно-аппаратные СКЗИ поддерживают все современные алгоритмы шифрования, обладают большим набором функций по созданию защищенного документооборота на основе ЭЦП , всеми требуемыми государственными сертификатами. Установка СКЗИ производится квалифицированным персоналом разработчика.

Компания «КРИПТО-ПРО»

Один из лидеров российского криптографического рынка. Компания разрабатывает весь спектр программ по защите информации с использованием ЭЦП на основе международных и российских криптографических алгоритмов.

Программы компании используются в электронном документообороте коммерческих и государственных организаций, для сдачи бухгалтерской и налоговой отчетности, в различных городских и бюджетных программах и т. д. Компанией выдано более 3 млн. лицензий для программы КриптоПРО CSP и 700 лицензий для удостоверяющих центров. «Крипто-ПРО» предоставляет разработчикам интерфейсы для встраивания элементов криптографической защиты в свои программные продукты и оказывает весь спектр консалтинговых услуг по созданию СКЗИ.

Криптопровайдер КриптоПро

При разработке СКЗИ КриптоПро CSP использовалась встроенная в операционную систему Windows криптографическая архитектура Cryptographic Service Providers. Архитектура позволяет подключать дополнительные независимые модули, реализующие требуемые алгоритмы шифрования. С помощью модулей, работающих через функции CryptoAPI, криптографическую защиту могут осуществлять как программные, так и аппаратные СКЗИ.

Носители ключей

В качестве личных ключей могут использоваться различные аппаратные средства, такие как:

- смарт-карты и считыватели;

- электронные замки и считыватели, работающие с устройствами Touch Memory;

- различные USB-ключи и сменные USB-накопители;

- файлы системного реестра Windows, Solaris, Linux.

Функции криптопровайдера

СКЗИ КриптоПро CSP полностью сертифицирована ФАПСИ и может использоваться для:

1. Обеспечения юридической силы и авторизации электронных документов с помощью создания и проверки ЭЦП в соответствии с российскими стандартами шифрования.

2. Полной конфиденциальности, аутентичности и целостности данных с помощью шифрования и имитационной защиты согласно российским стандартам шифрования и протокола TLS.

3. Проверки и контроля целостности программного кода для предотвращения несанкционированного изменения и доступа.

4. Создания регламента защиты системы.

autogear.ru

Различия тахографов «с скзи / без скзи»

Основной проблемой является отсутствие каких-либо явных визуальных отличий между тахографами с блоком и без блока СКЗИ. Поэтому для выявления различий и умения определить какой перед Вами тахограф необходимо знать законодательные направления и технические характеристики устрйоств.

Существует 3 типа тахографов, каждый из которых соответствуют определенному законодательству. При этом для каждого типа предназначены свои карты водителя.

- Европейские тахографы – для внутрироссийских и международных перевозок. Соответствуют требованиям ЕСТР. Все транспортные средства, изготовленные в странах Европы, оборудованы данными моделями. Поддерживают карты ЕСТР.

- Российские тахографы без блока СКЗИ – для перевозок строго по России. Соответствуют требованиям Постановления Правительства России № 720 от 10.09.2009 или Техническому Регламенту Таможенного Союза 018/2011. Поддерживают карты Тех.Рег. без СКЗИ.

- Российские тахографы с блоком СКЗИ – для перевозок строго по России. Соответствуют требованиям Приказ Минтранса России от 13 февраля 2013г. № 36 Поддерживают карты СКЗИ.

Таким образом, из 3-х типов тахографов, один с блоком СКЗИ. Расшифровывается он как Средство Криптографической Защиты информации – это блок памяти, который хранит информацию по работе тахографа в зашифрованном состоянии. Так же он называется «НКМ». Визуально определить оборудован тахограф блоком или нет сложно. Но есть четыре способа в этом убедиться:

Тахограф с СКЗИ имеет в корпусе специальное монтажное отверстие:

При распечатке технических данных наличие номера НКМ:

Тахограф с СКЗИ принимает карты с голограммой:

Так же стоит отметить, что некоторые модели тахографов БЕЗ СКЗИ российского производства, выпускаемые с 2013г., могут иметь монтажное отверстие, т.к. их платы пригодны к доработке блоками СКЗИ. Из этого следует, что необходимо обращать внимание на распечатку и карту водителя.

Дата следующей калибровки через 3 года. Эта еще одна особенность тахографа с СКЗИ, что обусловлено сроком службы криптографического модуля не более 3-х лет. Все остальные тахографы необходимо калибровать раз в 2 года. Чтобы узнать дату следующей калибровку необходимо посмотреть в «калибровочный сертификат», который выдала мастерская после калибровки тахографа.

Чтобы научиться различать тахографы ЕСТР, СКЗИ и БЕЗ СКЗИ, а также определять виды карт водителя, предлагаем ознакомиться с статьёй: Как определить вид карты?

Еще информация по теме:

Тахографы с СКЗИ с установкой

Тахографы без СКЗИ

tahocentre.com