Аудит информационной безопасности ИТ-систем

Методология CobiT 5 проводит четкую границу между руководством и управлением. Эти две дисциплины включают в себя разные виды деятельности, требуют разных организационных структур и служат разным целям. В понимании CobiT 5 разница между руководством и управлением заключается в следующем:

РуководствоРуководство обеспечивает уверенность в достижении целей предприятия

путём: сбалансированной оценки потребностей заинтересованных сторон, существующих

условий и возможных вариантов; установления направления развития через приоритезацию

и принятие решений; постоянного мониторинга соответствия фактической

производительности и степени выполнения требований установленным направлению и целям

предприятия.

В большинстве случаев обязанности по руководству предприятием выполняет совет директоров, возглавляемый председателем совета директоров. Некоторые обязанности могут быть делегированы специальным организационным единицам соответствующего уровня (особенно в крупных организациях).

УправлениеУправление заключается в планировании, построении, выполнении и отслеживании деятельности, в соответствии с направлением, заданным органом руководства для достижения целей предприятия.

В большинстве случаев, обязанности по управлению предприятием

выполняют исполнительные директора, возглавляемые генеральным директором (CEO).

Как провести экспресс-аудит информационной безопасности

Грамотно выполненный аудит информационной безопасности помогает оперативно оценить общее состояние СОИБ в компании, выявить проблемные места, оценить уровень соответствия требованиям регуляторов, а также выработать стратегию комплексной защиты компании от разного рода угроз. Эксперты компании Astrum приводят подробный план действий: как организовать и эффективно провести экспресс-аудит ИБ.

- Введение

- Процесс проведения экспресс-аудита ИБ

- Этап 1 — Организационные вопросы

- Этап 3 — Анализ информации

- Этап 4 — Обследование процессов ИБ

- Этап 5 — Обследование объектов информационной инфраструктуры

- Этап 6 — Обследование подсистем защиты информации

- Этап 7 — Отчетность

- Выводы

Введение

Представим ситуацию: вы получили должность руководителя направления информационной безопасности на новом месте работы, и теперь у вас возникают вопросы: «Какие первые шаги предпринять по совершенствованию подсистем защиты?», «Как быстро и эффективно оценить состояние информационной инфраструктуры?» и др.

Исходя из опыта компании Astrum, специалисты которой участвовали в различных проектах по информационной безопасности (ИБ) как на стороне заказчика, так и на стороне исполнителя, в первую очередь следует понять и разобраться в текущих процессах и инфраструктуре (понять, с чем имеем дело, найти узкие места, оценить риски), т. е. провести внутренний экспресс-аудит информационной безопасности. Обратим внимание, что речь идет именно об экспресс-аудите, так как на новом месте работы важно получить оперативный и в то же время полный срез по состоянию системы обеспечения информационной безопасностью (СОИБ), а следовательно, нужно не допустить, чтобы данное мероприятие затянулось по каким бы то ни было причинам.

Именно грамотно выполненный экспресс-аудит ИБ позволит вам решить следующие задачи:

- Быстро получить срез по текущему состоянию СОИБ в компании.

- Выявить узкие места в подсистемах защиты информации.

- Определить соответствие СОИБ задачам и бизнес-целям компании, а также определить соответствие требованиям действующего законодательства РФ и международных стандартов.

- Выработать необходимые меры, направленные на совершенствование СОИБ и используемых технологий в компании.

В данной статье описан подход к проведению оперативного аудита ИБ (экспресс-аудита), а также приведен подробный план действий и рекомендаций для эффективной реализации комплекса мероприятий своими силами.

Процесс проведения экспресс-аудита ИБ

Условно разделим его на 7 этапов.

Этап 1 — Организационные вопросы

В первую очередь необходимо определиться c направлениями аудита и с зоной оценки. Желательно обследовать все возможные направления, укрупненно выделим следующие:

- Общие организационные аспекты обеспечения ИБ (подробнее — Этап 4).

- Обследование объектов информационной инфраструктуры (подробнее — Этап 5).

- Обследование подсистем защиты информации (подробнее — Этап 6).

Точно такие же направления обследования будут и в аудите, который не ограничен жесткими временными рамками. И, казалось бы, обследование такого широкого спектра направлений займет немало времени, но исходя из концепции экспресс-аудита, не стоит стремиться обследовать все объекты информационной инфраструктуры.

- При обследовании локальной сети совсем не обязательно проверять конфигурации на всех коммутаторах. Целесообразно проверить конфигурационные файлы ядра локальной сети компании, нескольких коммутаторов уровня распределения, нескольких коммутаторов уровня доступа.

- Если в вашей компании много территориальных структурных подразделений (филиалов) и они имеют схожую инфраструктуру, то можно обследовать один-два филиала (на примере основных «образцовых» филиалов).

- Обследовать серверные операционные системы в зависимости от платформы. Несколько основных серверов на базе операционных систем Windows, несколько основных серверов на базе иных операционных систем.

- Обследовать настройки нескольких рабочих станций в разных подразделениях, например в подразделении информационных технологий и бухгалтерии.

Руководствуясь таким принципом по сужению зоны оценки, можно существенно сэкономить время на проведение аудита.

После определения направлений и зоны оценки необходимо приступить к основной задаче данного этапа — заручиться поддержкой руководства компании, что при реализации мероприятий аудита в случае необходимости позволит применять «административный ресурс», например, если специалисты «соседнего» подразделения затягивают с предоставлением конфигурационных файлов оборудования.

Наилучший вариант при аудите без временных ограничений — это создание рабочей группы

по проекту. Но в нашем случае лучше действовать иначе: опишите в виде служебной записки руководству планируемые работы и какие человеческие ресурсы при этом могут потребоваться. Но тут возникает вопрос: кого из специалистов компании следует привлекать при проведении аудита ИБ? Как правило, в каждой компании имеется схема функционально-организационной структуры, прежде всего рекомендуем подробно изучить ее. Из данной структуры можно выделить следующие типовые позиции, кто будет предоставлять вам информацию для анализа:

Из данной структуры можно выделить следующие типовые позиции, кто будет предоставлять вам информацию для анализа:- Руководитель подразделения информационных технологий (в случае разделения полномочий: руководитель, отвечающий за сопровождение локальной сети, руководитель разработки программных средств и пр.).

- Руководитель подразделения по работе с персоналом.

- Руководитель подразделения внутренней безопасности.

- Руководители, курирующие блоки основных бизнес-процессов.

Ваша основная задача — постоянно взаимодействовать с определенными выше подразделениями. Помните, информационная безопасность — это работа не только с технологиями, но и с людьми.

Итогом первого этапа должна стать обратная связь от руководства компании по вашему проекту, обязательно получите ее.

Этап 2 — Сбор информации

После того как от руководства компании получена обратная связь и определен перечень участников проекта, следует приступать к сбору информации.

В самом начале аудита важно понять, имеются ли уже какие-либо требования к СОИБ, установленные в компании. Если имеются, то их необходимо определить для дальнейшего сопоставления с реальной ситуацией. Для этого нужно получить все имеющиеся утвержденные документы, которые могут относиться к вопросам обеспечения ИБ. Например, это не только политика ИБ или положение по управлению доступом, но и такие документы, как: положение о защите персональных данных, организационно-распорядительные документы (ОРД), определяющие режим коммерческой тайны, форма трудового договора, форма типовой должностной инструкции, положения о структурных подразделениях, типовые соглашения с контрагентами и пр.

У руководителя, ответственного за информационные технологии в компании, необходимо запросить информацию об имеющихся объектах информационной инфраструктуры. Желательно сразу обозначить желаемый вид предоставляемой информации — например, если это табличный вид, то таблица может содержать следующие поля:

- Наименование сервера/АРМ/оборудования.

- Сетевое имя.

- Сетевой адрес.

- Функциональность/роль.

- Наименование и версия операционной системы или программного комплекса.

- Используемые основные приложения.

- Физический сервер или виртуальный.

- ФИО сотрудника, ответственного за сопровождение.

Также важно получить для анализа полную информацию по локальной сети: логические и физические схемы, технические решения, коммутационные журналы и пр.

Итогом второго этапа является собранный пакет документации по вопросам ИБ, утвержденный в компании, а также инвентаризационная информация по объектам информационной инфраструктуры и корпоративной сети передачи данных.

Этап 3 — Анализ информации

Вы должны внимательно изучить все описанные в собранной документации процедуры ИБ, а также выделить и зафиксировать все требования, которые распространяются на объекты информационной инфраструктуры в компании. В процессе анализа с большой долей вероятности возникнет потребность в уточнении информации.

Из предоставленной инвентаризационной информации необходимо идентифицировать основные (ключевые) объекты информационной инфраструктуры и объекты локальной сети, которые прежде всего обеспечивают основные бизнес-процессы компании.

После этого следует приступить к разработке плана-графика проведения аудита ИБ. План-график должен содержать перечень интервьюируемых лиц, ответственных либо за выполнение процедур ИБ (Этап 4), либо за ключевые объекты информационной инфраструктуры (Этап 5).

Итогом третьего этапа должен стать согласованный со всеми участниками план-график по основным направлениям аудита ИБ с установленными датами и временем интервьюирования ответственных сотрудников.

Этап 4 — Обследование процессов ИБ

Как правило, можно выделить следующие основные процессы ИБ:

- Обеспечение ИБ при работе с персоналом.

- Обучение и повышение осведомленности персонала в вопросах ИБ.

- Управление доступом к информационным системам.

- Обеспечение защиты от вредоносного кода.

- Мониторинг событий информационной безопасности.

- Реагирование и управление инцидентами ИБ.

- Обеспечение ИБ на различных стадиях жизненного цикла объектов информационной инфраструктуры.

- Организация парольной защиты.

- Обеспечение работы средств криптографической защиты информации.

- Организация резервного копирования и восстановления данных.

- Работа с мобильными устройствами и носителями информации.

- Обеспечение ИБ при использовании ресурсов интернета и корпоративной электронной почты.

- Оценка рисков ИБ.

- Обеспечение ИБ при работе с третьими лицами.

- Анализ защищенности и поиск уязвимостей.

- Обеспечение сетевой безопасности.

При обследовании важно не упускать детали и выстроить полную картину по всем имеющимся в компании процессам ИБ. По каждому из процессов важно понять, как именно выполняется та или иная процедура, кто является ее участником, как происходит согласование и пр.

Для этого можно руководствоваться принципом «гэмба» (яп. гэмба) — подход, характерный для японской управленческой практики, согласно которому для полноценного понимания ситуации считается необходимым прийти на гэмба — место выполнения рабочего процесса, собрать факты и непосредственно на месте принять решение.

гэмба) — подход, характерный для японской управленческой практики, согласно которому для полноценного понимания ситуации считается необходимым прийти на гэмба — место выполнения рабочего процесса, собрать факты и непосредственно на месте принять решение.

Этап 5 — Обследование объектов информационной инфраструктуры

Чтобы не упустить ключевые объекты, можно выделить основные категории информационной инфраструктуры, которые относятся к зоне оценки:

- Активное сетевое оборудование.

- Серверные операционные системы.

- Пользовательские операционные системы.

- Средства, обеспечивающие интернет-коммуникации (Mail, Proxy, VoIP, Messengers).

- Инфраструктурные сервисы, службы и протоколы (DC, AD, DNS, DHCP, и пр.).

- Виртуальная инфраструктура.

- Системы управления базами данных (СУБД).

- Основные бизнес-приложения.

При обследовании технической составляющей необходимо прежде всего руководствоваться документацией компании (стандарты, технические решения, регламенты и пр. ).

).

Также необходимо учитывать требования, закрепленные в отраслевых стандартах и ГОСТах. Например, для финансового сектора: стандарт безопасности данных индустрии платежных карт (PCI DSS), стандарты Банка России (СТО БР ИББС), ГОСТ Р 57580.1-2017 и пр.

С практической точки зрения не стоит упускать из вида аудит native-опций (встроенные возможности) безопасности. Термин, обозначающий укрепление свойств безопасности объекта информационной инфраструктуры, именуется как hardening. Основные hardening-стандарты или лучшие практики можно найти на сайте некоммерческой организации Center for Internet Security, либо на официальных сайтах крупных вендоров. Для примера приведем некоторые из них:

Этап 6 — Обследование подсистем защиты информации

При аудите технических средств защиты информации необходимо обследовать все имеющиеся типовые подсистемы защиты в компании, в частности:

- Подсистему межсетевого экранирования.

- Подсистему антивирусной защиты.

- Подсистему организации доступа в интернет и контентной фильтрации.

- Подсистему фильтрации электронной почты.

- Подсистему резервного копирования.

- Подсистему управления обновлениями системного и прикладного программного обеспечения.

- Подсистему управления уязвимостями.

- Подсистему мониторинга и анализа событий информационной безопасности.

- Подсистему противодействия утечкам конфиденциальной информации.

- Подсистему обнаружения/предотвращения сетевых атак.

Для определения полного перечня критериев оценки данных подсистем необходимо хорошо понимать специфику бизнес-процессов компании. Следует выполнить проверку данных подсистем на поиск явных слабостей или недочетов конфигурирования. Для понимания приведем несколько примеров.

В подсистеме межсетевого экранирования:

- Каждое правило должно быть закреплено в каком-либо документе (зависит от особенностей реализации процесса обеспечения сетевой безопасности).

- Не должно быть правил типа «любой к любому» (исключения должны быть аргументированы).

- Точка выхода в интернет для пользователей должна быть одна (как правило, прокси-сервер), все остальные «прямые» соединения с интернетом должны быть аргументированы.

- Для правил межсетевой фильтрации не должны быть открыты избыточные порты (исключения должны быть аргументированы).

- Должно быть настроено финальное блокирующее правило и т. д.

В подсистеме антивирусной защиты:

- Антивирусные агенты должны быть установлены на всех автоматизированных рабочих местах и технических устройствах (при наличии технической возможности).

- Должна осуществляться полная антивирусная проверка на регулярной основе.

- Должно осуществляться обновление антивирусных баз на регулярной основе в автоматическом режиме и т. д.

Этап 7 — Отчетность

Заключительный этап проекта — выводы по результатам аудита, которые должны быть оформлены и доведены до руководства компании.

Также хорошая практика — по ходу аудита по горячим следам выбрать основные узкие места, устранение которых не требует отвлечения серьезных ресурсов, и направить руководителям соответствующих подразделений предложения для оперативного устранения или совершенствования.

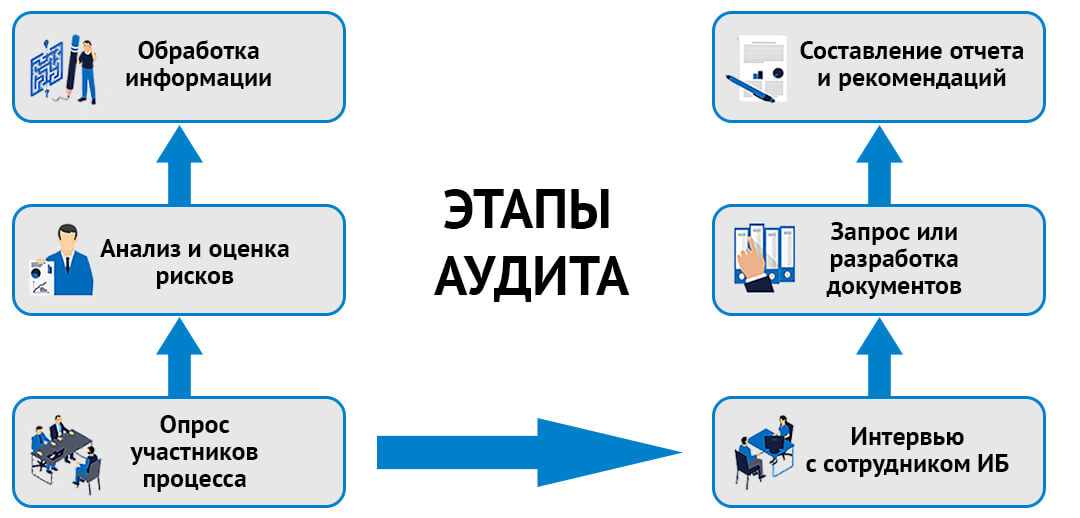

Рисунок 1. Этапы внутреннего аудита

Выводы

С момента предоставления результатов аудита руководству можно считать, что процесс комплексного обеспечения информационной безопасности в компании запущен, и можно приступать к мероприятиям, намеченным по результатам проведенного аудита ИБ.

Сам формат экспресс-аудита нацелен прежде всего на оперативность и понимание общей картины, которая в свою очередь трансформируется в конкретные мероприятия.

Комплексный аудит информационной безопасности — IT-Professional

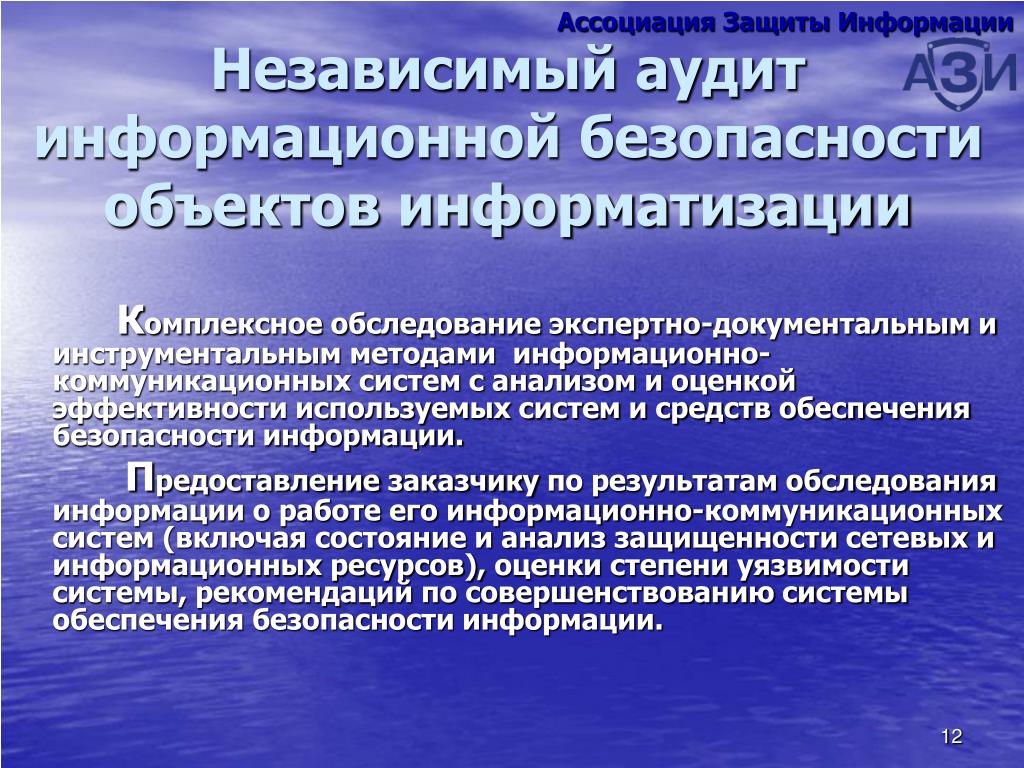

Аудит информационной безопасности (ИБ) – независимая оценка текущего состояния системы информационной безопасности, устанавливающая уровень ее соответствия определенным критериям, и предоставление результатов в виде рекомендаций.

Комплексный аудит безопасности информационных систем позволяет получить наиболее полную и объективную оценку защищенности информационной системы, локализовать имеющиеся проблемы и разработать эффективную программу построения системы обеспечения информационной безопасности организации.

Какие задачи решает проведение аудита?

Аудит безопасности проводят, решая следующие задачи:

- Повышение уровня защиты информации до приемлемого;

- Оптимизация и планирование затрат на обеспечение информационной безопасности;

- Обоснование инвестиций в системы защиты;

- Получение максимальной отдачи от инвестиций, вкладываемых в системы защиты информации;

- Подтверждение того, что используемые внутренние средства контроля соответствуют задачам организации и позволяют обеспечить эффективность и непрерывность бизнеса.

Какие преимущества эта услуга дает заказчику?

Аудит информационной безопасности позволяет получить наиболее полную и объективную оценку защищенности информационной системы (ИС), локализовать имеющиеся проблемы и разработать эффективную программу построения системы обеспечения ИБ организации.

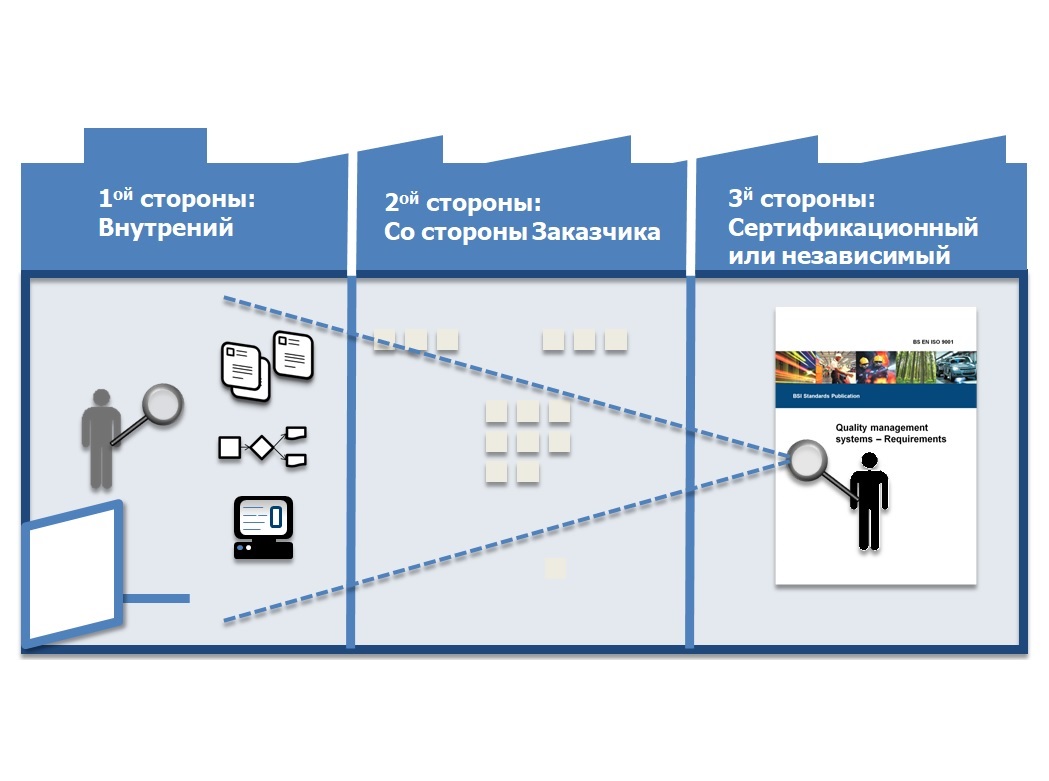

Аудит информационной безопасности можно проводить как силами штатного персонала (внутренний аудит), так и привлекая независимых специалистов (внешний аудит). Ценность внешнего аудита информационной безопасности для потенциальных клиентов заключается в следующем:

Ценность внешнего аудита информационной безопасности для потенциальных клиентов заключается в следующем:

- Аудит представляет собой независимое исследование, что повышает степень объективности результатов.

- Эксперты, проводящие аудит, имеют более высокую квалификацию и больший опыт подобной работы, нежели штатные сотрудники организации.

- Дешевле поручить выполнение работ по аудиту специализированной организации, чем организовывать их самостоятельно.

Описание услуги

Проведение аудита безопасности корпоративной информационной системы заказчика осуществляется в четыре этапа:

- Постановка задачи и уточнение границ работ

- Сбор и анализ информации

- Проведение анализа рисков

- Разработка рекомендаций

Постановка задачи и уточнение границ работ

На данном этапе проводятся сбор исходных данных от заказчика, их предварительный анализ, а также организационные мероприятия по подготовке проведения аудита:

- Уточняются цели и задачи аудита

- Формируется рабочая группа

- Подготавливается и согласовывается техническое задание на проведение аудита

Целью аудита может быть как комплексный аудит системы защиты информации компании-заказчика, так и аудит информационной безопасности отдельных ИТ-систем (сетей передачи данных, вычислительных систем и систем хранения данных, и др. ). На этом этапе цели проведения аудита уточняются и планируются все последующие шаги.

). На этом этапе цели проведения аудита уточняются и планируются все последующие шаги.

В состав рабочей группы должны входить специалисты компании исполнителя (компании проводящей аудит) и сотрудники компании заказчика. Сотрудники заказчика обеспечивают представление всей необходимой информации, контролируют процессы проведения обследования, а также участвуют в согласовании его результатов (промежуточных и конечных). Специалисты исполнителя отвечают за квалифицированное проведение работ по обследованию предметных областей в соответствии с определенными целями и задачами проекта, согласуют процессы и результаты проведения обследования.

Этап постановки задачи завершается разработкой, согласованием и утверждением технического задания (ТЗ). В ТЗ на аудит фиксируется состав и содержание работ по аудиту и требования к разрабатываемым документам. Кроме того, в ТЗ вносят сроки проведения работ, а при необходимости — план-график.

Параллельно с ТЗ разрабатывается соглашение о конфиденциальности и организуется взаимодействие со службой безопасности заказчика.

Сбор и анализ информации

На этом этапе собирается информация и дается оценка следующих мер и средств:

- организационных мер в области информационной безопасности;

- программно-технических средств защиты информации;

- обеспечения физической безопасности.

Анализируются следующие харакетиристики построения и функционирования корпоративной информационной системы:

- Организационные характеристики

- Организационно-технические характеристики

- Технические характеристики, связанные с архитектурой ИС

- Технические характеристики, связанные с конфигурацией сетевых устройств и серверов ИС

- Технические характеристики, связанные с использованием встроенных механизмов информационной безопасности

Организационные характеристики:

- наличие, полнота и актуальность организационно-регламентных и нормативно-технических документов;

- разделение зон ответственности ролей персонала по обеспечению информационной безопасности и его корректность;

- наличие документированных списков, описывающих полномочия сотрудников по доступу к сетевым устройствам и серверам;

- наличие планов по поддержке квалификации персонала, ответственного за обеспечение информационной безопасности;

- осведомленность пользователей и персонала, поддерживающего функционирование ИС, о требованиях по обеспечению информационной безопасности;

- корректность процедур управления изменениями и установления обновлений;

- порядок предоставления доступа к внутренним ресурсам информационных систем;

- наличие механизмов разграничения доступа к документации.

Организационно-технические характеристики:

- возможности использования найденных уязвимых мест в сетевых устройствах и серверах для реализации атак;

- наличие оперативного анализа журналов аудита и реагирования на события, связанные с попытками несанкционированного доступа, оценка полноты анализируемых событий, оценка адекватности защиты журналов аудита;

- наличие процедур по обнаружению и фиксации инцидентов информационной безопасности и механизмов расследования таких инцидентов;

- наличие процедуры и документирование любых действий, связанных с модификацией прав доступа, изменениями параметров аудита;

- периодичность контроля защищенности сетевых устройств и серверов;

- наличие процедуры отслеживания новых уязвимостей в системном программном обеспечении и его обновления;

- ограничение доступа в серверные помещения;

- адекватность времени восстановления в случае сбоев критичных устройств и серверов;

- наличие зоны опытной эксплуатации новых решений, процедуры тестирования и ввода в промышленную эксплуатацию.

Технические характеристики, связанные с архитектурой ИС:

- топология и логическая организация сетевой инфраструктуры, адекватность контроля логических путей доступа, адекватность сегментирования;

- топология и логическая организация системы защиты периметра, адекватность контроля доступа из внешних сетей;

- топология, логическая организация и адекватность контроля доступа между сегментами;

- наличие узлов, сбои на которых приведут к невозможности функционирования значительной части в ИС;

- наличие точек удаленного доступа к информационным ресурсам ИС и адекватность защиты такого доступа.

Технические характеристики, связанные с конфигурацией сетевых устройств и серверов ИС:

- права доступа персонала к сетевым устройствам и серверам, оценка минимально необходимых прав, которые требуются для выполнения производственных задач;

- соответствие списков контроля доступа на критичных сетевых устройствах документированным требованиям;

- соответствие конфигурации операционных систем и использованию штатных механизмов информационной безопасности рекомендациям производителя и лучшей практике;

- наличие неиспользованных сервисов или сервисов, содержащих известные уязвимости;

- соответствие механизма и стойкости процедуры аутентификации — критичности ресурсов, оценка адекватности парольной политики и протоколирования деятельности операторов.

Технические характеристики, связанные с использованием встроенных механизмов информационной безопасности:

- оценка соответствия конфигурации встроенных средств защиты документированным требованиям и оценка адекватности существующей конфигурации;

- оценка адекватности использования криптографической защиты информации и процедуры распределения ключевой информации;

- наличие антивирусной проверки трафика, а также антивирусного контроля на рабочих станциях пользователей;

- наличие резервных копий файлов конфигурации и образов дисков для критичных сетевых устройств и серверов;

- наличие источников бесперебойного питания для критичных сетевых устройств и серверов и их адекватность требованиям по времени бесперебойной работы.

После получения исходных данных готовится отчет об обследовании. Отчет об обследовании является основой для последующих этапов аудита: анализа рисков и разработки рекомендаций.

Проведение анализа рисков

Проведение данного этапа является важной стадией при аудите информационной безопасности. Анализ рисков проводится для оценки реальных угроз нарушения информационной безопасности и разработки рекомендаций, выполнение которых позволит минимизировать эти угрозы.

Исходной информацией для анализа рисков является согласованный с заказчиком отчет о проведенном обследовании.

Анализ рисков дает возможность:

- адекватно оценить существующие угрозы;

- идентифицировать критичные ресурсы ИС;

- выработать адекватные требования по защите информации;

- сформировать перечень наиболее опасных уязвимых мест, угроз и потенциальных злоумышленников;

- получить определенный уровень гарантий, основанный на объективном экспертном заключении.

При анализе рисков осуществляется:

- классификация информационных ресурсов;

- анализ уязвимостей;

- составление модели потенциального злоумышленника;

- оценка рисков нарушения информационной безопасности.

В процессе анализа рисков проводится оценка критичности идентифицированных уязвимых мест и возможности их использования потенциальным злоумышленником для осуществления несанкционированных действий.

Разработка рекомендаций

На основании информации, полученной в ходе обследования информационной инфраструктуры заказчика и результатов анализа рисков, разрабатываются рекомендации по совершенствованию системы защиты информации, применение которых позволит минимизировать риски, с приложением списка конкретных уязвимостей активного сетевого оборудования, серверов, межсетевых экранов и др.

По завершении аудита подготавливается итоговый отчет, содержащий оценку текущего уровня безопасности ИТ-инфраструктуры, информацию об обнаруженных проблемах, анализ соответствующих рисков и рекомендации по их устранению.

Результат

Результатом аудита безопасности внешнего периметра корпоративной сети является аудиторский отчет. Общая структура отчета:

- Оценка текущего уровня защищенности информационной системы:

- Описание и оценка текущего уровня защищенности информационной системы;

- Анализ конфигурации конфигурационной информации, найденные уязвимости;

- Анализ рисков, связанных с возможностью осуществления внутренних и внешних угроз в отношении ресурсов информационной системы;

- Рекомендации по технической составляющей ИБ:

- по изменению конфигурации существующих сетевых устройств и серверов;

- по изменению конфигурации существующих средств защиты;

- по активации дополнительных штатных механизмов безопасности на уровне системного программного обеспечения;

- по использованию дополнительных средств защиты;

- Рекомендации по организационной составляющей ИБ:

- по разработке политики информационной безопасности;

- по организации службы ИБ;

- по разработке организационно-распорядительных и нормативно-технических документов;

- по пересмотру ролевых функций персонала и зон ответственности;

- по разработке программы осведомленности сотрудников в части информационной безопасности;

- по поддержке и повышению квалификации персонала.

Проведение аудита информационной безопасности и защищенности систем позволит выявить и устранить слабые места предприятия. Для проведения независимого аудита ИТ-безопасности организации — заказывайте аудит ИБ в компании АМТЕЛ-СЕРВИС.

Комплексный аудит информационной безопасности специалистами АМТЕЛ-СЕРВИС позволит оценить текущее состояние системы IT-безопасности, ее соответствие требованиям ИБ, а также провести все необходимые мероприятия по результатам проведенной проверки.

Аудит безопасности информационных систем – это независимая оценка системы обеспечения ИБ. Проведение комплексной проверки IT-безопасности позволит компании выявить слабые места в существующей системе, сформировать потребности в необходимых мерах и средствах защиты, а также оценить бюджет на совершенствование СОИБ.

Виды проводимого аудита ИБ:

- Комплексный анализ документации

- Аудит защищенности сети

- Тестирование на проникновение (пентест)

- Аудит знаний и осведомленности сотрудников.

Анализ документации – проверка соответствия нормативных документов компании требованиям законов, корпоративных и национальных стандартов, лучшим мировым и российским практикам. В перечень анализируемых документов могут входить: стратегия, концепция и политики информационной безопасности, регламенты, инструкции, руководства, договоры с контрагентами.

Аудит защищенности сети – это проверка соответствия реализованных механизмов защиты информации существующим угрозам и рискам, подготовка рекомендаций по повышению уровня ИТ-безопасности с учетом лучших мировых практик защиты. В рамках услуги АМТЕЛ-СЕРВИС осуществляет проведение инвентаризации сетевого и коммуникационного оборудования, средств и механизмов защиты, анализ информационных потоков, анализ защищенности периметра сети и беспроводной инфраструктуры, достаточности применяемых средств защиты.

Тестирование на проникновение (пентест) – метод оценки безопасности ИТ-систем или сетей средствами моделирования атак (взлом сети как техническим путем, так и методами социальной инженерии). Внутренний и внешний тест на проникновение позволит сделать анализ уязвимостей и выявить слабые места СОИБ.

Внутренний и внешний тест на проникновение позволит сделать анализ уязвимостей и выявить слабые места СОИБ.

Проверка осведомленности сотрудников – это процесс определения уровня осведомленности и степени соблюдения сотрудниками норм и правил IT-безопасности организации. Также данный аудит может проводиться для обеспечения выполнения требований законодательства, в частности: 152-ФЗ «О персональных данных», 98-ФЗ «О коммерческой тайне», ISO 27001 и др. В рамках работ АМТЕЛ-СЕРВИС проводит анализ организационно-распорядительной документации в области обеспечения информационной безопасности, формирование перечня «знаний» и подразделений/сотрудников, которых необходимо проверить, проведение проверки в соответствии с разработанной методикой.

Проведение аудита информационной безопасности — услуга, востребованная предприятиями любой отрасли и масштаба. Специалисты высокой квалификации проведут обследование существующей системы ИБ по всем ключевым параметрам. В результате комплексной проверки будут выявлены узкие места, требующие устранения. Более того, проведение аудита информационной безопасности позволит не только обнаружить имеющиеся проблемы, но и профессионально решить их.

Более того, проведение аудита информационной безопасности позволит не только обнаружить имеющиеся проблемы, но и профессионально решить их.

Преимущества сотрудничества с АМТЕЛ-СЕРВИС

Аудит безопасности информационных систем — одна из наиболее востребованных услуг нашей компании как в Москве, так и регионах РФ. Всесторонняя проверка IT-безопасности предприятия в АМТЕЛ-СЕРВИС — это:

- Оценка защищенности системы по всем ключевым показателям: соответствию нормативных документов законодательным требованиям, текущему уровню безопасности, осведомленности сотрудников и пр.

- Доступ к глубокой экспертизе в области ИБ — в штат сотрудников нашей компании входят профессионалы высокого класса, которые успешно применяют ведущие мировые и отечественные стандарты и практики

- Реализация всех технических и организационных мероприятий для повышения уровня информационной безопасности

- Использование передовых технологий и средств защиты информации.

АМТЕЛ-СЕРВИС имеет необходимые лицензии ФСТЭК и ФСБ России на работы, связанные с конфиденциальной информацией и гостайной. Мы входим в ТОП-30 ведущих российских компаний в сфере защиты информации, качество наших услуг подтверждено многолетним опытом команды специалистов по ИБ, а также международными сертификатами качества: ISO 20 000, ISO 9001. Заказ аудита ИБ в нашей компании станет гарантом ИТ-безопасности вашего предприятия.

Услуги АМТЕЛ-СЕРВИС в области аудита ИБ это:

Команда с многолетним опытом и глубокой экспертизой в области ИБ

Комплексный подход в решении задач аудита и создания систем ИБ

Наличие необходимых для ведения работ лицензий ФСТЭК и ФСБ России

Аудит и оценка рисков информационной безопасности — GlobalTrust Solutions

Аудит информационной безопасности представляет собой комплекс работ, включающий исследование всех аспектов обеспечения информационной безопасности в организации, проводимое по согласованному с заказчиком плану, в соответствии с выбранной методикой и критериями.

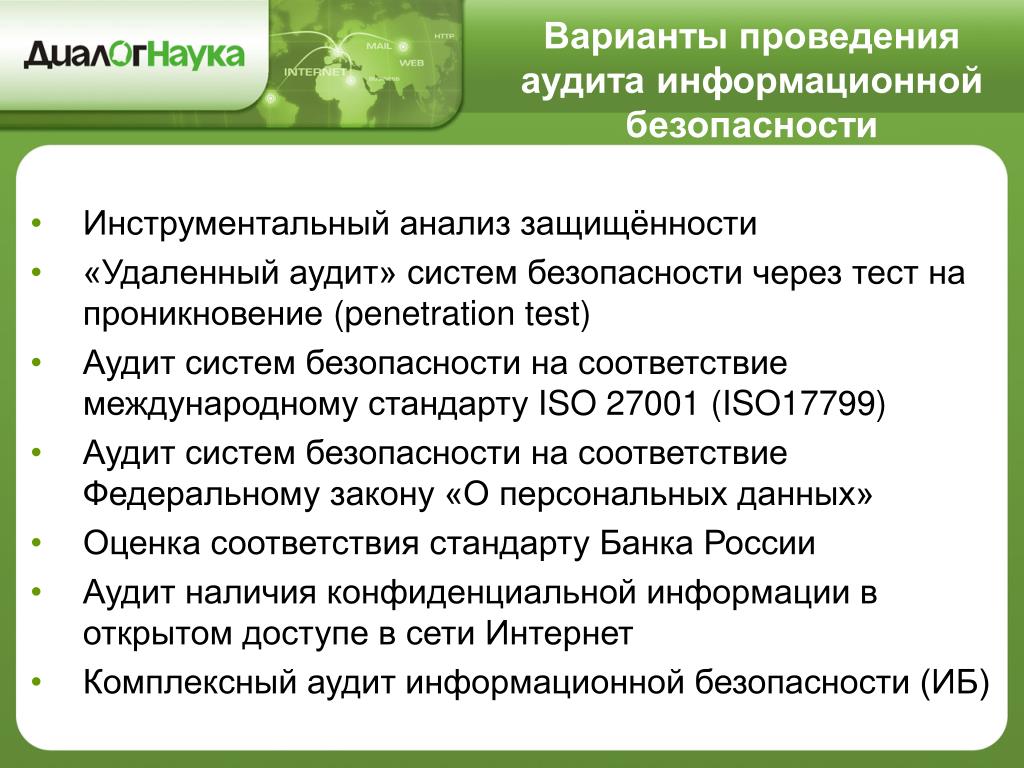

При выполнении работ по техническому аудиту и анализу защищенности информационных систем специалисты GlobalTrust используют наиболее продвинутые методы, средства и источники информации, включая Open-Source Security Testing Methodology Manual (OSSTMM), SANS Top Twenty Vulnerabilities List, CVE, CERT Bulletines, SANS SCORE, CIS Security Benchmarks, Nessus и др.

Основным продуктом аудита является Аудиторский отчет, который содержит описание текущего состояния информационной безопасности в организации, описание обнаруженных уязвимостей и несоответствий выбранным критериям аудита, а также рекомендации по их устранению.

Цели аудита

Основными целями проведения работ по аудиту информационной безопасности организации являются:

- Независимая оценка текущего состояния

- Идентификация и ликвидация уязвимостей

- Технико-экономическое обоснование механизмов безопасности

- Обеспечение соответствия требованиям действующего законодательства

- Минимизация ущерба от инцидентов безопасности

Ценность аудита

Ценность аудита информационной безопасности для потенциальных клиентов заключается в следующем:

-

Аудит представляет собой независимое исследование, что повышает объективность его результатов (никто не может достаточно эффективно контролировать и оценивать самого себя)

-

Эксперты по безопасности, проводящие аудит, имеют более высокую квалификацию и больший опыт подобной работы, нежели штатные сотрудники организации

-

Дешевле поручить выполнение этих работ сторонней, специализирующейся на аудите безопасности, организации, чем организовать эти работы у себя

-

Наличие официальных сертификатов, аттестатов и аудиторских заключений, выданных авторитетной и уполномоченной на это государством организацией повышает степень доверия к компании со стороны клиентов, партнеров и государственных органов, т.

к. это в определенной степени гарантирует адекватную защищенности информационных ресурсов компании.

к. это в определенной степени гарантирует адекватную защищенности информационных ресурсов компании. -

Аудит информационной безопасности предшествует работам по созданию системы защиты информации, либо ее модернизации.

Процедура аудита

- Инициирование и планирование

- Обследование, документирование и сбор информации

- Анализ полученных данных и уязвимостей

- Выработка рекомендаций

- Подготовка отчетных документов и сдача работ

Критерии аудита

-

Международные, национальные и отраслевые стандарты

-

Законодательная и нормативная база

-

Внутренние организационно-распорядительные документы организации

-

Требования, сформулированные по результатам оценки рисков

Методика аудита

-

Методы анализа защищенности, включая тесты на проникновение (penetration testing), анализ конфигурации средств защиты информации, анализ сценариев осуществления атак и использование списков проверки (checklists)

-

Интервью с сотрудниками организации с использованием заранее подготовленных и стандартизованных опросных листов

-

Документирование системы и анализ рисков с использованием специализированного программного инструментария и шаблонов отчетов

-

Анализ организационно-распорядительной документации по обеспечению режима информационной безопасности

-

Оценка процессов обеспечения информационной безопасности в организации, квалификации сотрудников, знания ими своих должностных обязанностей и степени их осведомленности в вопросах информационной безопасности

-

Оценка достаточности физических механизмов безопасности

Для предварительного заказа услуг по аудиту информационной безопасности, уточнения задачи и получения дополнительных сведений Вы можете заполнить Заявку на аудит. Наш менеджер обязательно свяжется с Вами и предоставит подробную информацию об услуге.

Наш менеджер обязательно свяжется с Вами и предоставит подробную информацию об услуге.

Для получения более подробной информации обращайтесь к нам:

Аудит информационной безопасности корпоративной сети передачи данных. ОАО «Автомобильный завод АЗ «УРАЛ»

Ситуация

Автомобильный завод «УРАЛ», входящий в состав «Группы ГАЗ», является одним из крупнейших российских предприятий по выпуску грузовых автомобилей. В преддверии вступления в силу требований ФЗ №152 «О защите персональных данных» о приведении информационных систем персональных данных в соответствие с его нормами руководство автозавода приняло решение о проведении проверки уязвимостей IT-инфраструктуры предприятия.

Ранее сотрудники заводского подразделения по информационной безопасности осуществляли самостоятельные проверки IT-инфраструктуры, но проведение полномасштабного аудита системы информационной безопасности было решено доверить специалистам.

Победу в объявленном закрытом конкурсе одержала компания Softline.

Решение

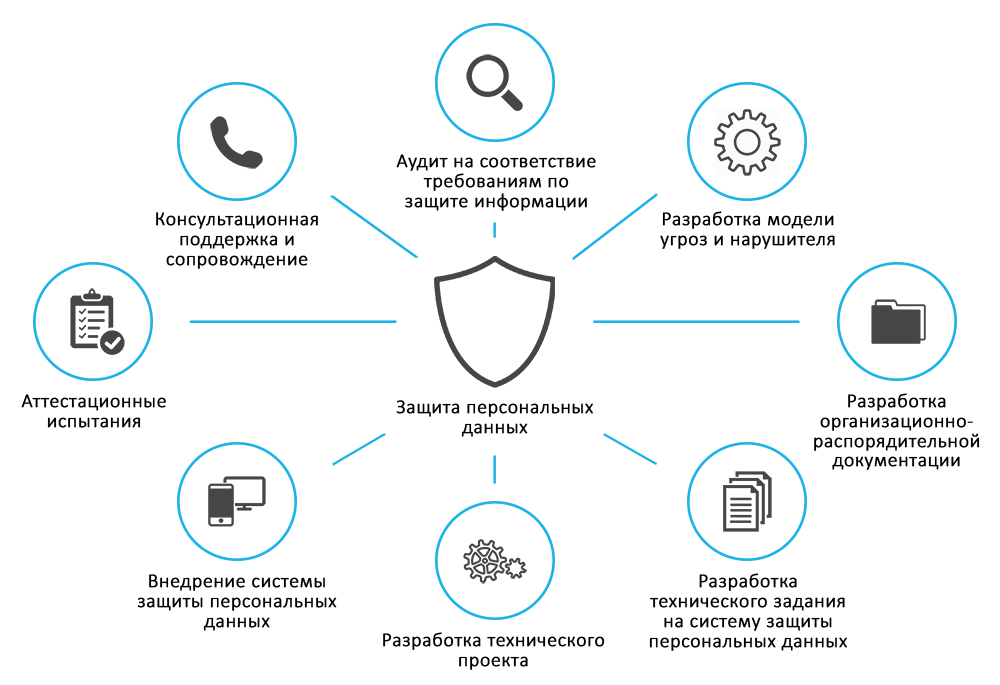

В ходе выполнения проекта были обозначены требования заказчика к уровню информационной безопасности в организации, получены данные о параметрах функционирования информационных систем, обрабатывающих персональные данные, изучена организационно-штатная структура и имеющиеся нормативно-распорядительные документы, касающиеся обработки и защиты информации. На основании проведенного анализа были разработаны и согласованы с клиентом: набор критериев для оценки системы защиты информации, модель угроз и модель нарушителя.

После проведения тестовых испытаний специалисты Softline предложили меры по устранению выявленных уязвимостей и угроз, подготовили итоговый отчет с оценкой текущего уровня информационной безопасности и общей эффективности IT-систем предприятия.

Результаты

«Реализация наших рекомендаций позволит в значительной степени повысить степень зрелости информационных процессов предприятия. Применение большинства рекомендаций не требует дополнительных капитальных затрат, поэтому они могут быть внедрены с использованием собственных ресурсов завода.В последнее время наблюдается рост числа аналитических проектов, совмещающих в себе лучшие мировые практики в области информационной безопасности с требованиями Российского законодательства в рамках ФЗ № 152. Методика, разработанная компанией Softline, позволяет в рамках одного проекта выработать рекомендации как по эффективному управлению информационной безопасностью, так и по приведению информационной системы в соответствие с требованиями закона».

Николай Агринский, руководитель инженерно-аналитической группы компании Softline

«Результаты аудита, проведенного на нашем предприятии, будут взяты за основу и транслированы на все дочерние организации «Группы ГАЗ». Таким образом, мы обеспечим полноценную защиту корпоративной системы безопасности», – рассказывает Сергей Ситников, директор по защите ресурсов ОАО «АЗ «УРАЛ»».

Особенности проведения аудита информационной безопасности объектов КИИ

Автор: Константин Саматов, руководитель направления в Аналитическом центре УЦСБ

Проблемным для организаций, попавших в сферу действия Федерального закона от 26. 07.2017 № 187-ФЗ «О безопасности критической информационной инфраструктуры Российской Федерации» является вопрос о том, какие из имеющихся мер по защите информации являются достаточными в свете новых требований, а какие требуют принятия. Первым шагом для ответа на указанный вопрос служит аудит информационной безопасности (ИБ). Что такое аудит ИБ, какой он бывает и какими особенностями обладает в части объектов критической информационной инфраструктуры (КИИ), рассказывает автор данной статьи.

07.2017 № 187-ФЗ «О безопасности критической информационной инфраструктуры Российской Федерации» является вопрос о том, какие из имеющихся мер по защите информации являются достаточными в свете новых требований, а какие требуют принятия. Первым шагом для ответа на указанный вопрос служит аудит информационной безопасности (ИБ). Что такое аудит ИБ, какой он бывает и какими особенностями обладает в части объектов критической информационной инфраструктуры (КИИ), рассказывает автор данной статьи.

Что такое аудит ИБ и для чего он нужен?

Нормативного определения аудита ИБ в настоящее время нет. Действующий в сфере ИБ ГОСТ Р ИСО/МЭК 27007-2014 «Информационная технология (ИТ). Методы и средства обеспечения безопасности. Руководства по аудиту систем менеджмента информационной безопасности» также не содержит определения понятия «аудит», однако содержит отсылку к ГОСТ Р ИСО 19011-2012 «Руководящие указания по аудиту систем менеджмента», где под «аудитом» понимается систематический, независимый и документируемый процесс получения свидетельств аудита и объективного их оценивания с целью установления степени выполнения согласованных критериев аудита.

Под свидетельствами аудита понимаются записи, изложение фактов или другая информация, которые связаны с критериями аудита и могут быть проверены.

В свою очередь, критерии аудита – это совокупность политик, процедур или требований, используемых в качестве эталона, в соотношении с которым сопоставляют свидетельства аудита, полученные при проведении аудита.

Таким образом, можно говорить о том, что под аудитом ИБ следует понимать форму независимой оценки состояния информационной безопасности объекта аудита (информационная система, автоматизированная система, организация как объект защиты в целом и т.п.) на соответствие заданным критериям (например, требованиям действующего законодательства или принятых корпоративных стандартов, отсутствия уязвимостей, содержащиеся в банке данных угроз безопасности информации и т.п.).

Аудит ИБ является первоначальным этапом для создания или модернизации системы защиты информации. По сути, основная цель проведения аудита ИБ, определить, какое положение дел в области обеспечения ИБ существует сейчас и какие дальнейшие действия необходимо предпринять для создания либо улучшения системы защиты информации.

По сути, основная цель проведения аудита ИБ, определить, какое положение дел в области обеспечения ИБ существует сейчас и какие дальнейшие действия необходимо предпринять для создания либо улучшения системы защиты информации.

Основные этапы проведения аудита ИБ

Схематично этапы проведения аудита ИБ можно представить в следующем виде — рисунок 1. Данная последовательность действий выработана на основе ГОСТ Р ИСО 19011-2012 и опыта автора.

Рисунок 1 – Этапы проведения аудита ИБ

Данные этапы характерны для практически любого аудита ИБ, в том числе и аудита объектов КИИ.

Особенности проведения аудита ИБ объектов КИИ

При проведении аудита ИБ объектов КИИ необходимо обратить внимание на то, что, фактически, существует два вида объектов КИИ:

- «значимые» – объекты КИИ, которым в процессе категорирования присвоена категория значимости;

- «не значимые» – объекты КИИ, при категорировании которых принято решение об отсутствии необходимости присвоения им одной из категорий значимости, либо объекты КИИ, не участвующие в автоматизации критических процессов и, соответственно, не подлежащие категорированию.

Понимание описанной выше типологии объектов КИИ необходимо для определения критериев аудита ИБ. Так, например, если в рамки аудита попадают «не значимые» объекты КИИ, то при их оценке аудитор может не учитывать выполнение требований нормативно-правовых актов по обеспечению безопасности «значимых» объектов КИИ, но обязан оценить насколько полно выполняются субъектом КИИ обязанности, возложенные на него частью 2 статьи 9 Федерального закона от 26.07.2017 № 187-ФЗ «О безопасности критической информационной инфраструктуры Российской Федерации».

Также, по решению субъекта КИИ, для обеспечения безопасности «не значимого» объекта КИИ может быть создана система безопасности, базирующаяся на требованиях для «значимых» объектов КИИ. В этом случае, в критерии аудита уже включаются все требования, характерные для безопасности «значимых» объектов КИИ.

В части организации и проведения аудита ИБ «значимых» объектов КИИ необходимо обратить внимание на следующие моменты:

1. Обязательность проведения аудита ИБ «значимых» объектов КИИ.

Обязательность проведения аудита ИБ «значимых» объектов КИИ.

Согласно п. 35 и п. 36 «Требований к созданию систем безопасности значимых объектов критической информационной инфраструктуры Российской Федерации и обеспечению их функционирования» (утв. приказом ФСТЭК России от 21 декабря 2017 г. № 235) в рамках контроля состояния безопасности «значимых» объектов КИИ должен осуществляться внутренний контроль организации работ по обеспечению их безопасности, и эффективности принимаемых организационных и технических мер.

В ходе проведения контроля проверяется выполнение требований нормативных правовых актов в области обеспечения безопасности КИИ, а также организационно-распорядительных документов по безопасности «значимых» объектов КИИ, иными словами проводится т.н. «Комплаенс аудит».

Для оценки эффективности принятых организационных и технических мер по обеспечению безопасности «значимых» объектов КИИ могут применяться средства контроля (анализа) защищенности – это т. н. «Инструментальный аудит» (анализ защищенности).

н. «Инструментальный аудит» (анализ защищенности).

Контроль проводится ежегодно комиссией, назначаемой субъектом КИИ. В случае проведения по решению руководителя субъекта КИИ внешней оценки (внешнего аудита) состояния безопасности «значимых» объектов КИИ внутренний контроль может не проводиться.

Замечания, выявленные по результатам внутреннего контроля или внешней оценки (внешнего аудита), подлежат устранению в порядке и сроки, установленные руководителем субъекта КИИ (уполномоченным лицом).

Таким образом, законодательно предусмотрена обязательность проведения аудита ИБ «значимых» объектов КИИ в форме внутреннего аудита, проводимого силами работников субъекта КИИ, либо внешнего аудита проводимого специализированной организацией.

2. После проведения процедуры категорирования и определения категории объекта КИИ, перед проектированием системы безопасности необходимо проведение так называемого «диагностического аудита» (в общей теории менеджмента более известного как «GAP анализ»), целью которого является определение тех мер по защите информации, которые уже приняты в отношении данного объекта КИИ, и тех, которые необходимо будет реализовать в процессе создания системы безопасности.

Для проведения указанного аудита ИБ необходимо взять весь перечень объектов КИИ, имеющих категорию значимости, и сопоставить уже принятые меры по обеспечению безопасности каждого из объектов КИИ с мерами, перечисленными в Составе мер по обеспечению безопасности для значимого объекта соответствующей категории значимости (утв. приказом ФСТЭК России от 25 декабря 2017 г. № 239): первоначально определить, какие меры выполняются, а какие нет (по принципу — «да»/«нет»), затем понять как и насколько полно они выполняются.

Результатом проведения «Диагностического аудита» будет являться понимание того, какая часть обязательных мер по обеспечению безопасности «значимого» объекта КИИ уже реализована, а какая требует реализации в процессе создания системы безопасности, какая часть мер может быть «закрыта» встроенными средствами защита, а для какой потребуется применение наложенных.

Проведение «диагностического аудита» возможно собственными силами работников субъекта КИИ, задействованных в обеспечении безопасности объектов КИИ. Однако, автор рекомендует использовать независимую внешнюю оценку для получения более объективной и полной картины текущего состояния дел.

Однако, автор рекомендует использовать независимую внешнюю оценку для получения более объективной и полной картины текущего состояния дел.

3. Уверенность в том, что объект КИИ действительно хорошо защищен и вероятность возникновения компьютерного инцидента мала может обеспечить только проведение инструментального аудита (анализ уязвимостей), включающего тестирование на проникновение (Penetration Test).

Анализ уязвимостей «значимого» объекта КИИ является обязательным как на этапе создания (до ввода объекта КИИ в эксплуатацию), так и в ходе его эксплуатации (п. 12.6., п.13, п. 13.2., п. 13.8 Требований по обеспечению безопасности значимых объектов критической информационной инфраструктуры Российской Федерации, утв. приказом ФСТЭК России от 25 декабря 2017 г. № 239).

Анализ уязвимостей «значимого» объекта проводится в целях выявления недостатков (слабостей) в подсистеме безопасности значимого объекта и оценки возможности их использования для реализации угроз безопасности информации.

При этом, важно обратить внимание на то, что согласно вышеупомянутым требованиям, анализу подлежат уязвимости кода, конфигурации и архитектуры значимого объекта.

Анализ уязвимостей проводится для всех программных и программно-аппаратных средств, в том числе средств защиты информации, «значимого» объекта КИИ.

По результатам анализа уязвимостей должно быть подтверждено, что в «значимом» объекте, отсутствуют уязвимости, как минимум содержащиеся в банке данных угроз безопасности информации ФСТЭК России, или выявленные уязвимости не приводят к возникновению угроз безопасности информации (критерии аудита), а в идеале, чтобы тестирование на проникновение подтвердило отсутствие возможности успешного проведения компьютерной атаки со стороны потенциального злоумышленника.

При проведении анализа уязвимостей применяются следующие способы их выявления:

- анализ проектной, рабочей (эксплуатационной) документации и организационно-распорядительных документов по безопасности;

- анализ настроек программных и программно-аппаратных средств, в том числе средств защиты информации;

- выявление известных уязвимостей программных и программно-аппаратных средств, в том числе средств защиты информации, посредством анализа состава установленного программного обеспечения и обновлений безопасности с применением средств контроля (анализа) защищенности и (или) иных средств защиты информации;

- выявление известных уязвимостей программных и программно-аппаратных средств, в том числе средств защиты информации, сетевых служб, доступных для сетевого взаимодействия, с применением средств контроля (анализа) защищенности;

- тестирование на проникновение в условиях, соответствующих возможностям нарушителей, определенных в модели угроз безопасности информации (подробнее см. Саматов К.М. Penetration Test: что и зачем? // «Information Security/ Информационная безопасность» №2, 2018. С. 12-13).

Применение способов и средств выявления уязвимостей осуществляется с учетом особенностей функционирования «значимого» объекта КИИ.

Таким образом, проведение аудита ИБ является базовой мерой обеспечения безопасности для «значимых» объектов КИИ, влияющей на принятие решения о создании системы безопасности, либо необходимости доработки (модернизации) его подсистемы безопасности. Результаты аудита, как правило, составляют основу для формирования технического задания и технического проектирование необходимых систем защиты. Результаты инструментального анализа с тестированием на проникновение могут быть использованы как доказательство принятия субъектом КИИ необходимых мер по обеспечению безопасности объектов КИИ.

Сведения об авторе: Саматов Константин Михайлович, руководитель направления в Аналитическом центре Уральского центра систем безопасности, член Ассоциации руководителей служб информационной безопасности, преподаватель дисциплин информационной безопасности в УрГЭУ и УРТК им. А.С. Попова.

Источник: http://lib.itsec.ru/imag/insec-3-2019/10

аудитов информационной безопасности | Программа аудита / гарантии управления информационной безопасностью

Наличие политик и процедур информационной безопасности недостаточно для гарантии того, что информационные активы организации хорошо защищены. Политики могут быть неадекватными или соблюдение политик может быть недостаточным. Для подтверждения того, что они эффективны в достижении своих целей, необходимо провести обзор.

Аудит информационной безопасности — это систематическая поддающаяся измерению техническая оценка того, как применяется политика безопасности организации.Это часть постоянного процесса определения и поддержания эффективных политик безопасности. Аудиты безопасности предоставляют справедливый и измеримый способ проверить, насколько на самом деле безопасен сайт.

УслугиintiGrow Security Audit предлагают клиентам тщательные и рентабельные средства оценки их общего состояния информационной безопасности с целью выявления уязвимостей и принятия обоснованных решений по исправлению, руководствуясь опытом и знаниями intiGrow — и при этом гарантируют, что их сети, системы, данные и клиенты защищены от нарастающей киберпреступности.

Данная оценка предназначена для:

- Создайте эталон безопасности для своей организации

- Определите сильные и слабые стороны существующих методов обеспечения безопасности

- Определите приоритетность рисков, представляющих наибольший риск

- Предоставлять рекомендации по снижению рисков в соответствии с нормативными актами, передовыми методами отрасли безопасности, передовыми методами работы клиентов и бизнес-целями клиентов.

Знания, полученные в ходе наших аудитов информационной безопасности, помогают нашим клиентам принимать более обоснованные решения о том, как распределять бюджеты и ресурсы для наиболее эффективного управления рисками.

Аудиторы безопасности intiGrow работают с соответствующими знаниями проверяемой организации, чтобы понимать ресурсы, подлежащие аудиту. Мы предоставляем услуги аудита ИБ в соответствии со стандартами аудита ИБ, руководящими принципами и передовыми практиками, чтобы помочь вашей организации обеспечить защиту и контроль ваших информационных технологий и бизнес-систем.

Некоторые из услуг, которые предлагает intiGrow:

- Разработайте и внедрите стратегию аудита ИБ с учетом рисков для вашей компании в соответствии со стандартами аудита ИБ, руководящими принципами и передовой практикой.

- Спланируйте специальные аудиты, чтобы убедиться, что ваши ИТ-системы и бизнес-системы защищены и контролируются.

- Проводите аудиты в соответствии со стандартами аудита ИБ, руководящими принципами и передовой практикой для достижения запланированных целей аудита.

- Сообщайте ключевые заинтересованные стороны о возникающих проблемах, потенциальных рисках и результатах аудита.

- Консультации по внедрению практик управления рисками и контроля в вашей компании.

Что такое аудит ИТ-безопасности? Основы

Аудит безопасности — это высокоуровневое описание множества способов, которыми организации могут протестировать и оценить свое общее состояние безопасности, включая кибербезопасность.Вы можете использовать более одного типа аудита безопасности для достижения желаемых результатов и достижения бизнес-целей.

В этом блоге мы рассмотрим преимущества аудита, стоимость и, конечно же, то, как Varonis может помочь вам оценить вашу безопасность и заполнить любые пробелы, которые вы можете найти.

Получите бесплатное тестирование на проникновение в средах Active Directory EBook

«Это действительно открыло мне глаза на безопасность AD, чего никогда не делала защита».

Оценка рисков Varonis — это бесплатный 30-дневный аудит безопасности, который показывает, где ваши конфиденциальные данные находятся под угрозой, и проливает свет на многие другие потенциальные векторы атак.Подпишитесь на бесплатную оценку рисков здесь.

Почему важны аудиты безопасности?

Если вы хоть немного следите за новостями о кибербезопасности, у вас должно быть интуитивное понимание важности аудита. Регулярные аудиты могут выявить новые уязвимости и непредвиденные последствия организационных изменений, и, кроме того, они требуются по закону для некоторых отраслей, в первую очередь медицинских и финансовых.

Вот еще несколько конкретных преимуществ проведения аудита безопасности.

- Убедитесь, что ваша текущая стратегия безопасности соответствует требованиям

- Убедитесь, что ваши усилия по обучению безопасности перемещают стрелку от одной проверки к следующей.

- Сократите расходы за счет отключения или перепрофилирования постороннего оборудования и программного обеспечения, обнаруженного в ходе аудита.

- Аудит безопасности выявляет уязвимости, привнесенные в вашу организацию новыми технологиями или процессами

- Подтвердите, что организация соответствует нормативным требованиям — HIPAA, SHIELD, CCPA, GDPR и т. Д.

Как работает аудит безопасности?

Компания Gartner составила подробное руководство по планированию и проведению аудитов. В ходе своего исследования Gartner определила несколько ключевых выводов, которые могут помочь организациям лучше планировать и использовать аудит навсегда.

Они обнаружили, что компании сосредотачивают аудит на деятельности по соблюдению нормативных требований, а не на оценке риска для своей организации. Установка флажков в форме соответствия — это замечательно, но это не помешает злоумышленнику украсть данные.Пересматривая аудит безопасности, чтобы выявить риски для вашей организации в целом, вы сможете отмечать флажки, связанные с соблюдением нормативных требований.

Gartner также обнаружил, что аудит, как правило, проводится изолированно, без широкой сети и участия многих ключевых заинтересованных сторон в организации. Они рекомендуют организациям составить план проекта межфункционального аудита безопасности с несколькими заинтересованными сторонами, который можно обновлять и воспроизводить, чтобы вы могли отслеживать свои успехи и неудачи с течением времени.

Аудит безопасности должен следовать этому основному формату:

Определить критерии оценки

Аудит безопасности настолько полон, насколько это раннее определение.Определите общие цели, которые компания должна решить в ходе аудита, а затем разбейте их на приоритеты отделов.

Получите подтверждение всех бизнес-целей аудита безопасности и отслеживайте элементы и исключения, выходящие за рамки.

Gartner рекомендует компаниям договориться о том, как будет проводиться и отслеживаться оценка, а также как будут собираться и обрабатываться результаты до проведения аудита.

Что следует учитывать:

- Отраслевые и географические стандарты (e.g., HIPAA, CCPA, GDPR и т. д.)

- Вести каталог угроз всех обнаруженных векторов риска

- Участвуют ли ваши заинтересованные стороны и могут ли они участвовать?

- По возможности используйте внешние ресурсы, опытный аудитор безопасности может помочь вам задать правильные вопросы и успешно провести аудит

Самое главное, приоритеты организации не должны влиять на результаты аудита.

Проще говоря, не игнорируйте плохие вещи, потому что они усложняют вашу работу.

Подготовка аудита безопасности

После определения всех критериев успеха и бизнес-целей пора расставить приоритеты по этим вопросам. Чтобы провести качественный аудит, компании должны согласовывать свои усилия с главными элементами своего списка. Не каждый пункт является высшим приоритетом, и не каждый высший приоритет требует максимальных усилий.

На этом этапе выберите инструменты и методики, необходимые для достижения бизнес-целей. Найдите или создайте соответствующую анкету или опрос, чтобы собрать правильные данные для вашего аудита.Избегайте использования инструментов квадратной привязки в круглых отверстиях в соответствии с вашими требованиями и универсальных обследований.

Провести аудит безопасности

Следующим шагом, конечно же, будет аудит.

Во время аудита позаботьтесь о предоставлении соответствующей документации и проведите комплексную проверку на протяжении всего процесса. Следите за ходом аудита, а также за точками данных, собранными для обеспечения точности. Используйте предыдущие аудиты и новую информацию, а также рекомендации вашей аудиторской группы, чтобы тщательно выбрать кроличьи норы, в которые вы спуститесь.Вы откроете для себя детали, которые требуют дальнейшего изучения, но в первую очередь расставьте приоритеты с командой.

Завершите аудит и опубликуйте результаты со всеми заинтересованными сторонами, используя согласованные определения из предыдущих шагов. Создайте список действий на основе аудита и расставьте приоритеты исправлений и изменений, чтобы исправить обнаруженные элементы безопасности.

Остерегайтесь рисков и ловушек

Есть несколько возможных препятствий для успешного аудита безопасности.

- Избегайте оценок на лету, доверяйте процессу

- Придерживайтесь фактов ваших результатов — люди будут возражать и сомневаться в достоверности вашего аудита, убедитесь, что он был тщательным и полным

- Остерегайтесь плохо определенных областей или требований в вашем аудите, они могут оказаться непродуктивной пустой тратой времени

- Предполагается, что аудит должен выявить риск для вашей деятельности, который отличается от аудита процесса или аудита соответствия, сосредоточить внимание на риске

Типы проверок безопасности

Gartner описывает три различных аудита безопасности для трех разных сценариев использования.

1. Единовременная оценка

Разовые оценки — это аудиты безопасности, которые вы выполняете для специальных или особых обстоятельств и триггеров в вашей работе. Например, если вы собираетесь представить новую программную платформу, у вас есть набор тестов и аудитов, которые вы проводите, чтобы обнаружить любой новый риск, который вы вводите в свой магазин.

2. Оценка платы за проезд

ОценкаTollgate — это аудит безопасности с двоичным результатом.Это проверочный аудит, позволяющий определить, какой новый процесс или процедуру можно внедрить в вашу среду. Вы не столько определяете риск, сколько ищете препятствия, которые помешают вам двигаться вперед.

3. Оценка портфеля

Портфельные аудиты безопасности — это ежегодные, двухгодичные или регулярные запланированные аудиты. Используйте эти аудиты, чтобы убедиться, что ваши процессы и процедуры безопасности соблюдаются и соответствуют ли они текущему бизнес-климату и потребностям.

На что обращать внимание при ИТ-аудите

Вот неполный список вещей, которые вы можете найти и отметить во время аудита.

- Недостаточная сложность пароля

- Чрезмерно разрешающие списки управления доступом к папкам

- Несогласованные списки управления доступом к папкам

- Отсутствует или недостаточен аудит файловой активности

- Отсутствие или недостаточная проверка данных аудита

- Правильное программное обеспечение безопасности и настройки безопасности во всех системах

- Только совместимое программное обеспечение, установленное в системах

- Соблюдение политик хранения данных

- Планы аварийного восстановления обновлены и протестированы

- Обновлены и протестированы планы реагирования на инциденты

- Конфиденциальные данные хранятся и правильно защищены с помощью шифрования

- Выполнение процедур управления изменениями

Часто задаваемые вопросы по аудиту

В. Как часто следует проводить аудит безопасности?

A: Для трех различных типов аудитов безопасности, которые мы обсуждали, проводите одноразовые аудиты после того, как вы вводите определенный порог изменения в свою работу, аудиты Tollgate перед тем, как вводить новое программное обеспечение или услуги, и аудиты портфеля не реже одного раза в год.

Если вы сможете автоматизировать часть этой работы, отслеживая состояние вашего профиля рисков безопасности с течением времени, то будет легче управлять ежегодными аудитами.

Q: Сколько стоит аудит ИТ-безопасности?

A: В результате единственного поиска в Google я нашел от 1500 до 50 000 долларов за аудит безопасности. Так что это зависит от обстоятельств. 1500 долларов кажутся дневной ставкой для аудитора, поэтому месяц их работы будет стоить около 30 000 долларов. К этой стоимости добавятся тесты на проникновение и другие услуги.Возможно, вы захотите использовать пентестеры в аудитах вашего портфеля и, возможно, ваших платных шлюзов. Так что это зависит от обстоятельств.

Аудиты — важная часть вашей общей стратегии безопасности в нынешнем бизнес-климате «нас всех взломали». Если вы ищете систему для автоматизации некоторых возможностей аудита безопасности данных, обратите внимание на Varonis. Varonis показывает, где ваши данные находятся под угрозой, и отслеживает ваши конфиденциальные данные на предмет атак как изнутри, так и снаружи.

Если вы только начинаете проводить аудит безопасности, оценка рисков Varonis может дать толчок вашей программе с хорошо протестированного 30-дневного аудита безопасности.Свяжитесь с одним из наших экспертов по безопасности сегодня, чтобы начать работу.

Лучшие практики аудита кибербезопасности

По мере того, как организации внедряют новые цифровые технологии, их риск стать объектом кибератак растет. Повышенная сложность сети, возникающая в результате цифровых инноваций, часто создает новые сетевые бреши, которые могут использовать кибер-злоумышленники. Если их не контролировать, эти риски могут подорвать цели организации, поэтому крайне важно, чтобы предприятия имели эффективные программы кибербезопасности.

Ключевым компонентом успеха этих программ является администрирование аудитов кибербезопасности. Проведение регулярных аудитов кибербезопасности помогает организациям выявлять пробелы в своей инфраструктуре кибербезопасности. Организации также могут использовать аудиты для оценки соблюдения различных нормативных актов и законов.

Имея установленную программу аудита кибербезопасности, предприятия могут эффективно контролировать состояние своей безопасности по мере роста и усложнения их сетей.

Что такое аудит кибербезопасности?

Аудиты кибербезопасности действуют как контрольный список, который организации могут использовать для проверки своих политик и процедур безопасности.Организации, проводящие аудит, смогут оценить, есть ли у них надлежащие механизмы безопасности, а также убедиться, что они соблюдают соответствующие правила. Это помогает компаниям применять проактивный подход при разработке политик кибербезопасности, что приводит к более динамичному управлению угрозами. Аудиты кибербезопасности проводятся сторонними поставщиками для исключения любых конфликтов интересов. Они также могут управляться внутренней командой, если они действуют независимо от своей головной организации.

Чем аудит кибербезопасности отличается от оценки кибербезопасности?

Оценка кибербезопасности касается эффективности мер безопасности организации. В то время как аудитор будет проверять, есть ли у вас определенные средства контроля, оценка кибербезопасности оценивает, насколько хорошо каждый контроль управляет риском. Оценка кибербезопасности полезна при оценке кибер-здоровья вашей организации и общих уровней риска. Кроме того, оценку кибербезопасности не должны проводить третьи стороны.

Лучшие практики при подготовке к аудиту кибербезопасности

Есть несколько шагов, которые вы можете предпринять, чтобы подготовиться к тому моменту, когда аудиторы приступят к оценке инфраструктуры безопасности вашей организации. Чем лучше вы будете подготовлены, тем лучше, так как это поможет упростить оценку и повысить точность результатов.

Ниже приведены пять лучших практик, которым вы можете следовать, чтобы подготовиться к аудиту кибербезопасности:

1. Изучите свою политику безопасности данных

Все организации должны иметь политику информационной безопасности, устанавливающую правила работы с конфиденциальной информацией о клиентах и сотрудниках.Перед началом аудита обязательно ознакомьтесь с этой политикой в отношении конфиденциальности, целостности и доступности данных.

Конфиденциальность данных касается того, какие сотрудники имеют доступ к каким данным и кому они могут их раскрыть. Целостность данных показывает, насколько хорошо ваш контроль поддерживает точность данных. Здесь также описаны шаги, которые вы предпринимаете, чтобы обеспечить работоспособность ИТ-систем, обрабатывающих данные, в случае атаки. Наконец, доступность данных определяет условия, при которых данные могут быть доступны авторизованным пользователям.

Твердые политики информационной безопасности помогают аудиторам классифицировать данные и определять, какие уровни безопасности необходимы для их защиты. Аудиторы также могут опрашивать сотрудников по протоколам безопасности данных, чтобы убедиться, что все в вашей организации осведомлены о ваших политиках и могут подробно описать свои обязанности по обеспечению безопасности данных. Безопасность данных важна для соблюдения нормативных требований, поэтому чем больше информации вы можете предоставить аудиторам, тем лучше они смогут оценить ваши усилия по соблюдению нормативных требований.

2.Централизуйте политику кибербезопасности

Объединение политик кибербезопасности помогает повысить эффективность процесса аудита. Предоставление аудиторам списка ваших политик безопасности и соответствия помогает им получить более полное представление о ваших методах обеспечения безопасности, облегчая им выявление потенциальных пробелов.

Некоторые важные политики, которые следует включить, следующие:

- Контроль доступа к сети (NAC): Имеются ли у вас решения NAC? Если да, то сегментированы ли они и кто к чему имеет доступ?

- Планы аварийного восстановления и обеспечения непрерывности бизнеса: В случае нарушения, какие политики будут задействованы, чтобы гарантировать, что ваш бизнес может продолжать работать?

- Политики удаленной работы : Как ваша организация поддерживает безопасность своих удаленных сотрудников?

- Политика допустимого использования: С какими условиями должны согласиться сотрудники, прежде чем им будет разрешен доступ к ИТ-активам?

3.Детализируйте структуру вашей сети

Одна из целей аудита кибербезопасности — помочь выявить потенциальные бреши в безопасности корпоративных сетей. Предоставление аудитору схемы сети помогает ему получить полное представление о вашей ИТ-инфраструктуре, что ускоряет процесс оценки. Чтобы создать сетевую диаграмму, разложите свои сетевые активы и подробно опишите, как каждый из них работает вместе. При взгляде на вашу сеть сверху вниз аудиторы могут легче выявлять потенциальные слабые места и преимущества.

4. Изучите соответствующие стандарты соответствия

Перед началом аудита важно проверить требования стандартов соответствия, применимые к вашему бизнесу. Как только вы это сделаете, обязательно поделитесь этой информацией со своей группой аудита кибербезопасности. Знание того, какие нормативные требования применяются к вашему бизнесу, позволяет аудиторским командам согласовывать свои оценки с потребностями вашей организации. Изучив требования вашей организации к соответствию, вы можете принять активное участие в аудите, предоставив разъяснения по любым вопросам, которые могут возникнуть у аудиторов.

5. Составьте список сотрудников службы безопасности и их обязанности

Интервью с сотрудниками — важная часть аудита кибербезопасности. Аудиторы часто проводят собеседования с различными сотрудниками службы безопасности, чтобы лучше понять архитектуру безопасности организации. Вы можете помочь оптимизировать этот процесс, предоставив своей аудиторской группе документ, в котором перечислены индивидуальные обязанности различных сотрудников вашей службы безопасности. Это поможет сэкономить время и обеспечить аудиторам доступ ко всей необходимой им информации.

Как SecurityScorecard может помочь вам подготовиться к аудиту кибербезопасности

Без постоянной прозрачности сетевой инфраструктуры организациям может быть сложно должным образом подготовиться к аудиту кибербезопасности. Рейтинги безопасности SecurityScorecard позволяют организациям лучше контролировать меры безопасности в своей сетевой экосистеме. Это позволяет создавать информированные аудиторские отчеты, которые дают представление об эффективности повседневных практик кибербезопасности.С помощью рейтингов безопасности вы можете быть уверены, что ваши аудиторы видят актуальную и точную информацию при оценке вашего состояния безопасности.

Рейтинги безопасноститакже выделяют критические и распространенные риски в вашей сети, позволяя вам детализировать и расставить приоритеты в усилиях по исправлению. Этот непрерывный мониторинг помогает вам оставаться в безопасности между аудитами и оценками.

Угрозы становятся все сложнее, и регулярные аудиты кибербезопасности стали необходимостью.С SecurityScorecard у вас есть доступ к инструментам, необходимым для обеспечения эффективности и результативности ваших аудитов.

Аудит ИТ-безопасности: стандарты, передовой опыт и инструменты

Хотите знать, безопасна ли ваша ИТ-инфраструктура? Возможно, вам потребуется рассмотреть возможность аудита ИТ-безопасности, который может предоставить бесценную информацию о ваших средствах управления безопасностью.

Аудиты управления рисками заставляют нас быть уязвимыми, раскрывая все наши системы и стратегии. Им неудобно, но они, несомненно, того стоят.Они помогают нам опережать внутренние угрозы, нарушения безопасности и другие кибератаки, которые ставят под угрозу безопасность, репутацию и финансы нашей компании. Так что вместо того, чтобы жить в страхе перед аудитами, давайте привыкнем к ним. Я изложил все, что вам нужно знать об аудитах контроля безопасности: что это такое, как они работают и многое другое.

Подготовка к аудиту ИТ-безопасности не должна быть индивидуальной. Я рекомендую обратиться за помощью к сторонней программной платформе, которая поможет вам агрегировать вашу информацию и постоянно отслеживать стратегии безопасности данных, которые у вас есть.Мои любимые продукты — от SolarWinds — это Security Event Manager и Access Rights Manager, о которых я подробно расскажу в этой статье.

Какова основная цель аудита безопасности?

Аудит сетевой безопасности — это техническая оценка ИТ-инфраструктуры организации — ее операционных систем, приложений и прочего. Но прежде чем мы углубимся в различные типы аудитов, давайте сначала обсудим, кто может проводить аудит.

- Внутренние аудиторы: В небольших компаниях роль внутреннего аудитора может исполнять ИТ-менеджер высшего уровня в организации.Этот сотрудник отвечает за создание надежных аудиторских отчетов для руководителей высшего звена и внешних сотрудников по обеспечению безопасности. Более крупные компании, как правило, делают еще один шаг вперед, нанимая назначенных корпоративных внутренних аудиторов. Эти люди обычно имеют впечатляющий опыт работы в качестве сертифицированного аудитора информационных систем, сертифицированного специалиста по интернет-аудиту или сертифицированного бухгалтера.

- Внешние аудиторы: Внешний аудитор принимает разные формы в зависимости от характера компании и цели проводимого аудита.В то время как некоторые внешние аудиторы происходят из федеральных правительственных учреждений или правительств штата (например, Управления здравоохранения и социальных служб по гражданским правам), другие принадлежат сторонним аудиторским компаниям, специализирующимся на технологическом аудите. Этих аудиторов нанимают, когда этого требуют определенные структуры соответствия, такие как соответствие SOX.

- Теперь, когда мы знаем, кто может проводить аудит и с какой целью, давайте рассмотрим два основных типа аудита.

- Ручные аудиты: Ручной аудит может проводиться внутренним или внешним аудитором.Во время этого типа аудита аудитор опросит ваших сотрудников, проведет сканирование безопасности и уязвимостей, оценит физический доступ к системам и проанализирует средства контроля доступа к вашим приложениям и операционной системе.

- Автоматизированный аудит: Автоматический аудит — это метод компьютерного аудита, также известный как CAAT. Эти аудиты проводятся с помощью надежного программного обеспечения и создают подробные настраиваемые аудиторские отчеты, подходящие для внутренних руководителей и внешних аудиторов. Усовершенствованное программное обеспечение для аудита даже обеспечит дополнительный уровень безопасности, непрерывно отслеживая ИТ-инфраструктуру и предупреждая ИТ-специалистов при возникновении подозрительной активности и превышении заранее установленных пороговых значений безопасности.

Как часто следует проводить аудит безопасности и почему?