Аудит информационной безопасности ИТ (IT) систем предприятия

Аудит информационной безопасности — это независимая экспертиза актуального состояния локальной или корпоративной информационной сети, определяющая степень ее согласованности с установленными нормами, требованиями и задачами компании.

Квалифицированный аудит IT безопасности дает детальную картину защищенности информационной сети предприятия, помогает локализовать существующие проблемы и, как итог, является основой в построении надежной структуры защиты от сетевых рисков.

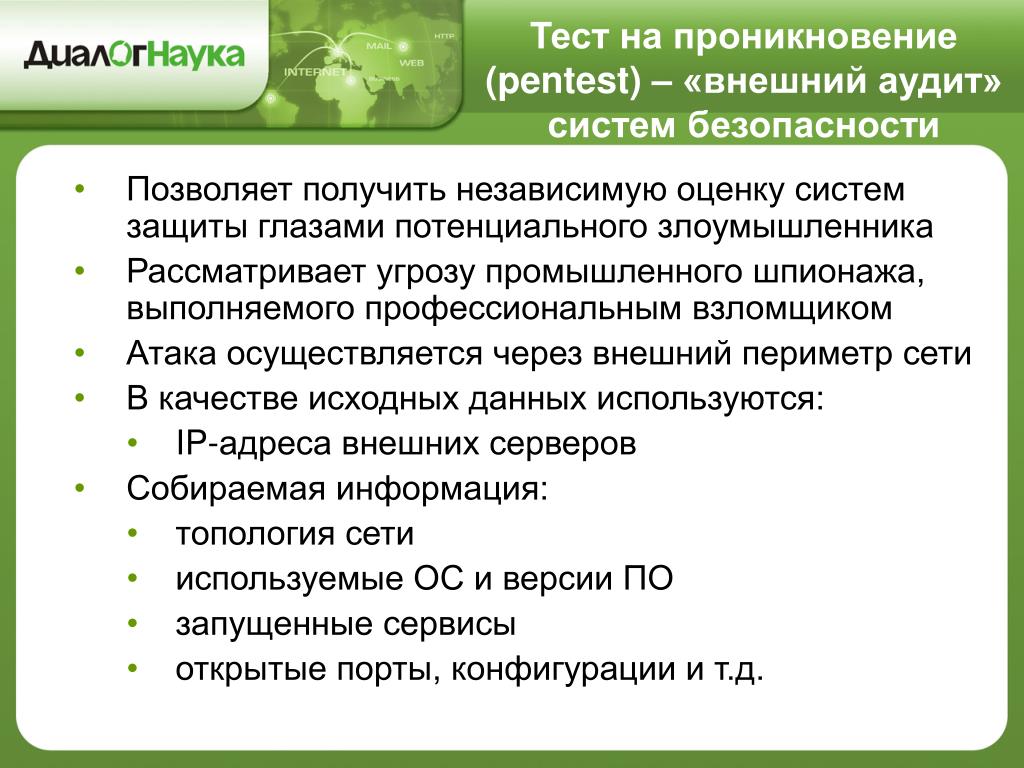

Опционально, в некоторых случаях компания, проводящая аудит информационной безопасности предприятия может провести тестовую попытку взлома защиты корпоративной сети с целью выявления в ней слабых мест.

Существует понятие внешнего и внутреннего аудита. В первом случае, речь идет о единичной экспертизе, инициатором которой могут выступать держатели акций предприятия, высшее руководство или покупатели бизнеса.

В свою очередь, внутренний аудит — это непрерывный процесс, регламентированный нормами и правилами, установленными в интересах компании, согласно ее коммерческим задачам и требованиям к безопасности корпоративных сетей.

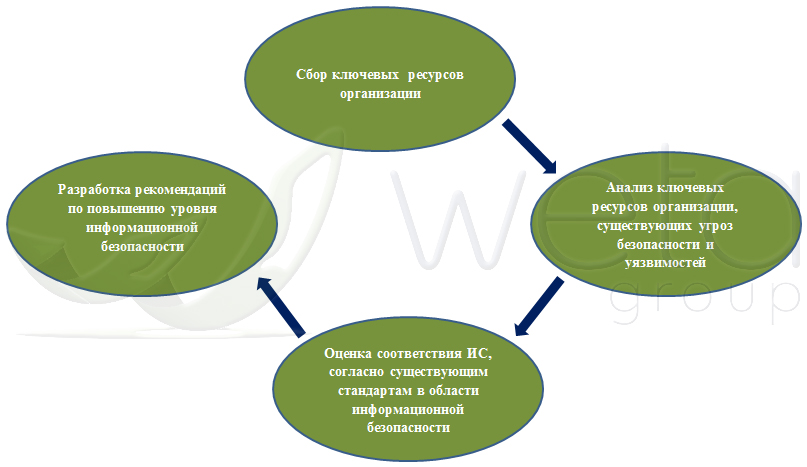

Схема, по которой происходит внешний аудит безопасности информационных систем, за небольшими исключениями, у большинства аутсорсинговых компаний одинакова:

- Инициирование аудиторской проверки.

- Сбор данных в рамках договора аудита.

- Анализ полученной информации.

- Разработка рекомендательных предложений.

- Составление детального отчета обо всех этапах аудита.

Инициаторы проверки безопасности ИТ системы предприятия должны полностью доверять и оказывать всяческое содействие аудиторам. От этого во многом зависит достоверность результата исследований.

Не стоит ждать от аудиторской проверки безопасности ИТ инфраструктуры компании решения всех проблем или готового плана модернизации вкупе с оптимизацией. Аудит дает общую картину состояния системы, показывает слабые места или направления требующие внимания. Технические детали и конкретные шаги – это работа внутренних аудиторов.

Аудит дает общую картину состояния системы, показывает слабые места или направления требующие внимания. Технические детали и конкретные шаги – это работа внутренних аудиторов.

Аудит информационной безопасности компании необходим. Невозможно создать надежную защиту корпоративных сетей без полноценного анализа их состояния.

Частное «бизнес-облако»

Аудит информационной безопасности

Аудит информационной безопасности – это основной инструмент оценки эффективности корпоративной системы безопасности и ее соответствия потребностям бизнеса, а также оптимизации и планирования затрат на обеспечение информационной безопасности предприятия.

Аудит информационной безопасности является отправной точкой и одним из важнейших этапов построения надежной системы защиты информации предприятия. Проверка позволит Заказчику выявить и локализовать имеющиеся проблемы и слабые места системы защиты информации.

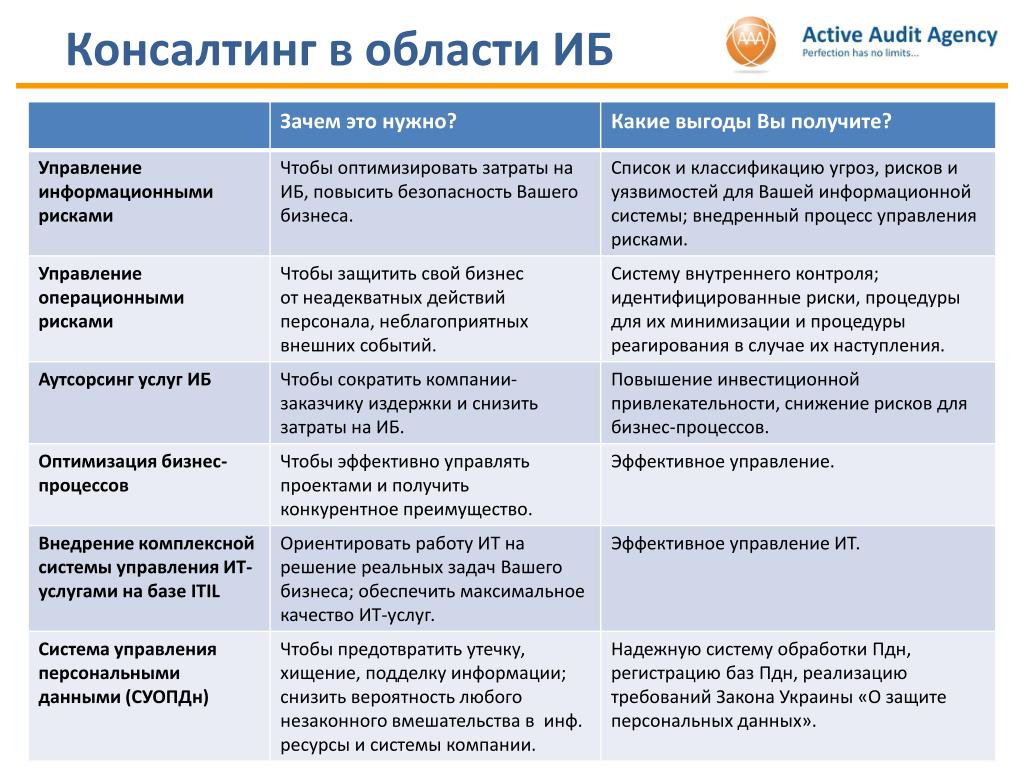

Мы предлагаем комплекс услуг по проведению аудита информационной безопасности, включающий:

- Комплексный аудит ИБ

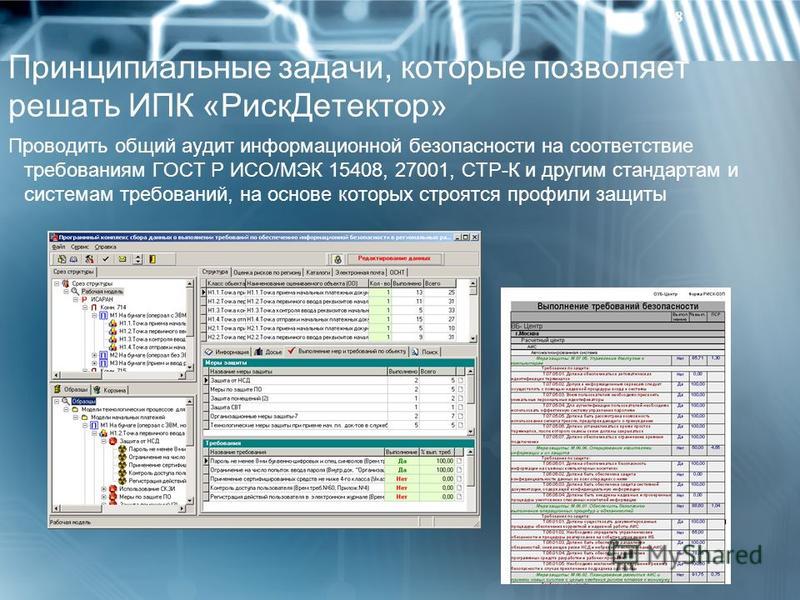

- Аудит систем защиты информации на соответствие отечественным и международным стандартам, в том числе (таким как, ГОСТ Р ИСО/МЭК 27001, 98 ФЗ РФ «О коммерческой тайне»)

- Анализ рисков и оценку защищенности

- Аудит защищенности бизнес-приложений, в том числе баз данных, специального программного обеспечения, веб-приложений

- Аудит систем защиты персональных данных на соответствие требованиям законодательства РФ

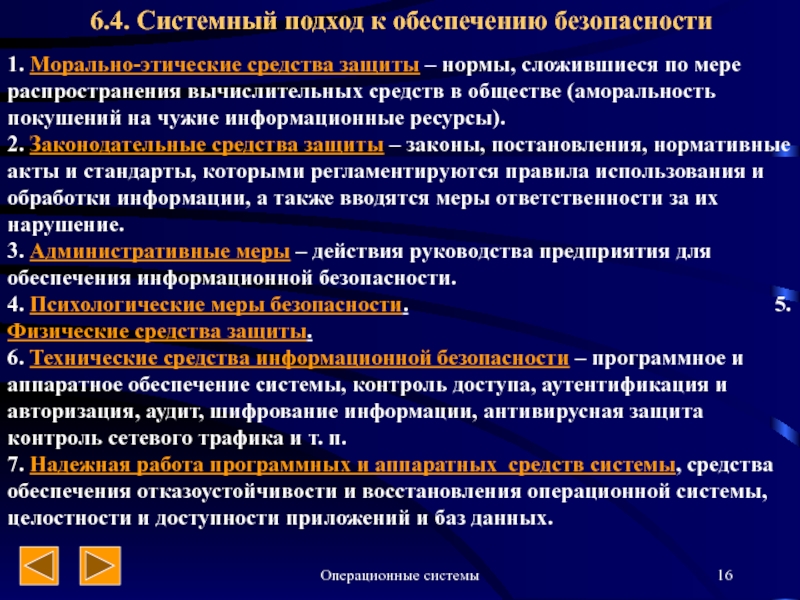

Процесс аудита ИБ должен учитывать множество параметров. Выполняется он на основе методологии аудита в которой объединяются розного вида работы (технические, организационные).

Выполняется он на основе методологии аудита в которой объединяются розного вида работы (технические, организационные).

Этапы аудита:

- Планирование работ

- Обследование

- Анализ и оценка уровня защищенности

- Проектировании системы ИБ

- Модернизация (внесение изменений) системы ИБ

- Завершение. Сдача работ заказчику

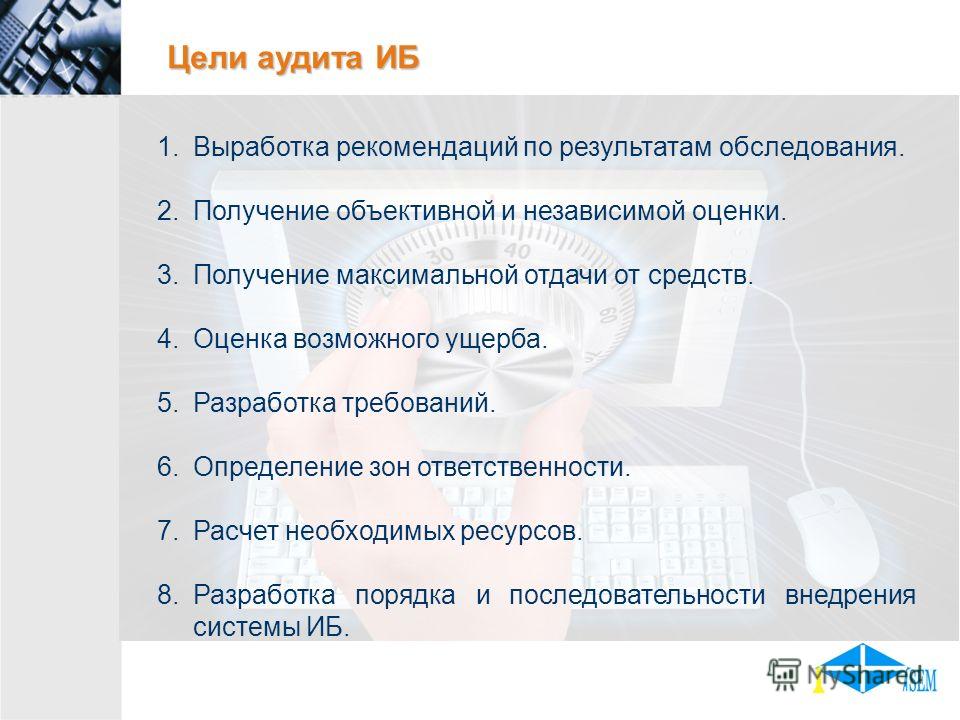

Цели аудита информационной безопасности в компании:

- Формализованная оценка соответствия системы обеспечения информационной безопасности требованиям законодательства РФ, ФСТЭК России и ФСБ России. В том числе по защите персональных данных, коммерческой тайны.

- Оценка текущего уровня защищенности информационных систем

- Определение соответствия системы управления информационной безопасностью задачам и целям предприятия

Выполненные проекты

Аудит информационных систем персональных данных в ЗАО «Тбилисский сахарный завод»

В результате проведения аудита Заказчик получил систематизированную информацию о существующих в организации системах ПДн, технических средствах, которые используются в процессах обработки ПДн, организационных процессов обработки ПДн, даны рекомендации по устранению недостатков.

Больше проектов

Наши статусы

Наша компания обладает партнерскими статусами многих мировых производителей софта и оборудования: «Лаборатории Касперского», Eset, Dr.Web, DellEMC, IBM, Symantec, Adobe, VMware, Cisco и других.

Все статусы

Наши специалисты

Над внедрением проектов работают квалифицированные специалисты с множеством сертификатов, подтверждающих наивысшее качество их профессиональных знаний и практического опыта.

СертификатыПреимущества работы с нами

входим в ТОП-100 крупнейших IT-компаний* | нам доверяют 6000 клиентов | на рынке IT | 2200 профессиональных сертификатов 1С |

* по версии CNews (в 2015 и 2016 году) и TAdviser (в 2017 году).

Контакты

Заполните заявку и наши специалисты перезвонят вам в течение 30 минут в рабочее время с 9 до 18 часов.

Заказать звонок

Высокоуровневый аудит информационной безопасности | Компания «Аладдин Р.Д.»

Любая эксплуатируемая система с течением времени эволюционирует, и рано или поздно может наступить критический порог, когда система еще работает, но неизвестно, как она будет работать завтра, если возникнет угроза безопасности. Чтобы это выяснить, следует провести аудит информационной безопасности.В условиях, когда информационная система создается не исходя из требований бизнеса, а исходя из знаний и опыта ИТ-подразделения или системного администратора, привлечение опытного системного интегратора тоже не всегда спасает ситуацию, поскольку всякий интегратор — это продавец, который заинтересован в максимальной цене сделки, а не в строгом соблюдении стандартов и критериев заказчика. Сторонний свежий взгляд на систему может вскрыть уязвимости, которые штатным ИТ-специалистам просто уже не видны.

Сторонний свежий взгляд на систему может вскрыть уязвимости, которые штатным ИТ-специалистам просто уже не видны.

«Любая система безопасности нуждается в пересмотре. Мнение высшего менеджмента о том, что безопасность — это только затраты, стоит игнорировать. Служба безопасности защищает инвестиции бизнеса и тем самым сберегает его деньги. Это важный критерий, особенно в условиях кризисных явлений», — считает старший консультант по информационной безопасности компании Sysnet Алексей Гребенюк.

«Именно поддержка бизнеса делает аудит информационной безопасности значимым. К сожалению, далеко не все руководители понимают значение этого аудита как средства выявления отклонений от поставленных бизнес-целей, считая его поиском недостатков проверяющим органом, и поэтому не готовы пользоваться таким удобным инструментом бизнеса. На практике же подразделения фактически ставят задачу сами себе. К тому же подразделения внутреннего аудита, которые должны осуществлять оперативный аудит, до сих пор не очень хорошо разбираются в специфике работы департамента ИТ, а тем более — отдела информационной безопасности — и весь практический аудит отдают на откуп этим подразделениям, что сводит на нет само понятие аудита как процедуры получения объективных свидетельств независимым сборщиком», — признается консультант-аналитик «Лаборатории Касперского» Роман Косичкин.

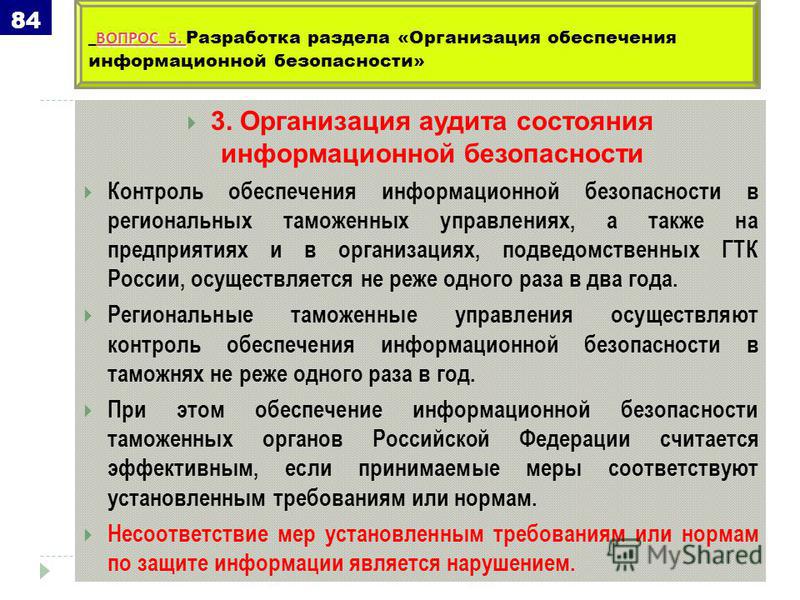

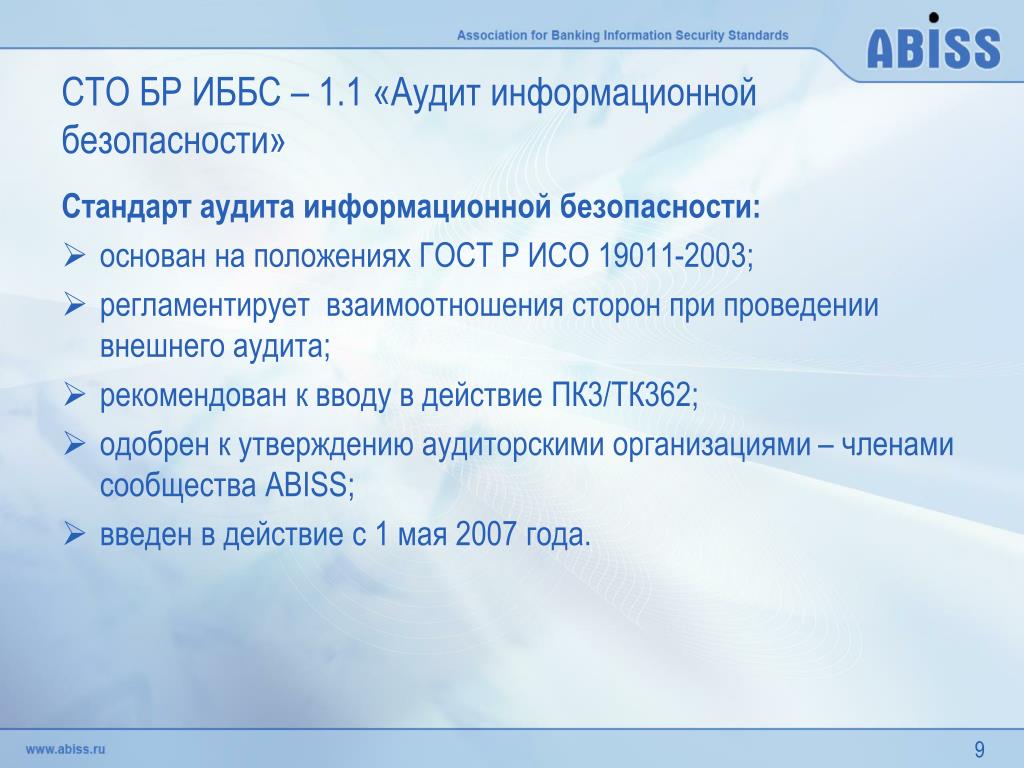

Остается открытым вопрос порядка и частоты проведения аудита информационной безопасности. По словам руководителя направления консалтинга компании Aladdin Евгения Модина, строгого регламентированного порядка проведения аудита нет, а имеющиеся документы носят рекомендательный характер, за исключением стандарта PCI DSS. Поэтому каждая организация вправе самостоятельно определять порядок проведения аудита. Без аудита процесс управления информационной безопасностью является неполноценным. Лучшим можно считать вариант, когда аудит информационной безопасности имеет четыре уровня: ежедневный аудит информационных систем сотрудниками службы информационной безопасности; периодический аудит, например, согласно требованиям СТО БР ИББС-1.0-2006, осуществляемый внутренними аудиторами; внеплановый аудит, проводимый сотрудниками службы информационной безопасности (возможно с привлечением сторонних специалистов) в случае инцидента, связанного с информационной безопасностью; внешний периодический аудит, осуществляемый независимыми аудиторами.

«В большинстве случаев бизнес выступает куратором проекта. Соответствие требованиям законодательства и внешних регуляторов (например, закону Сарбейнса—Оксли, PCI DSS, закону о персональных данных) — обязательное требование, непосредственно влияющее на ведение бизнеса. В необязательных случаях аудит — регулярная проверка систем информационной безопасности, направленная на поддержание необходимого уровня защищенности. Порой результаты проверки могут быть веской причиной для модернизации систем информационной безопасности, а также стать частью внутреннего аудита информационных систем компании в целом. Факторами, влияющими на частоту проведения аудита информационной безопасности, могут быть изменение требований законодательства, внешних регуляторов», — считает руководитель направления информационной безопасности компании Energy Consulting Андрей Голов.

Эту точку зрения готов дополнить начальник управления информационной безопасности банка «Ренессанс Капитал», эксперт комитета информационной безопасности Ассоциации российских банков Александр Невский: «Бизнесом движет желание дальнейшего успешного развития, что без соблюдения обязательных требований регуляторов тех рынков, на которых работает компания, невозможно, ведь в противном случае вас ожидают штрафы, административная ответственность и иные проблемы. То есть аудит информационной безопасности стал необходимостью и продиктован, как правило, отнюдь не заботой о новых угрозах и уязвимостях, которым подвержены информационные системы компании. В России не так много прогрессивных менеджеров, отдающих себе отчет в значимости этих рисков».

То есть аудит информационной безопасности стал необходимостью и продиктован, как правило, отнюдь не заботой о новых угрозах и уязвимостях, которым подвержены информационные системы компании. В России не так много прогрессивных менеджеров, отдающих себе отчет в значимости этих рисков».

С другой стороны, участники рынка информационной безопасности готовы согласиться, что для бизнеса основной закон — это сам бизнес, коммерция. И если будет стоять вопрос выбора между соблюдением требований закона и бизнес-интересами, то бизнес выберет свои собственные интересы. Поэтому если специалисты или руководители служб информационной безопасности не смогут объяснить руководству свою значимость и важность аудита информационной безопасности — помимо того, что необходимо следить за соблюдением закона, — то в перспективе у таких специалистов, вероятно, не будет возможностей для аудита.

Кому доверять?

Одна из проблем сводится к тому, что аудит информационной безопасности до сих пор пытаются проводить «по учебникам» или рекомендациям специалистов, упуская из виду или намеренно забывая, что сегодня это достаточно сложный системный процесс проверки информационной системы на соответствие определенным требованиям, на которые, в частности, могут влиять слияния и поглощения компаний и пр.

«Простота новых технологий, с одной стороны, делает их привлекательными (яркий пример — беспроводные технологии), с другой — требует постоянного контроля окружения, сканирования на предмет посторонних подключений. Поэтому новые технологии, изменения в информационной структуре, подключения новых филиалов — все это существенные основания для внешнего, незашоренного взгляда на ИТ-инфраструктуру», — убежден Гребенюк.

Пару лет назад директор центра информационной безопасности компании «Инфосистемы Джет» Илья Трифаленков утверждал, что наступает время высокоуровневого аудита систем, методов и средств безопасности и построение моделей оценки рисков: «Следует ожидать все большего слияния процессов аудита и сопровождения системы, то есть аудита на постоянной основе как постоянно оказываемой услуги. Но для подобных изменений необходимо, чтобы руководство предприятий понимало важность анализа изменений. Высокоуровневый аудит становится командным видом спорта, в основе которого — удачно построенные взаимоотношения между заказчиком и исполнителем услуги. Только силами внешних консультантов эту проблему уже не решить».

Только силами внешних консультантов эту проблему уже не решить».

Уместен вопрос: кто из игроков рынка информационной безопасности может справиться с задачей подобного высокоуровневого аудита информационной безопасности? Несмотря на то, что рынок информационной безопасности сформирован и все игроки известны, в условиях дефицита квалифицированных специалистов по-прежнему остается вопрос, кого следует приглашать для решения подобных задач, а от чьих услуг стоит отказаться.

Практика аудита информационной безопасности постоянно совершенствуется. К компетенциям аудитора предъявляются очень широкие требования — от знания основ бизнеса и его оптимизации, опыта проведения организационных преобразований до технических нюансов построения и эксплуатации информационной системы на практике. «Настоящих аудиторов не так уж и много. Критериями отбора аудиторов наряду со сертификатами должны быть опыт практической работы (не менее трех-пяти лет) и портфель успешно выполненных аудитов информационной безопасности (не менее 30—50)», — считает Петренко.

Кроме того, высокоуровневый аудит предполагает привлечение специалистов смежных областей. Как в этом случае избежать конфликта интересов? «Уже сегодня аудит на соответствие требованиям международных стандартов требует привлечения не только специалистов ИТ и информационной безопасности, но и кадровых подразделений, юристов, иногда — менеджеров высшего звена, — считает Гребенюк. — Эта услуга должна оказываться на постоянной основе. Конфликты при этом возможны, и их не избежать, поскольку работают люди, а люди, как известно, — самое труднопредсказуемое звено в любой системе безопасности. Но решение всегда можно найти. Для этого нужны взаимопонимание и добрая воля. Аудитор в данном случае только оценивает результат работ».

С ним согласен Невский, который убежден, что причина конфликтов лежит в области разделения сфер ответственности подразделений организации, недостаточной квалификации сотрудников: «Нередко аудитом информационной безопасности одновременно хотят (и считают, что могут) заниматься подразделения внутреннего аудита, информационной безопасности, экономической безопасности, информационных технологий. Причина банальна — борьба за власть и ресурсы организации, виновны в ней конкретные персоналии и недостаточно четкая формализация функций и задач подразделений».

Причина банальна — борьба за власть и ресурсы организации, виновны в ней конкретные персоналии и недостаточно четкая формализация функций и задач подразделений».

Косичкин придерживается более оптимистичной точки зрения: «Специалисты из смежных областей привлекаются на уровне консультантов и поэтому ни о каких конфликтах речи идти не может. При аудите конфликты не возникают, они скорее всплывают наружу (причем только на этапе сбора сведений) из-за разного восприятия средним руководством своей роли в бизнес-процессах компании. Избежать же подобных конфликтов можно с помощью бизнес-тренингов для руководителей отдельных направлений организации, нужно воспитывать в руководителях понимание того, что любая их деятельность важна как часть деятельности компании и направлена на достижение основной бизнес-цели — извлечение прибыли».

Аудит информационной безопасности

Аудит информационной безопасности — один из этапов построения системы защиты информации организации. Полный анализ позволяет увидеть всю картину состояния информационной безопасности на предприятии, устранить имеющиеся проблемы и слабые места системы защиты и спроектировать систему информационной безопасности организации.

Полный анализ позволяет увидеть всю картину состояния информационной безопасности на предприятии, устранить имеющиеся проблемы и слабые места системы защиты и спроектировать систему информационной безопасности организации.

Основные цели проведения комплексного аудита ИБ:

• Оценка текущего уровня защищенности ИС для принятия решения о ее модернизации

• Локализация узких мест в системе защиты ИС

• Определение соответствия системы управления информационной безопасностью задачам и целям предприятия

• Оценка соответствия и полноты выполнения требований, предъявляемых к предприятию со стороны законодательства, стандартов ИБ, нормативных документов, политики безопасности или требований

Компания ИТ Энигма Уфа предлагает следующие этапы проведения работ по аудиту информационной безопасности предприятия:

Этап I. Планирование работ

• определение рабочей группы проекта

• определение границ проведения аудита

• подготовка методики проведения аудита

Этап II. Обследование информационной системы (ИС):

Обследование информационной системы (ИС):

• проведение интервью

• инструментальное сканирование

• наблюдение

• запрос необходимой информации

• осмотр помещений

Этап III. Анализ и оценка уровня защищенности ИС:

• анализ полноты и содержания существующей организационно-распорядительной документации по защите информации

• определение уровня защищенности информационной системы

• разработка модели угроз и нарушителя информационной безопасности

• разработка полной организационно-распорядительной документации по защите информации

Этап IV. Оптимизация системы информационной безопасности:

• формирование рекомендаций по модернизации системы информационной безопасности

• формирование рекомендаций по оптимизации использования применяемых решений

• формирование рекомендаций по модернизации организационно-распорядительной документации по защите информации

Аудит информационной безопасности

Аудит инфраструктуры безопасности – это документированная независимая экспертиза информационной системы, основной целью которой является оценка уровня защищенности информационных активов предприятия.

Без правильной оценки профиля рисков и «узких» мест системы ИБ невозможно выработать эффективную стратегию защиты информации.

Компания ARinteg предоставляет своим Заказчикам услуги в области аудита инфраструктуры безопасности, основными целями которого являются:

- Объективная оценка текущего уровня защищенности;

- Оценка соответствия информационной системы Заказчика требованиям бизнеса и ведущих стандартов в области информационной безопасности (ISO/IEC 27001:20xx, СТО БР ИББС и т.д.), в том числе, анализ эффективности действующей политики безопасности и существующих технических и организационных мероприятий по обеспечению ИБ;

- Определение и оценка рисков и угроз информационной безопасности;

- Выработка рекомендаций по повышению уровня информационной безопасности,включая предложения по внедрению технических решений, мер организационного характера, а также мер по подготовке к сертификации.

СОСТАВ И ЭТАПЫ РАБОТ

1. Определение рамок аудита. Обследуемые ресурсы, виды информации, помещений и т.д. – определяются на основе указаний Заказчика.

Определение рамок аудита. Обследуемые ресурсы, виды информации, помещений и т.д. – определяются на основе указаний Заказчика.

2. Комплексное обследование внешнего периметра и внутренней ИТ- инфраструктуры компании Заказчика в регламентированных рамках. Во время обследования производятся следующие работы:

- Сбор технической и организационно — распорядительной документации, описывающей информационную систему.

- Интервью и анкетирование сотрудников Заказчика.

- Исследование настроек и выборочное или массовое тестирование аппаратных и программных компонентов информационной системы.

3. Анализ полученных данных. В результате данного анализа:

- Выявляются актуальные информационные риски.

- Оценивается соответствие системы информационной безопасности требованиям со стороны бизнеса и международных, национальных и отраслевых стандартов в области ИБ.

4. Формирование отчетности и выработка комплекса рекомендаций по устранению обнаруженных уязвимостей, повышению уровня информационной безопасности и соответствия ведущим стандартам в области ИБ.

Рекомендации могут включать:

- Предложения по использованию технических и организационных мер обеспечения ИБ;

- Оценку ожидаемого эффекта от принятия предложенных мер;

- Ориентировочный бюджет реализации рекомендованных мероприятий;

- Предложения по подготовке к сертификации на соответствие актуальным стандартам в области ИБ.

При необходимости специалисты ARinteg разрабатывают рекомендации, адресованные разным уровням менеджмента Заказчика (его высшему, среднему и низшему звену).

Результаты аудита информационной безопасности:

- Получение детальных данных и повышение информированности о существующих рисках и уязвимостях системы информационной безопасности;

- Выработка первоочередных, среднесрочных и долгосрочных мер по снижению актуальных информационных рисков;

- Определение направлений развития системы информационной безопасности;

- Формирование плана подготовки к получению необходимых сертификатов в области информационной безопасности;

- Обоснование и повышение прозрачности затрат на информационную безопасность;

- Ознакомление специалистов Заказчика с передовыми методиками качественной и количественной оценки уровня защищенности и информационных рисков.

РЕГУЛЯРНОСТЬ ПРОВЕДЕНИЯ

Аудит инфраструктуры информационной безопасности следует проводить не реже, чем раз в год, и даже чаще – в случаях, когда информация о состоянии защищенности информационной системы теряет свою актуальность (например, при значительных изменениях структуры и бизнес-процессов организации, появлении новых требований регуляторов и т.д.).

ГАРАНТИЯ КАЧЕСТВА ВЫПОЛНЕННОГО ПРОЕКТА

Наличие всех необходимых компетенций и богатый опыт проведения аудита на соответствие требованиям ведущих стандартов ISO 2700x, PCI DSS, CobiT, СТО БР ИББС и др. позволяют экспертам ARinteg выполнять подобные проекты быстро и с высоким качеством.

Все работы производятся специалистами, прошедшими обучение (сертификацию) по соответствующим стандартам информационной безопасности, а также имеющими богатый практический опыт.

6. Менеджмент программы аудита информационной безопасности / КонсультантПлюс

6.1. Программа аудита ИБ включает деятельность, необходимую для планирования и организации определенного количества аудитов ИБ, их контроля, анализа и совершенствования, а также обеспечения их ресурсами, необходимыми для эффективного и результативного проведения аудитов ИБ в заданные сроки.

Программа аудита ИБ разрабатывается организацией БС РФ. В общем случае могут быть разработаны несколько программ аудита ИБ.

Рекомендованная последовательность процессов менеджмента программы аудита ИБ представлена на рисунке 1.———————————

Последовательность процессов менеджмента программ аудита гармонизирована с моделью менеджмента ИБ, определеннойразделом 5СТО БР ИББС-1.0 и положениями международного стандарта [1].

6.2. Руководство организации БС РФ должно распределять полномочия и ответственность за управление программой аудита ИБ.

Ответственные за управление программой аудита ИБ лица должны иметь представление о принципах аудита ИБ, компетентности аудиторов, содержании этапов аудита ИБ, а также обладать знаниями по обеспечению ИБ.

Ответственные за управление программой аудита ИБ лица должны:

— разрабатывать, внедрять, контролировать, анализировать и совершенствовать программу аудита ИБ;

— определять потребность программы аудита ИБ в ресурсах;

— способствовать принятию решений об обеспечении программы аудита ИБ необходимыми ресурсами.

6.3. Разработка программы аудита ИБ должна включать в себя определение целей, объема программы, а также необходимых финансовых, информационных и людских ресурсов для ее реализации.

Рисунок 1. Последовательность процессов менеджмента программы аудита ИБ

/────────────────────────\

│Распределение полномочий│

│ по программе аудита ИБ │

\───────────┬────────────/

│

\/

┌────────────────────────┐

│ Разработка программы │<─────────────┐

│ аудита ИБ │ │

└───────────┬────────────┘ │

│ │

\/ │

┌────────────────────────┐ ┌────────┴──────────┐

│ Внедрение программы │ │ Совершенствование │

│аудита ИБ и деятельность│ │программы аудита ИБ│

│по проведению аудита ИБ │ └───────────────────┘

└───────────┬────────────┘ /\

│ │

\/ │

┌────────────────────────┐ │

│ Контроль и анализ │ │

│ программы аудита ИБ │ │

└───────────┬────────────┘ │

│ │

└───────────────────────────┘

Целью программы аудита ИБ является оценка соответствия ИБ организации БС РФ критериям аудита и содействие в повышении при необходимости уровня ИБ организации БС РФ.

На объем программы аудита ИБ влияют размер и сложность структуры организации БС РФ, область каждого аудита ИБ и частота проводимых аудитов ИБ.

6.4. Внедрение программы аудита ИБ должно включать в себя:

— доведение программы аудита ИБ до участвующих в ее реализации сторон;

— планирование аудитов ИБ;

— определение привлекаемых аудиторских организаций и предоставляемых ресурсов для проведения аудитов ИБ;

— проведение аудитов ИБ в соответствии с программой аудита ИБ;

— анализ и утверждение отчетов по результатам аудитов ИБ;

— определение действий по результатам аудитов ИБ.

6.5. В организации БС РФ должны проводиться контроль внедрения программы аудита ИБ, анализ достижения целей программы аудита ИБ и определение возможностей для ее совершенствования. О результатах анализа должно информироваться руководство организации БС РФ.

Контроль и анализ программы аудита ИБ должны включать в себя:

— проверку возможностей аудиторских групп, служб или лиц по реализации аудита ИБ. Подтверждением возможности по реализации аудита могут являться информация об образовании и опыте работы членов аудиторской группы, сертификаты, подтверждающие квалификацию членов аудиторской группы;

Подтверждением возможности по реализации аудита могут являться информация об образовании и опыте работы членов аудиторской группы, сертификаты, подтверждающие квалификацию членов аудиторской группы;

— анализ достижения целей аудита ИБ и программы аудита ИБ в целом;

— анализ отчетов и заключений по результатам аудита ИБ.

6.6. Совершенствование программы аудита ИБ состоит в определении корректирующих и превентивных действий по совершенствованию программы аудита ИБ, включающих в себя пересмотр и корректировку сроков проведения аудитов ИБ и необходимых ресурсов, улучшение методов подготовки свидетельств аудита ИБ.

Аудит информационной безопасности. SCAP ликбез / Хабр

В статье:

> показана роль требований к защищенности в процессе аудита;

> описан SCAP подход к формализации требований;

> рассмотрены три сканера безопасности;

> поверхностно разобрана логика работы сканеров, поддерживающих SCAP;

> представлены вид результатов аудита и возможности по исправлению недостатков.

Материал развивает тему аудита информационной безопасности и составляет часть цикла статей.

Время для чтения — 10 минут.

Цикл статей об автоматизации аудита безопасности.1. Автоматизация аудита информационной безопасности или SCAP ликбез.

2. Автоматизация аудита информационной безопасности: XCCDF и OVAL.

3. OpenSCAP. Настройка и использование. Ожидается.

Введение

Информационно-вычислительная система — совокупность данных (или баз данных), систем управления базами данных и прикладных программ, функционирующих на вычислительных средствах как единое целое для решения определённых задач [ГОСТ Р 53622-2009].

Далее понятие информационная система употребляется тождественно терминам: информационно-вычислительная система, операционная система, база данных, сетевое устройство и т.д.

Стандарты, приказы, рекомендации определяют требования к информационным системам. Требования к безопасной конфигурации, управлению уязвимостями и обновлениями встречаются в лучших практиках от CIS (Center for Internet Security), стандарте PCI DSS, приказах ФСТЭК и других документах.

Для проверки того, насколько информационная система соответствует требованиям, выполняют аудит информационной безопасности.

Информационная система — сложный и динамичный объект. Поэтому полный, да еще и периодический, аудит безопасности админ видит в кошмарах. Например рекомендации CIS по безопасной настройке Windows 10 включают сотни пунктов на тысяче листах в бумаге.

Выход один — автоматизация. Методику автоматизации аудита, де-факто — стандарт, разработал NIST.

Статья иллюстрирует процесс аудита информационной безопасности с учетом этого стандарта.

Структурная схема процесса автоматизированного аудита безопасности информационных систем с использованием SCAP

Требования

Регуляторы, исследователи, руководители определяют в законах, рекомендациях и политиках высокоуровневые бумажные требования к информационным системам.

Например PCI DSS определяет требования к безопасной конфигурации систем и управлению уязвимостями.

Управление конфигурациями и уязвимостями — элемент системы управления информационной безопасностью. Этот элемент включает обязательную периодическую проверку того, насколько конфигурации систем остаются неизменными, а новые уязвимости закрываются патчами.

CIS в последних рекомендациях указывает на необходимость выполнения следующих четырех пунктов:

- периодическая проверка конфигураций безопасности;

- учет одобренных исключений в конфигурациях;

- предупреждения о несанкционированных изменениях конфигураций;

- периодическое выявление уязвимостей.

Выполнение указанных требований предполагает автоматизацию. Проблема автоматизации аудита — высокоуровневое неформализованное описание требований. Для автоматизации требования должны быть выражены на языке, который понятен машине. Решение предложил NIST и в 2009 году разработал спецификацию SCAP.

SCAP

SCAP (Security Content Automation Protocol)

— спецификация, которая определяет три процесса: поиск и исправление уязвимостей, автоматическую настройку конфигураций, а также оценку уровня безопасности.

SCAP включает четыре языка: XCCDF, OVAL, OCIL, ARF; четыре схемы идентификации: CCE, CPE, SWID, CVE и две метрики: CVSS, CCSS.

Основные компоненты SCAP — языки XCCDF и OVAL. XCCDF и OVAL детально рассмотрены во второй статье цикла.

XCCDF (Extensible Configuration Checklist Description Format) — язык, который описывает контрольные списки настроек безопасности и связывает другие компоненты SCAP.

OVAL (Open Vulnerability and Assessment Language) — декларативный язык логических утверждений. OVAL описывает уязвимости и необходимое состояние конфигурации информационной системы.

XCCDF содержит наборы требований к информационным системам, а OVAL — инструкции для интерпретатора, которые эти требования формализуют. Интерпретатор — специальный сканер, который понимает язык SCAP.

Требования, которые преобразовали в инструкции для интерпретатора, называют SCAP-контентом.

Начальник отдела или администратор безопасности видит бумажные требования и задается вопросом «Где брать SCAP-контент?».

- SCAP-контент можно создавать самому, что трудоемко и требует понимания спецификаций. Жизнь упрощает SCAP-редактор с открытым исходным кодом и графическим интерфейсом.

- Можно пользоваться открытыми ресурсами. Например база уязвимостей ФСТЭК, требования USGCB или репозиторий MITRE.

- Покупать. Некоторые производители в комплекте со сканером предлагают подписку на базы.

Интерпретаторы

Формализованные требования в виде SCAP-контента являются входными данными так называемых интерпретаторов или сканеров. Сканеров существует великое множество. Раньше MITRE вел учет «авторизованных» организаций, выпускаемых ими

продуктов и репозиториев OVAL. Теперь этим занимается CIS. Я не нашел на их сайте такой-же перечень.

Рассмотрим некоторые бесплатные интерпретаторы: OVALdi, OpenSCAP и ScanOVAL.

OVALdi

В OVALdi заложены две функции — демонстрация оценки и проверка синтаксиса OVAL-документов. Тем не менее возможно использование для проведения аудита. Есть версии как для Windows, так и для Linux. Распространяется по BSD лицензии.

Есть версии как для Windows, так и для Linux. Распространяется по BSD лицензии.

Управление OVALdi возможно только из командной строки и только локально.

Для запуска сканирования нужно ввести команду с правами администратора:

ovaldi.exe -m -o "definitions.xml"

где m — не проверять целостность OVAL-документа, o — путь к OVAL-документу.

OpenSCAP

Проект компании Red Hat. OpenSCAP представлен множеством продуктов, среди которых OpenSCAP Base — сканер с CLI интерфейсом и открытым исходным кодом и SCAP Workbench — сканер с GUI интерфейсом.

Интерфейс SCAP Workbench

Несмотря на то, что средства OpenSCAP подходят для Windows, бОльшие возможности представлены для unix-подобных систем, т.к. изначально проект направлен только на их оценку.

Интерпретатор запускается командой в терминале:

oscap oval eval "D:\definitions.xml" --report "D:\results.html",

после чего будет выполнена проверка системы по инструкциям в OVAL-документе D:\definitions. с сохранением результатов в файл  xml

xmlD:\results.html.

SvanOVAL

Средство, разработанное для ФСТЭК одной российской компанией. Средство бесплатное и подходит как для Windows, так и для Linux (Astra).

Интерфейс ScanOVAL

Главный недостаток состоит в следующем. Возможности средства ограничены проверкой только на уязвимости из БДУ ФСТЭК. При этом проверяется цифровая подпись OVAL-документа. Несмотря на недостатки, ScanOVAL — большой шаг ФСТЭК к небумажной безопасности.

SCAP-логика

Для упрощения многие нюансы не учтены, что принципов SCAP, в целом, не нарушает, но позволяет лучше понять сам подход. Детально SCAP-логика представлена

тут.

Схема базовой логики SCAP

XCCDF-документ содержит профили, один из которых можно выбрать для проверки, например — поиск уязвимостей в Windows 10 или соответствие каким-то конкретным требованиям. Фактически профили содержат контрольные списки, которые должны быть проверены для определения того, соответствует ли система этому профилю.

Контрольные списки содержат описательную информацию — вербальные требования, рекомендации по устранению несоответствий, метрики оценки и т.д. Все это используется для вывода пояснений к результатам проверки.

Но главное, что содержит каждый элемент контрольного списка — это ссылка на конкретное определение в связанном OVAL-документе. После обработки OVAL-определения интерпретатор возвращает результат булева типа (true или false), на основе которого делается вывод о выполнении требования из контрольного списка.

В OVAL-документе определения формируют логическую связку из тестов, которые должны быть пройдены. Каждый тест с помощью логических операторов связывает объекты и состояния.

Тесты, объекты и состояния бывают различных типов, которых достаточно много. Именно их многообразие определяет широкие возможности спецификации SCAP.

Например для Windows, в числе прочих, существует тип group_sid (group_sid_test, group_sid_object и group_sid_state), который позволяет по SID идентификатору оценить пользователей и подгруппы. А тип

А тип dpkginfo для Linux позволяет проверить информацию о заданном DPKG пакете. Тип textfilecontent не зависит от системы и обеспечивает проверку содержимого текстового файла, например файла конфигураций.

Состояние в OVAL-документе задает требуемое значение параметра, который характеризует какой-то объект.

Интерпретатор при обработке теста, определяет значение параметра, характеризующее текущее состояние объекта и, в соответствии с указанной в тесте логикой, сравнивает его с заданным значением. На основе этого формируется результат теста булева типа.

В определении результаты каждого связанного теста также сравниваются в соответствии с заданной логикой, в результате чего вычисляется финальный результат, который характеризует выполнение конкретного требования из контрольного списка.

Например, если существует требование обеспечить неизменность исполняемых файлов, то при его переводе в SCAP-контент в качестве объекта будет задан конкретный исполняемый файл, который определяется полным именем: .. Состояние будет задано требуемым значением хеш-суммы:  ../example.exe

../example.exeD41...27E. Тест будет определять операцию сравнения: equal — равенство. При этом интерпретатор вычислит хеш-сумму файла .../example.exe и сравнит ее с заданной D41...27E. В случае их совпадения — вернет положительный результат.

Результаты

Согласно спецификации SCAP результаты аудита представляюстя в формате ARF (Asset Reporting Format).

Отчет в формате ARF содержится в XML-документе и включает описания профилей, требований из контрольных списков и итоговые результаты по каждому пункту из контрольного списка.

Как правило, результаты сканирования преобразуются к удобочитаемому виду.

Пример результатов проверки Windows 10 на наличие уязвимостей с помощью интерпретатора OVALdi

Исправление

Возможности протокола SCAP предполагают автоматическое исправление найденных несоответствий и устранение уязвимостей (функционал должен поддерживаться системой автоматизированного аудита).

Такой вариант кажется неплохим, но автоматические исправления могут нарушить работоспособность системы, поэтому использовать эти возможности нужно вдумчиво.

Наиболее распространен вариант, когда результаты проверки представлены перечнем невыполненных требований и текстовым описание действий, которые нужно выполнить для исправления. Например как в бесплатной версии CIS-CAT.

Пример результатов интерпретатора CIS-CAT Lite с рекомендациями по устранению

Заключение

Автоматизация аудита — важнейшая задача информационной безопасности, ее актуальность обусловлена количеством, сложностью и динамичностью систем, которые должны соответствовать определенным требованиям.

SCAP предоставляет гибкую и многогранную методологию автоматизации, которая, однако, имеет недостатки:

- сложность перевода высокоуровневых вербальных требований в формализованный SCAP-контент;

- сложность создания интерпретаторов, позволяющих использовать весь потенциал спецификации SCAP.

С другой стороны, с точки зрения конечного пользователя, средства SCAP это простой и эффективный инструмент, который позволяет сократить временные затраты и повысить уровень безопасности администрируемой инфраструктуры.

Что такое аудит кибербезопасности и почему он важен?

Что такое аудит кибербезопасности?

Аудиты кибербезопасности предназначены для оценки соответствия. По данным SecurityScorecard, агентства, проводящие аудит кибербезопасности, «смогут оценить, есть ли у них надлежащие механизмы безопасности, а также убедиться, что они соблюдают соответствующие правила».

Организации, проводящие аудиты кибербезопасности, могут затем использовать «проактивный подход при разработке политик кибербезопасности, что приведет к более динамичному управлению угрозами», — отмечает компания.

Согласно SecurityScorecard, аудиты кибербезопасности проводятся сторонними поставщиками для устранения любых конфликтов интересов. Однако «ими также может управлять внутренняя команда, если они действуют независимо от своей головной организации».

Вселенная аудита кибербезопасности «включает все наборы средств контроля, методы управления, а также положения о корпоративном управлении, рисках и соответствии (GRC), действующие на уровне предприятия. В некоторых случаях расширенная область аудита может включать третьих лиц, связанных контрактом, содержащим права аудита », — говорится в заявлении ISACA, занимающегося управлением и сертификацией ИТ.

«С увеличением числа киберугроз становится критически важным, чтобы план аудита в каждой организации включал кибербезопасность», — отмечает ISACA. «В результате от аудиторов все чаще требуется проводить аудит процессов, политик и инструментов кибербезопасности, чтобы гарантировать, что на их предприятии есть соответствующие средства контроля. Уязвимости в кибербезопасности могут представлять серьезный риск для всей организации, что делает потребность в ИТ-аудиторах, хорошо разбирающихся в аудите кибербезопасности, больше, чем когда-либо.”

СВЯЗАННЫЙ: Как агентства могут лучше всего справляться с угрозами кибербезопасности цепочки поставок ИТ?

Лучшие практики аудита кибербезопасности

Есть несколько передовых методов, которые агентства должны использовать до и во время аудита кибербезопасности, особенно если он проводится доверенной третьей стороной.

SecurityScorecard подробно описывает некоторые из них на своем веб-сайте. Один из них — пересмотреть политику безопасности агентства. «Перед началом аудита обязательно ознакомьтесь с этой политикой в отношении конфиденциальности, целостности и доступности данных», — отмечает компания.

Согласно SecurityScorecard, наличие надежных политик информационной безопасности помогает аудиторам «классифицировать данные и определять, какие уровни безопасности необходимы для их защиты».

Еще одна передовая практика — централизовать политики кибербезопасности и соответствия в едином списке или документе, который помогает аудиторам получить более полное представление о методах обеспечения ИТ-безопасности агентства. Это облегчает аудитору выявление пробелов. Политики, которые рекомендует включить SecurityScorecard, относятся к управлению доступом к сети, аварийному восстановлению и обеспечению непрерывности бизнеса, удаленной работе и допустимому использованию.

Агентства также должны подробно описать свою сетевую структуру, рекомендует SecurityScorecard. «Одна из целей аудита кибербезопасности — помочь выявить потенциальные бреши в безопасности корпоративных сетей. Предоставление аудитору сетевой схемы помогает ему получить полное представление о вашей ИТ-инфраструктуре, ускоряя процесс оценки », — отмечает компания. «Чтобы создать сетевую диаграмму, разложите свои сетевые активы и подробно опишите, как каждый из них работает вместе. При взгляде на вашу сеть сверху вниз аудиторы могут легче выявлять потенциальные слабые места и преимущества.”

«Одна из целей аудита кибербезопасности — помочь выявить потенциальные бреши в безопасности корпоративных сетей. Предоставление аудитору сетевой схемы помогает ему получить полное представление о вашей ИТ-инфраструктуре, ускоряя процесс оценки », — отмечает компания. «Чтобы создать сетевую диаграмму, разложите свои сетевые активы и подробно опишите, как каждый из них работает вместе. При взгляде на вашу сеть сверху вниз аудиторы могут легче выявлять потенциальные слабые места и преимущества.”

Руководители отдела ИТ и кибербезопасности в агентстве также должны проверить соответствующие стандарты и требования соответствия до начала аудита. Этим следует поделиться с аудиторской группой, что позволит им согласовать аудит с потребностями агентства.

Наконец, SecurityScorecard рекомендует агентствам составить список сотрудников службы безопасности и их обязанностей в агентстве. «Интервью с сотрудниками — важная часть аудита кибербезопасности. Аудиторы часто проводят собеседования с различными сотрудниками службы безопасности, чтобы лучше понять архитектуру безопасности организации », — говорится в сообщении компании.

Агентства могут упростить этот процесс, предоставив группе аудиторов список сотрудников по ИТ-безопасности.

ПОГРУЗИТЕСЬ ГЛУБЖЕ: Следуйте этим советам, чтобы улучшить план реагирования на инциденты в вашем агентстве.

Как часто агентства должны проверять свою кибербезопасность?

Как отмечает компания BitSight, занимающаяся рейтингом кибербезопасности, аудит кибербезопасности является более формальным, чем оценка, и предназначен «действовать как« контрольный список », который проверяет политики, которые, по заявлению группы по кибербезопасности, действительно существуют, и что существуют механизмы контроля для обеспечить их соблюдение.”

«Кроме того, то, что считается аудитом кибербезопасности, показывает только моментальный снимок состояния вашей сети», — отмечает BitSight. «Хотя аудит может дать подробный анализ вашего кибер-здоровья в определенный момент времени, он не дает никакой информации о текущем кибер-менеджменте».

Эксперты по безопасности рекомендуют проводить аудиты кибербезопасности не реже одного раза в год. «Уязвимости программного обеспечения обнаруживаются ежедневно», — пишет в TechTarget независимый консультант по ИТ-безопасности Кэрол Феннелли.«Ежегодная оценка безопасности объективной третьей стороной необходима для обеспечения соблюдения правил безопасности».

Другие эксперты рекомендуют проводить аудиты чаще, но широкий спектр факторов может повлиять на то, как часто агентство должно проверять свою кибербезопасность, включая бюджет, были ли в последнее время внесены существенные изменения в систему или программное обеспечение и насколько строгими являются стандарты соответствия.

БОЛЬШЕ ОТ FEDTECH: Как агентства могут защищаться от внутренних угроз?

Советы по аудиту кибербезопасности

ISACA рекомендует, чтобы аудиты кибербезопасности определяли предмет и цель аудита до начала аудита.Организация заявляет, что границы и ограничения, которые следует учитывать при аудите кибербезопасности, включают в себя сферу контроля предприятия или частной сферы, а также то, следует ли рассматривать использование неагентских устройств и приложений. Еще один элемент, который может ограничить объем аудита, заключается в том, будет ли аудит сосредоточен на внутренней ИТ-инфраструктуре или внешней инфраструктуре.

Еще один элемент, который может ограничить объем аудита, заключается в том, будет ли аудит сосредоточен на внутренней ИТ-инфраструктуре или внешней инфраструктуре.

«Как правило, использование ИТ выходит за рамки внутренней сети организации, например, в поездках, домашних настройках или внедрении облака», — отмечает ISACA.«Хотя это может создать дополнительный риск кибербезопасности, это стало обычной практикой на большинстве предприятий». Это особенно верно, когда так много федеральных служащих продолжают работать из дома.

С точки зрения аудитора, ISACA утверждает, что «желательно принять подход, основанный на оценке риска, и соответствующим образом определить цели». Кроме того, в ISACA говорится, что «цели аудита должны быть ограничены разумным объемом, а также должны соответствовать целям кибербезопасности и защиты, определенным предприятием.”

Чем занимается аудитор информационной безопасности?

Что такое аудитор информационной безопасности?

Аудитор информационной безопасности — это тот, кто следит за безопасностью и эффективностью компьютерных систем и их компонентов безопасности. Аудитор безопасности в основном занимается компьютерными системами, которые могут быть устаревшими и подвергаться риску хакерской атаки. После проведения аудита безопасности аудитор выпустит подробный отчет с описанием эффективности системы, объяснением любых проблем безопасности и предложением изменений и улучшений.

Аудитор безопасности в основном занимается компьютерными системами, которые могут быть устаревшими и подвергаться риску хакерской атаки. После проведения аудита безопасности аудитор выпустит подробный отчет с описанием эффективности системы, объяснением любых проблем безопасности и предложением изменений и улучшений.

По мере того, как системы информационной безопасности становятся все более и более сложными, а угрозы кибербезопасности продолжают расти, роль аудиторов информационной безопасности будет продолжать расти.

Чем занимается аудитор информационной безопасности?

Большинство предприятий хранят большую часть своих записей в цифровых базах данных, защищая их с помощью брандмауэров, шифрования и других мер безопасности. Периодически эти базы данных необходимо тестировать, чтобы убедиться, что они соответствуют последним стандартам и практикам.Именно здесь на помощь приходят аудиторы информационной безопасности, которые работают над тем, чтобы компания или правительственное учреждение были защищены от криминальных и террористических кибератак.

Аудиторы информационной безопасности будут работать с компанией, чтобы предоставить им аудит их систем безопасности. Это очень специфический и аналитический процесс, в котором аудитор просматривает бесконечные отчеты, выявляя очевидные проблемы, а также выявляя потенциальные проблемы. Для более крупных организаций аудит может быть развернут на уровне отделов, в то время как меньшие организации могут быть проверены сразу.Обычно это определяется аудитором, который может оценить общую структуру систем организации.

После завершения аудитор информационной безопасности интерпретирует полученные данные и выпускает подробный отчет, в котором указывается, эффективно ли работает система. Эта информация предоставляется руководству компании и описывает все необходимые изменения, которые необходимо внести, чтобы улучшить целостность системы. Если предлагается модернизация, часть работы аудитора состоит в том, чтобы провести анализ затрат и выгод, чтобы показать, насколько апгрейд будет иметь ценность.

Аудиторы информационной безопасности могут также тестировать политики, выдвинутые компанией, чтобы определить, связаны ли с ними риски, а также могут проводить собеседования с сотрудниками, чтобы узнать о любых рисках безопасности или других сложностях в компании.

Аудиторы информационной безопасности также известны как:

Аудитор безопасности

Аудитор кода безопасности

Аудитор ИТ-безопасности

Сотрудник по безопасности информационных систем

Что такое аудит ИТ-безопасности?

Аудит ИТ-безопасности: обзорПочему аудит так важен для безопасности вашего бизнеса?

Узнайте все, что вам нужно, от экспертов Cheeky Munkey.

Аудит безопасности ИТ предполагает, что ИТ-специалист исследует существующую ИТ-инфраструктуру организации, чтобы определить силу ее текущих мер безопасности и выявить любые потенциальные уязвимости.

Используя специальные инструменты для сбора данных из различных систем, которые использует бизнес для выполнения своих повседневных цифровых задач, кто бы ни проводил аудит, в заключение будет составлен подробный отчет, охватывающий аспекты, в которых инфраструктура сильна и, возможно, более уязвима.

За этим следует ряд рекомендаций по укреплению механизмов сетевой безопасности бизнеса с определенными задачами, которые должны быть выполнены в краткосрочной, среднесрочной и долгосрочной перспективе.

Зачем нужен аудит ИТ-безопасности?

В принципе, аудит ИТ-безопасности необходим для обеспечения того, чтобы ваша киберзащита была максимально актуальной, чтобы эффективно реагировать на угрозы, исходящие от хакеров и других подобных преступников, которые манипулируют ИТ-системами в своих целях.

Если защита ИТ-системы окажется недостаточной по сравнению с передовыми подходами, используемыми хакерами, тогда все, над чем работал ваш бизнес, может оказаться под угрозой. Всего лишь одна уязвимость может привести к краже не только ваших банковских реквизитов и, как следствие, денежных средств, но и ваших личных данных, о которых вы не хотели бы обнародовать.

В частности, малые предприятия являются заманчивой целью для киберпреступников, поскольку считается, что, несмотря на то, что они имеют значительные денежные резервы из-за того, что они являются коммерческой организацией, они вряд ли будут иметь значительную команду или уровень ресурсов, предназначенных исключительно для защиты ИТ. Из-за того, что их внимание было отвлечено в другое место, злоумышленник может заниматься своими делами, не будучи обнаруженным, в то время как более крупная компания с большей численностью персонала сможет быстро обнаружить, что что-то не так.

Из-за того, что их внимание было отвлечено в другое место, злоумышленник может заниматься своими делами, не будучи обнаруженным, в то время как более крупная компания с большей численностью персонала сможет быстро обнаружить, что что-то не так.

Как часто требуется аудит ИТ-безопасности?

Поскольку технологии постоянно развиваются, а программное обеспечение постоянно обновляется, стоит вкладывать средства в ежегодный аудит. Нехорошо ждать, пока вы подумаете, что на вас напали, чтобы получить профессиональную помощь, поскольку к тому времени уже может быть нанесен непоправимый ущерб.

Также может быть целесообразно заказать аудит, если вы недавно подвергали серьезную корректировку вашего ИТ-оборудования или инфраструктуры или интегрировали совершенно новую систему в свою сеть. Каким бы маловероятным это ни было, изменение такого масштаба могло иметь непредвиденные последствия, которые, хотя и не были заметны, оказали серьезное внутреннее воздействие, которое требует решения.

Что делать после завершения аудита ИТ-безопасности?

После проведения аудита и предоставления последующих рекомендаций ваш следующий шаг должен определяться тем, что содержится в этом пакете рекомендаций.Если для вашей организации существуют серьезные и надвигающиеся угрозы, то — если позволяет бюджет — реализация мер по решению этих проблем должна иметь первостепенное значение.

Следует иметь в виду, что иногда стоимость исправления вашей защиты может на самом деле быть больше, чем уровень риска, которому вы подвергаетесь. Это не означает, что вы не должны быть готовы вносить необходимые изменения, если они кажутся дорогостоящими, но если, например, вы обнаружите, что у многих других компаний были аналогичные проблемы с определенной частью технологии, вам может быть лучше поискать для альтернативы, которая может предоставить вам лучший пользовательский опыт.

Если вы чувствуете, что ваши системы ИТ-безопасности нуждаются в экспертной оценке, свяжитесь с нашей командой сегодня, чтобы обсудить ваши варианты и то, как мы можем помочь обеспечить безопасность, надежность и актуальность вашего бизнеса со всеми новейшими устройствами. и программное обеспечение.

и программное обеспечение.

Как проводить аудит {Контрольный список}

Аудит сетевой безопасности дает организациям полный анализ их систем безопасности.Эти аудиты позволяют компаниям проактивно устранять неисправности, защищать конфиденциальные данные и разрабатывать более надежный план ИТ-безопасности.

Из этой статьи вы узнаете все, что вам нужно знать об аудите сетевой безопасности . Вы также найдете контрольный список аудита сетевой безопасности, который поможет вам изучить ваши методы и меры безопасности.

Что такое аудит сетевой безопасности?

Аудит сетевой безопасности — это техническая оценка сети компании. Аудит проверяет политики, приложения и операционные системы на наличие ошибок и рисков безопасности.

Сетевой аудит — это систематический процесс, в ходе которого ИТ-специалист анализирует пять аспектов сети:

- Сетевая безопасность.

- Реализация управления.

- Доступность сети.

- Практика управления.

- Общая производительность.

Если аудит обнаруживает какие-либо проблемы, компания устраняет их до того, как злоумышленник сможет воспользоваться уязвимостью.

Аудит сетевой безопасности может быть ручным или автоматическим .Автоматический аудит обычно основан на программном обеспечении компьютеризированного аудита (CAAT) для анализа системы.

Еще один общий термин для аудита сетевой безопасности — это аудит информационной безопасности .

Преимущества аудита сетевой безопасности

Преимущества аудита безопасности сети:

- Определите потенциальные угрозы для вашей системы.

- Обеспечьте защиту ценных данных.

- Найдите проблемы с оборудованием.

- Улучшение слабых политик и практик компании.

- Найдите проблемы с сетью.

Помимо преимуществ безопасности, аудит также помогает принимать обоснованные бизнес-решения. Регулярные проверки позволяют находить лучшие варианты программного обеспечения и определять возможности экономии.

Что должен включать отчет об аудите сетевой безопасности?

Типичный аудит сетевой безопасности включает:

- Углубленный анализ мер безопасности.

- Оценка рисков (процессы, приложения и функции).

- Обзор всех политик и процедур.

- Проверка средств контроля и технологий защиты активов.

- Обзор конфигурации межсетевого экрана (топология, анализ базы правил, процессы и процедуры управления).

Аудиты сетевой безопасности проверяют как статические, так и связанные с действиями данные. Статические тесты данных фокусируются на политиках, системах и правилах паролей. Тесты данных, связанные с активностью, более динамичны и касаются доступа к данным, передаваемых файлов и активности пользователей в системе.

Контрольный список аудита сетевой безопасности

Проведите аудит на внутреннем уровне или наймите третью сторону для оценки состояния безопасности системы. Если вы выберете внутреннее тестирование, приведенный ниже контрольный список аудита сетевой безопасности поможет вам начать работу.

Этот контрольный список можно редактировать, поэтому пропустите шаги, которые не применимы к вашей организации.

1. Определите объем аудита

Определите все устройства в вашей сети, а также операционные системы, которые они используют.Для большинства организаций аудит должен учитывать как управляемые, так и неуправляемые устройства:

- Управляемые устройства — это компьютеры, принадлежащие самой организации.

- Неуправляемые устройства принадлежат посетителям или являются частью политик BYOD (принесите собственное устройство).

Узнав конечные точки, определите периметр безопасности. Периметр защищает от нежелательного программного обеспечения, поэтому предоставьте инструкции о том, что классифицируется как опасное программное обеспечение. Не забудьте учесть все уровни доступа: проводные, беспроводные и VPN-подключения.

Не забудьте учесть все уровни доступа: проводные, беспроводные и VPN-подключения.

2. Определение угроз

Составьте список потенциальных угроз периметру безопасности. Вам необходимо учитывать следующие распространенные киберугрозы:

- Вредоносное ПО (черви, троянские программы, шпионское ПО и программы-вымогатели).

- Разоблачение сотрудников (фишинговые атаки и другие виды мошенничества).

- Внутренние вредоносные атаки (неправомерное использование конфиденциальной информации).

- DDoS-атаки (распределенный отказ в обслуживании).

- Атаки на BYOD и IoT-устройства.

- Физические нарушения.

Когда вы знаете, что пытаетесь предотвратить, становится легче оценить устойчивость системы.

3. Просмотр и изменение внутренней политики

Проверить внутренние протоколы на систематические ошибки. Вот основные политики, которые обычно использует компания для защиты своей сети:

- Политика допустимого использования.

- Политика сетевой безопасности.

- Политика доступа в Интернет.

- Политика удаленного доступа.

- Политика BYOD.

- Политика шифрования.

- Политика конфиденциальности.

- Политика электронной почты и связи.

Удалите все обнаруженные вами проблемы, посмотрите, есть ли возможности для улучшения, и подумайте о добавлении новых политик, если некоторые из них отсутствуют.

4. Пересмотрите свои стратегии паролей

Оцените стратегию паролей вашей компании. Вот несколько идей по усилению политики паролей:

5. Обеспечение безопасности конфиденциальных данных

Определите все конфиденциальные данные в вашей экосистеме.Эти данные являются основной целью для злоумышленников, поэтому подумайте, как вы должны защитить эту информацию. Вот несколько полезных практик:

- Максимально ограничьте доступ к конфиденциальным данным. Чем меньше пул доступа (как с точки зрения пользователей, так и с точки зрения методов доступа), тем проще защитить данные.

- Придерживайтесь концепции минимальных привилегий. Разрешить доступ к конфиденциальным данным только тем лицам, которым эти данные необходимы для выполнения своих задач.

- Разрешить доступ только для чтения, где это возможно, и предоставить полный контроль только администраторам.

- Рассмотрите возможность хранения конфиденциальных данных в отдельном хранилище. Такая настройка допускает дополнительные меры безопасности, такие как отдельный журнал доступа или процессы управления паролями.

- Не храните конфиденциальные данные на ноутбуках.

6. Осмотрите серверы

Большая часть ценных данных вашей компании хранится на ваших серверах. Убедитесь, что все сетевые конфигурации настроены правильно, проверив следующее:

- Назначение статических адресов.

- DNS-серверов.

- WINS-серверов.

- Переплет заказов.

- Услуги в DMZ, управление 00B или резервные сети.

Составьте список серверов, в котором подробно описаны все серверы в вашей сети. Включите имена, цели, IP-адреса, даты обслуживания, сервисные теги, расположение стоек или хосты по умолчанию, а также операционные системы. Эта информация помогает быстро найти нужный сервер в случае возникновения чрезвычайной ситуации.

Включите имена, цели, IP-адреса, даты обслуживания, сервисные теги, расположение стоек или хосты по умолчанию, а также операционные системы. Эта информация помогает быстро найти нужный сервер в случае возникновения чрезвычайной ситуации.

должны иметь антивирусное программное обеспечение и последние исправления, и они должны сообщать о них на центральную консоль управления.Если есть исключение из этих правил, добавьте эту информацию в список серверов, чтобы избежать путаницы.

7. Проверьте систему управления процедурами

Проверьте систему управления и изучите журналы активности. Посмотрите, следовали ли пользователи данным рекомендациям. Если вы видите опасное поведение или потенциальные внутренние угрозы, настройте протоколы.

Если у компании нет системы управления процедурами, рассмотрите возможность ее добавления для будущих аудитов сетевой безопасности.

8. Изучите журналы обучения

Даже высокозащищенная сеть может стать слабой из-за ошибки человека. Обучение — это первый шаг к предотвращению ошибок сотрудников.

Обучение — это первый шаг к предотвращению ошибок сотрудников.

Оцените объем и глубину тренировочного процесса. Примите политики, которые не позволяют сотрудникам и клиентам открывать вредоносные ссылки, использовать флэш-накопители на компьютерах компании и обмениваться паролями.

Вы также должны убедиться, что все занятия по обучению персонала являются обязательными.

9.Убедитесь, что все сетевое программное обеспечение обновлено

Изучите все программное обеспечение в сети и ответьте на следующие вопросы:

- Какая у вас версия программного обеспечения?

- Когда было последнее обновление?

- Какая текущая версия программного обеспечения доступна у провайдера?

Убедитесь, что у вас установлена последняя версия программного обеспечения. Последние исправления и обновления защищают от новейших киберугроз. Вы также должны убедиться, что все антивирусные и антивирусные приложения имеют последние обновления.

10. Безопасный доступ в Интернет

Сотрудники должны иметь безопасный доступ в Интернет. Рассмотрите возможность добавления следующих практик в свои политики безопасности:

- Шифрование данных.

- Сканирование всего содержимого на вредоносное ПО (загрузки файлов, потоковое мультимедиа и веб-скрипты).

- Ограничения пропускной способности.

- Блокировка порта.

Используйте новейшие технологии для защиты своих беспроводных сетей. Если некоторые системы используют WEP или WPA, обновите их до WPA2.Если часть оборудования не поддерживает WPA2, обновите оборудование.

11. Тестирование на проникновение

Тесты на проникновение — один из основных методов поиска уязвимостей в сети. Эти тесты оценивают жизнеспособность системы и выявляют бреши в безопасности.

Запуск двух типов тестирования на проникновение:

- Статическое тестирование: Статические инструменты проверяют код, пока программа не запущена.

Статическое тестирование является всесторонним и дает полный обзор систем и приложений.

Статическое тестирование является всесторонним и дает полный обзор систем и приложений. - Динамическое тестирование: Динамические инструменты проверяют код во время работы программы. Менее предсказуемые, эти тесты часто обнаруживают недостатки, скрытые от статического тестирования.

При необходимости просмотрите текущие методы тестирования на проникновение и оцените процесс, в которых можно улучшить.

12. Оценка стратегии резервного копирования

Каждой компании требуется процесс резервного копирования критически важных бизнес-данных. Просмотрите свои стратегии резервного копирования и посмотрите, есть ли недостатки.

13. Укрепите брандмауэры

Брандмауэры — это первая линия защиты сети, которая защищает от всех распространенных типов угроз. Ищите дыры в брандмауэре и его системах предотвращения вторжений. Просмотрите журналы, текущие правила и разрешения на предмет слабых мест, а затем удалите все обнаруженные вами проблемы.

При проверке безопасности брандмауэра обязательно отметьте:

- Конфигурации межсетевого экрана.

- Типы используемых межсетевых экранов.

- Управленческие процессы.

- Анализ на основе правил.

- Топология межсетевого экрана.

Помните, что брандмауэры также предотвращают внутренние атаки. Брандмауэры позволяют сегментировать доступ к сети на ограниченные части или области. Таким образом вы добавляете уровень безопасности и защищаете компанию от внутренних атак.

14. Ищите неавторизованные точки доступа

Ваше сканирование должно быть достаточно полным, чтобы определить местонахождение всех потенциальных точек доступа. Не ограничивайте сканирование вашей корпоративной WLAN.

Зарегистрируйте и удалите любую неавторизованную точку доступа, которую вы обнаружите в системе.

15. Настройка мониторинга журнала

Просмотрите процесс мониторинга журналов событий. Умный метод минимизации ошибок — это настроить процесс, который регулярно проверяет журналы. Установите программное обеспечение, которое автоматически обнаруживает новые устройства, обновления, исправления безопасности и установки брандмауэра.

Умный метод минимизации ошибок — это настроить процесс, который регулярно проверяет журналы. Установите программное обеспечение, которое автоматически обнаруживает новые устройства, обновления, исправления безопасности и установки брандмауэра.

Вам также следует удалить из системы все неактивные компьютеры и учетные записи пользователей.

16. Поделитесь аудитом сетевой безопасности с командой

После того, как вы закончите отчет, разошлите аудит всем соответствующим заинтересованным сторонам. Затем группа должна спланировать, как внедрить предлагаемые обновления.

После завершения обновления сети убедитесь, что все сотрудники знают о новых изменениях. Сделайте правила и процессы прозрачными, чтобы повысить вероятность того, что все будут следовать рекомендациям.

17. Регулярно проводите аудит сетевой безопасности

Аудиты сетевой безопасности не являются разовыми событиями.Чтобы обеспечить безопасность ваших систем, превратите аудит в регулярную часть обслуживания сети. Проверяйте свою сеть каждые шесть месяцев или ежегодно, чтобы защитить свои активы от новейших киберугроз.

Проверяйте свою сеть каждые шесть месяцев или ежегодно, чтобы защитить свои активы от новейших киберугроз.

Будьте активны, защищая свой бизнес

В отличие от некоторых других мер безопасности, сетевой аудит не требует больших затрат. Эти аудиты подходят для любого бюджета, особенно если вы проводите их на внутреннем уровне. Начните аудит сетей и защитите свою организацию от злонамеренных действий, прежде чем хакеры получат шанс нанести реальный ущерб.

Если вы хотите повысить безопасность своей организации с помощью решения для обнаружения угроз, подумайте о программном обеспечении для управляемого обнаружения и реагирования.

Что такое аудит кибербезопасности по сравнению с оценкой кибербезопасности?

Независимо от того, являетесь ли вы руководителем службы безопасности, которого правление попросило провести аудит кибербезопасности, или членом правления, планирующим его запросить, важно знать, что — это аудит кибербезопасности, а что — не . Вам необходимо точно знать, о чем вас просят, чтобы убедиться, что собрана правильная информация.

Вам необходимо точно знать, о чем вас просят, чтобы убедиться, что собрана правильная информация.

Ниже мы кратко ознакомим вас с тем, что такое аудит кибербезопасности, и почему вместо этого вам может потребоваться оценка кибербезопасности.

Аудит кибербезопасности Vs. Оценка кибербезопасности

В вашей организации действует ряд политик кибербезопасности. Цель аудита кибербезопасности состоит в том, чтобы действовать как «контрольный список», который проверяет действующие политики, заявленные группой по кибербезопасности, и наличие механизмов контроля, обеспечивающих их соблюдение.

Есть тысячи вопросов о безопасности, которые вы можете задать своей внутренней команде или своим поставщикам. Определение наиболее важных из них поможет вам более эффективно использовать ваши ресурсы и поможет определить, когда необходимо оценить программу кибербезопасности, а не проводить аудит кибербезопасности.

В поисках отличия

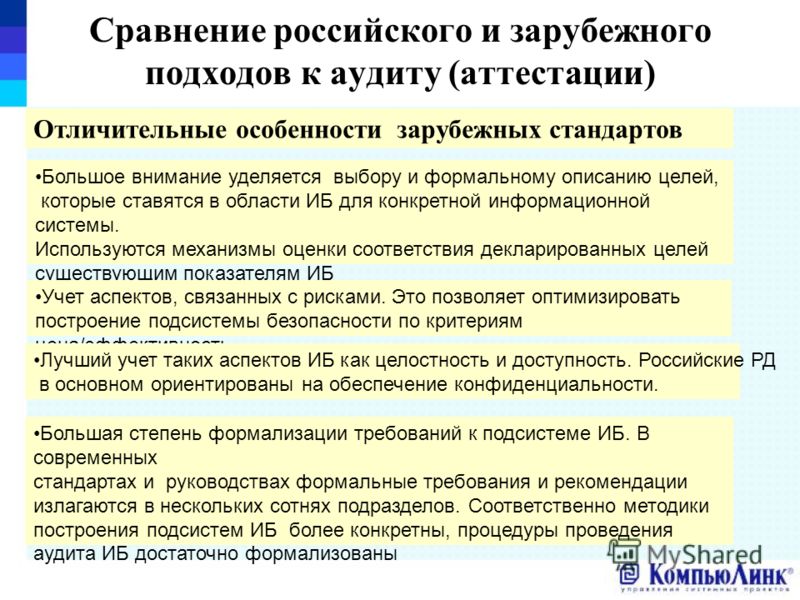

И аудит кибербезопасности, и оценка кибербезопасности являются формальными процессами, но между ними есть некоторые ключевые различия:

- Аудит на формальнее, чем оценка.

- Аудит должен проводиться независимой сторонней организацией , и эта третья сторона обычно должна иметь какую-либо сертификацию. В организации может быть группа внутреннего аудита, но эта команда должна действовать как независимое агентство.

Одно из основных отличий от аудита кибербезопасности — это стоимость. Сторонней аудиторской компании может быть очень дорого прийти на место, провести собеседование и изучить вашу политику.Во время пандемии COVID-19 также может быть труднее провести так называемый тщательный аудит кибербезопасности с сотрудниками, в основном удаленными.

Кроме того, то, что считается аудитом кибербезопасности, показывает только снимок состояния вашей сети. Хотя аудит может дать подробный анализ вашего кибер-здоровья в определенный момент времени, он не дает никакой информации о текущем управлении киберрисками.

Использование оценок для получения полной картины

В то время как аудит кибербезопасности используется для выявления наличия средств контроля кибербезопасности, аудиторы редко проверяют эффективность этих средств контроля. Тот факт, что контроль существует, не обязательно означает, что он выполняет свою работу по успешному снижению киберрисков.

Тот факт, что контроль существует, не обязательно означает, что он выполняет свою работу по успешному снижению киберрисков.

Например, ваши аудиторы кибербезопасности могут установить флажок, в котором говорится, что у вас установлен брандмауэр, чтобы уменьшить количество веб-сайтов, которые сотрудники могут посещать при использовании оборудования компании. Если этот брандмауэр не настроен должным образом, контроль может оказаться бесполезным, и его обязательно нужно сообщить вашей группе безопасности.

Здесь организации могут проводить оценку кибербезопасности.Оценка может быть формализованным процессом, но лицо или организация, проводящие оценку, не проводят то, что считается аудитом кибербезопасности. Если вы пытаетесь составить полную картину своего состояния кибербезопасности, оценка кибербезопасности поможет вам оценить истинную эффективность вашей программы, изучив текущие технологии, документацию и конфигурацию сети.

В заключение

Подведем итоги: у программы аудита кибербезопасности есть время и место, но ее не следует рассматривать как комплексное решение. Большинство аудитов не покажут истинную эффективность имеющихся у вас мер безопасности. Если вы проводите аудит, мы рекомендуем после него провести оценку кибербезопасности. Мы также рекомендуем использовать рейтинги безопасности, чтобы помочь вам получить более широкое представление об эффективности кибербезопасности, а также сравнить их с вашими конкурентами.

Большинство аудитов не покажут истинную эффективность имеющихся у вас мер безопасности. Если вы проводите аудит, мы рекомендуем после него провести оценку кибербезопасности. Мы также рекомендуем использовать рейтинги безопасности, чтобы помочь вам получить более широкое представление об эффективности кибербезопасности, а также сравнить их с вашими конкурентами.

4 типа аудитов безопасности, которые каждый бизнес должен проводить регулярно

По оценкам экспертов, к 2021 году киберпреступность может стоить компаниям ошеломляющие 6 триллионов долларов.Организации в каждой отрасли сосредоточены на том, как улучшить кибербезопасность, и эта озабоченность понятна. В конце концов, кибератаки могут существенно повлиять на производительность, репутацию и активы компании, включая интеллектуальную собственность.

Аудит кибербезопасности — это систематическая оценка информационных систем вашей компании, чтобы убедиться, что они работают бесперебойно и эффективно. Это также может сэкономить деньги вашей организации. Например, вы можете обнаружить проблемы с соблюдением требований, которые могут привести к штрафам и, возможно, повлиять на удержание клиентов.

Это также может сэкономить деньги вашей организации. Например, вы можете обнаружить проблемы с соблюдением требований, которые могут привести к штрафам и, возможно, повлиять на удержание клиентов.

В конечном итоге аудиты безопасности помогают обеспечить защиту вашей компании, а также надлежащее хранение и обработку конфиденциальной информации. В этом блоге мы рассмотрим четыре типа аудитов безопасности, которые вы должны регулярно проводить, чтобы защитить свой бизнес, сотрудников и клиентов.

4 типа оценки безопасности, которую должен проводить каждый бизнес

Существует много различных типов аудита безопасности. Некоторые аудиты специально разработаны для того, чтобы убедиться, что ваша организация соответствует требованиям законодательства.Другие аудиты направлены на выявление потенциальных уязвимостей в вашей ИТ-инфраструктуре. Вот четыре типа аудитов безопасности, которые вы должны регулярно проводить, чтобы поддерживать свой бизнес в отличной форме:

1.

Оценка рисков

Оценка рисковОценка рисков помогает выявлять, оценивать и расставлять приоритеты для организаций. Аудиты безопасности — это способ оценить вашу компанию по определенным критериям безопасности. Хотя это может не относиться к конкретным предприятиям, аудит безопасности может помочь с проблемами соответствия в строго регулируемых отраслях.

2. Оценка уязвимости

Оценка уязвимости выявляет недостатки в ваших процедурах безопасности, дизайне, реализации или внутреннем контроле. Он определяет слабые места, которые могут быть задействованы или использованы для нарушения безопасности. Во время теста на уязвимость ваша ИТ-команда или сторонний эксперт изучит и определит, какие недостатки системы могут быть использованы. Они могут запускать специальное программное обеспечение для сканирования уязвимостей, тестирования изнутри сети или использовать утвержденный удаленный доступ, чтобы определить, что необходимо исправить для соответствия стандартам безопасности.

3. Тест на проникновение

Тест на проникновение уникален тем, что в нем участвует эксперт, действующий как «хакер», пытающийся взломать ваши системы безопасности. Этот тип аудита безопасности позволяет выявить потенциальные лазейки в вашей инфраструктуре. Тестеры на проникновение используют новейшие методы взлома, чтобы выявить слабые места в облачных технологиях, мобильных платформах и операционных системах.

Существуют различные виды тестов на проникновение, в которых вы можете участвовать.Например, внутренние тесты на проникновение сосредоточены на внутренних системах, а внешние тесты на проникновение — на публично раскрытых активах. Вы также можете рассмотреть гибридный тест на проникновение (включая как внутренние, так и внешние тесты на проникновение) для максимального понимания.

4. Аудит соответствия

Аудит соответствия необходим для предприятий, которые должны соблюдать определенные правила, например для компаний в розничной торговле, финансах, здравоохранении или правительстве. Цель состоит в том, чтобы показать, соответствует ли организация законам, необходимым для ведения бизнеса в своей отрасли.

Цель состоит в том, чтобы показать, соответствует ли организация законам, необходимым для ведения бизнеса в своей отрасли.

Компания, которая не проводит аудит соответствия, подвержена штрафам, и это также может привести к тому, что клиенты будут искать в другом месте для своих нужд. Этот тип аудита кибербезопасности обычно изучает политики компании, средства контроля доступа и соблюдение нормативных требований. Например, организация, которая ведет бизнес в Европейском Союзе, должна провести аудит соответствия, чтобы убедиться, что она соблюдает Общие правила защиты данных.

Лучшие практики для аудита кибербезопасности

Аудиты кибербезопасности имеют решающее значение, но вы должны предпринять много шагов, чтобы убедиться, что вы проводите их должным образом. Вот несколько рекомендаций, которые помогут сделать ваш аудит кибербезопасности максимально точным.

Держите своих сотрудников в курсе: Прежде всего, вы должны сообщить своим сотрудникам, что скоро будет проведен общекорпоративный аудит. Это поможет вашей организации оставаться максимально прозрачной.Владельцы бизнеса также могут захотеть объявить всеобщее собрание, чтобы все сотрудники были в курсе аудита и могли предложить свое потенциальное понимание. Это также выгодно, потому что вы можете выбрать время, которое лучше всего подходит для вашей команды, и не вмешиваться в другие операции компании.