Есть ли КПП у ИП (индивидуального предпринимателя)?

На практике нередки ситуации, когда контрагенты присылают документы для заполнения, где требуется указать реквизиты предпринимателя, при этом есть там и такой раздел как КПП, т.е. код причины постановки на учет. У многих предпринимателей, данная графа вызывает определенные затруднения, т.к. нигде в своих документах они не могут найти данный реквизит.

Что такое КПП и для чего оно необходимо?

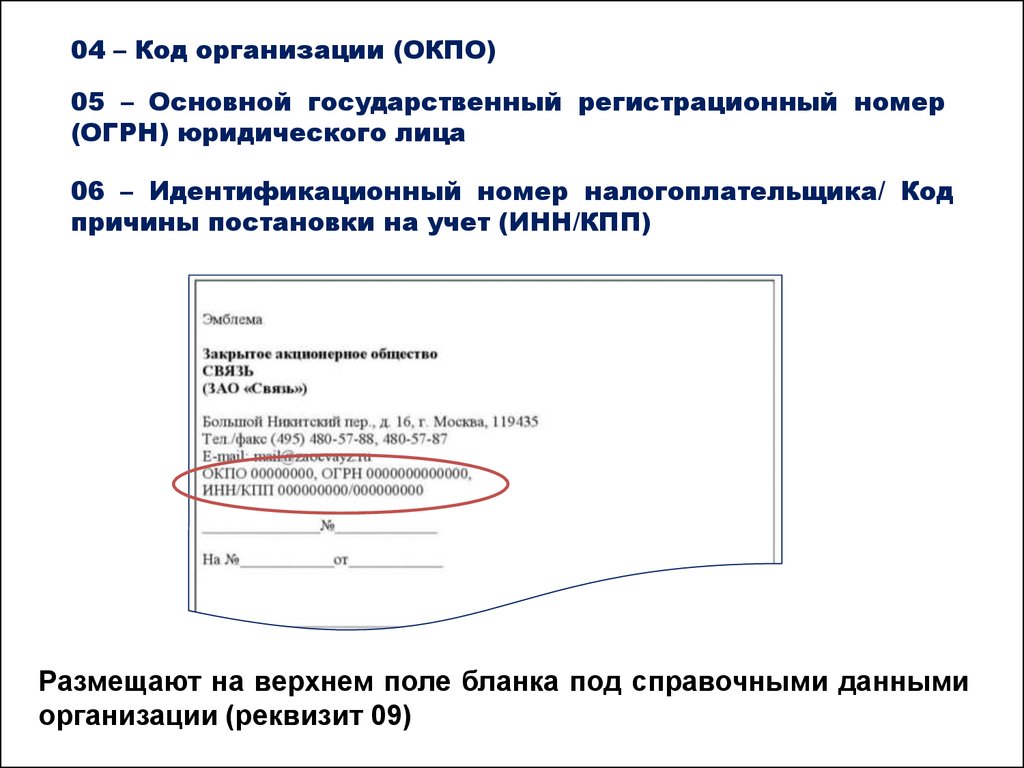

Как было уже сказано, данная аббревиатура обозначает код причины постановки на учет в налоговом органе. По своей структуре он состоит из девяти цифр, обозначающих категорию налогоплательщика, налоговый орган, причину постановки.

Данный код присваивается только юридическим лицам, при их регистрации, поэтому КПП у ИП быть не может.

Значение данный реквизит имеет только при заполнении отдельных платежных или отчетных документов, а также при заполнении иных бланков. И если у юр.лиц сложностей не возникает, то некоторые предприниматели попадают в затруднительное положение.

Что делать если КПП требуется указать?

Сразу отметим, что в официальных документах, например, в отчетах в ФНС, внебюджетные фонды в данной графе проставляется прочерк и никаких вопросов не возникает. Также нет трудностей при заполнении платежных поручений и прочих банковских документов. А вот иные документы, которые направляют друг другу контрагенты, иногда становятся причинами разногласий.

В такой ситуации можно только порекомендовать своим деловым партнерам изучать Налоговый кодекс РФ и порядок регистрации юридических лиц и индивидуальных предпринимателей. Если же переубедить не получается, то некоторые предприниматели советуют прибегнуть к небольшой хитрости – составить КПП самостоятельно. Для этого необходимо указать код региона, код налоговой инспекции по месту регистрации, а также код, применяемый в отношении юридических лиц при постановке на налоговый учет – 01001.

КПП индивидуального предпринимателя не может быть в силу особенностей регистрации данной организационно-правовой формы. А требование о его указании ИП основано на незнании требований законодательства и не может быть исполнено предпринимателем. Поэтому указывать его ИП не требуется, в том числе и при заключении любых видов договоров.

ipinform.ru

Есть ли у ИП КПП?

Нередко в реквизитах компаний встречается код признака подчиненности или сокращенно – КПП. Опытный бухгалтер всегда сможет определить значение этого кода по ИНН фирмы. А есть ли КПП у ИП (индивидуальных предпринимателей)? Ответ на вопрос – далее.

Что такое КПП в реквизитах у ИП?

Обязательный КПП присваивается при регистрации налогоплательщика в ИФНС одновременно с ИНН и ОГРН. Проще говоря, этот код поясняет, по какой причине организация встала на учет. Поскольку корректное отражение реквизитов важно не только при заполнении отчетности, но и при уплате налогов, а также в иных случаях, многих предпринимателей интересует вопрос: КПП у ИП есть или нет? И если да, то как узнать свой КПП для ИП?

Проще говоря, этот код поясняет, по какой причине организация встала на учет. Поскольку корректное отражение реквизитов важно не только при заполнении отчетности, но и при уплате налогов, а также в иных случаях, многих предпринимателей интересует вопрос: КПП у ИП есть или нет? И если да, то как узнать свой КПП для ИП?

Порядок присвоения ИНН и КПП регулируется ФНС в приказе № ММВ-7-6/435 от 29.06.12 г. Здесь, в разд. III, определено кому и когда присваиваются коды. Так должно ли быть у ИП КПП, или все-таки нет? В соответствии с п. 7 Приказа, КПП присваивается ИФНС только юрлицам во время процедуры по постановке на налоговый учет. Эта законодательная норма актуальна как для российских предприятий, так и для зарубежных.

Предприниматели в указанном нормативном документе не поименованы. Следовательно, ответ на вопрос «Есть ли у ИП КПП?» — отрицательный. Не ищите этот реквизит в регистрационных документах – его там нет.

Почему у ИП нет КПП?

Образно говоря, у предпринимателей не может быть КПП потому, что для них предусмотрена особая правовая форма регистрации бизнеса. Постановка на учет ИП выполняется контрольными налоговыми органами по месту прописки физлица. При этом заниматься коммерцией человек может по всей территории страны без дополнительной регистрации.

Постановка на учет ИП выполняется контрольными налоговыми органами по месту прописки физлица. При этом заниматься коммерцией человек может по всей территории страны без дополнительной регистрации.

Иное дело – юрлица. Они обязаны регистрироваться по юридическому адресу, а также по месту открытия всех своих ОП (обособленные подразделения), если филиалы располагаются в местностях, подведомственных разным ИФНС. Соответственно, у ИП не бывает КПП, а у юридического лица их может быть несколько.

Нужен ли КПП для ИП?

Так как у предпринимателей нет КПП, этот код им не нужен. Если приходится заполнять документы с графами для КПП, необходимо проставить в них прочерки или «0». В банковских платежках обычно ставят «000000000».

Исходя из сказанного, можно сделать вывод, что предпринимателям нет нужды беспокоиться, какой КПП у ИП, и где найти КПП индивидуального предпринимателя. Официальные разъяснения Минфина в письме № 03-02-08/14 от 28.02.13 г. помогут бизнесменам обосновать свою позицию по этому вопросу при возникновении споров с заинтересованными лицами.

КПП у ИП — есть ли он, как узнать и посмотреть свой КПП по ИНН

Здравствуйте! В этой статье мы расскажем про КПП для индивидуального предпринимателя. Нужен ли он ИП и как его узнать. Сегодня вы узнаете что понимают под КПП, есть ли КПП у предпринимателей. Как расшифровываются цифирные значения кода постановки на учет. Что же делать если у ИП требуют КПП? Как и где узнать свой код причины постановки на учет?

Что такое КПП

При заполнении различных документов, например, трудовые договоры с работниками, счет-фактуры, договора с контрагентами, организациям и предпринимателям (ИП) необходимо указывать свои реквизиты.

К ним можно отнести много различных кодов:

- ОГРН;

- ИНН;

- КПП;

- ОКВЭД и др.

КПП – это буквенная аббревиатура, которая указывает на причины регистрации юридического лица, как налогоплательщика, в ФНС Российской Федерации. Его присваивают специалисты налоговой службы.

Такой код имеется у всех организаций, предприятий, фирм, имеющих гербовую печать.

При постановке на учет ИП выдается только идентификационный номер налогоплательщика, КПП не выдается. Для ведения деятельности ИП достаточно только ИНН.

Во многих документах для ведения деятельности предприятий встречается графа с отметкой КПП. Так как большинство документов имеют, установленные законодательством, определенные формы, то при их заполнении у ИП часто встает вопрос «что же в эту графу вносить?».

Предприниматель не должен заполнять графу со значением КПП, так как его нет. Он может поставить прочерк, или нули. Это могут быть документы для ФНС, какая-либо отчетность, платежные поручения.

Что обозначают цифры КПП

КПП – это буквенное обозначение и расшифровывается, как код постановки на учет. Это кодовое значение состоит из девяти цифр. Например, 228401001.

Впереди стоящие четыре цифры «2284» – это номер налогового органа, в котором происходит регистрация.

5-я, 6-я «01» – они непосредственно, указывают на причину регистрации в налоговом органе. Он может колебаться от 01 до 50. Причинами в данном случае могут быть, постановка самого налогоплательщика на учет как плательщика налогов, его структурных единиц, или его недвижимого имущества, мобильных средств передвижения. При налоговой регистрации иностранной фирмы такие причины варьируются от 55 до 99.

С 7-ой по 9-ую «оо1» – номер по порядку в налоговом органе, принадлежащем определенному территориальному участку.

КПП может меняться в том случае, если изменяется юридический адрес нахождения предприятия или его подразделения.

Когда у ИП требуют код причины постановки на учет

Как уже отмечалось, предприниматель может не проставлять данное значение кода в ряде документов и это не будет нарушением заполнения. Но возникают разногласия между двумя контрагентами, одним из которых является организация (ООО, ОАО и др.). Обычно организации не имеют представления о правилах постановки на учет ИП и требуют обязательного заполнения графы, где указывается КПП.

Иногда грамотный предприниматель составляет его сам, что не так и сложно. Но такой код не имеет юридической силы. Поэтому его нельзя заносить для других бюджетных контрагентов (ФСС, ПФР, ФНС). Поэтому своему будущему оппоненту лучше объяснить, ссылаясь на законодательные акты, что такого кода у предпринимателя нет.

Как узнать КПП

Чтобы узнать КПП фирмы можно обратиться за помощью на официальный сайт ФНС в разделе «Сведения о регистрации юридических лиц».

Также значение кода вносится в выписку ЕГРЮЛ, стоит только заказать ее у специалистов налоговой службы. Для поиска во всех случаях необходимо указать свои реквизиты, самым главным для поиска является код ИНН.

Можно найти код причины на «База Контура», «База ФНС», это бесплатные сайты поиска реквизитов действующих и закрытых ИП и юр. лиц.

Вывод

Индивидуальный предприниматель, задавая себе вопрос «А как узнать свой КПП?», должен знать что налоговая его присваивает только для юр. лиц. Поэтому при заполнении ряда утвержденных форм документов в поле КПП предприниматель должен поставить прочерк. Это не считается нарушением.

Это не считается нарушением.

По девяти цифрам, из которых состоит код, можно узнать к какому субъекту РФ принадлежит та или иная фирма, организация, или предприятие. В какой ФНС она поставлена на учет и куда будут перечисляться налоги. Самое главное, это причина постановки на учет самой фирмы, ее обособленных отделений, транспорта или недвижимого имущества, которые прикреплены к определенной территории, то есть регистрация будет происходить по месту нахождения.

есть или нет, КПП у индивидуальных предпринимателей

Заполняя деловые бумаги, предприниматель через раз сталкивается с такой графой, как КПП. По обычаю, бизнесмены ищут необходимые реквизиты в официальных документах, выданных при регистрации. Но такого там нет, и это вызывает недоумение. На самом деле все просто. Узнать, есть ли КПП у ИП, можно в соответствующем Приказе ФНС № ММВ-7-6/435, где черным по белому написано, кому, как и когда присваивается этот код.

Что такое КПП

КПП — это сгенерированный налоговой службой шифр, поясняющий причину, из-за которой налогоплательщик числится в базе. Другими словами, это код причины постановки на учет, который выдают юридическим лицам, прошедшим регистрацию, как дополнение к ИНН и ОГРН.

Эти реквизиты юридическое лицо может взять из свидетельства о постановке на учет в налоговой. Они очень важны для организаций. Их указывают в декларациях по налогам, бухгалтерских отчетах, платежных формах, при заполнении документов для регистрации недвижимости, филиалов и других материальных объектов, при заключении сделок с контрагентами. Кроме этих данных, учреждения обязательно указывают ОКПО.

КПП состоит из 9 цифр, сгруппированных в четыре блока:

| Порядковый номер цифры | Значение |

|---|---|

| 1 и 2 | Код региона |

| 3 и 4 | Код налогового органа |

| 5 и 6 | Сама причина взятия на учет |

| 7, 8 и 9 | Присвоенный порядковый номер |

К примеру, шифр 770701001 расшифровывается так:

- 77 — г.

Москва;

Москва; - 07 — номер налогового органа, который взял учреждение под контроль;

- 01 — налогоплательщик состоит на учете по месту деятельности;

- 001 — порядковый номер в ИФНС.

Присваивают ли КПП предпринимателю

У ИП нет КПП и не может быть, поскольку специфика регистрации предпринимательской деятельности в корне отличается от порядка регистрации организаций. У бизнесмена есть ровно одна причина, по которой его должны поставить на учет, а регистрация деятельности осуществляется только по месту прописки. Даже если открыть 10 разных фирм, все 10 будут числиться в одной ИФНС — по месту проживания.

Можно сделать вывод, что предпринимателю не присваивают КПП, поскольку в этом нет ни нужды, ни пользы. В случае необходимости бизнесмен может узнать собственный ИНН, которого хватит, чтобы провести любые операции в ходе работы. Посмотреть ИНН можно в свидетельстве или в сервисе ФНС.

Бланки заявлений, декларации и другие документы содержат графу с КПП, так как рассчитаны и на предпринимателей, и на юридические лица.Но заполнять ее должны только организации, предпринимателю следует поставить прочерк.

Какие реквизиты нужны ИП

Обязательными реквизитами для бизнесмена являются:

- ИНН — идентификационный номер налогоплательщика;

- ОГРНИП — основной государственный регистрационный номер;

- ОКАТО — индекс местонахождения;

- ОКПО — российский классификатор предприятий;

- Общие сведения о себе как о физлице.

Иногда бывает, что в банке индивидуального предпринимателя просят указать КПП, чтобы графа не оставалась незаполненной. Не нужно ничего выдумывать, просто поставьте прочерк. Также нужно делать и в договорах для контрагентов.

По Приказу № 148н от 23.09.2015, который действует с 2016 года, проставление нулевых обозначений в документах не допускается. Поэтому ни в коем случае не ставьте ноль. Единственный правильный знак, из-за которого у вас точно не будет проблем, —это прочерк.

Как доказать отсутствие КПП у предпринимателя

Если в банках, инспекциях и других учреждениях никаких вопросов к ИП, указавшему в поле с кодом прочерк, не возникнет, то с контрагентами все немного сложнее. Особенно если это юридические лица, которые часто требуют, чтобы индивидуальный предприниматель все-таки написал КПП.

Особенно если это юридические лица, которые часто требуют, чтобы индивидуальный предприниматель все-таки написал КПП.

Причина такого упрямства — обыкновенная правовая безграмотность. Если ИП столкнулся со схожей ситуацией, ему следует ознакомить партнера с одним из нормативных актов:

- ФЗ №129, освещающий порядок регистрации ИП. В этом правовом акте черным по белому написано, что КПП имеется только в ЕГРЮЛ. А раз в ЕГРИП его нет, то и у предпринимателя быть не может.

- Приказ ФНС №ММВ-7-6/435, в котором отражена вся информация о КПП, и указано, что индивидуальные предприниматели его не получают.

- Письмо Минфина №03-02-08/14, в котором дан однозначный ответ на вопрос, выдается ли код причины постановки ИП. Если партнер продолжит упрямиться, предложите ему посмотреть ссылки на нормы законодательства, приведенные в документе к каждому аргументу.

Код все равно требуют: что делать

Чтобы угодить своему деловому партнеру и вписать злополучный код в договор, некоторые бизнесмены идут на хитрость и формируют его самостоятельно. Для этого нужно указать следующий набор цифр в таком же порядке:

Для этого нужно указать следующий набор цифр в таком же порядке:

- Код региона, в котором вы зарегистрированы;

- Вашей ИФНС;

- И комбинацию 01001, которую обычно присваивают организациям.

Если вы стоите на учете в Москве, то ваш код примет вид 77ХХ01001, где ХХ — это номер ИФНС.

Нужно учитывать, что ИП рискует, составляя собственный КПП индивидуального предпринимателя, поскольку может получить штраф за предоставление недостоверных сведений. Так указано в статье 14.25 ФЗ от 2001. Если вы не хотите иметь проблем с законом, указывайте в отведенном для кода месте прочерки.

К тому же, самостоятельно сгенерированный шифр является недействительным, и, если вписать его в официальный документ, тот также утратит юридическую силу. Прибегнуть к такой хитрости можно только ради удовлетворения требований партнера.

КПП для ИП не предусмотрен законодательством, и требовать его никто не вправе. А вот сам предприниматель может проверить юрлицо, запросив информацию о причине постановки на учет и обезопасив предстоящую сделку.

где его можно взять и для чего он нужен

У тех, кто хочет начать свой бизнес, возникают вопросы, как правильно зарегистрировать деятельность, какие обязательные реквизиты должен иметь организатор бизнеса. Одним из популярных вопросов также является: КПП у ИП есть или нет? Эта проблема волнует в первую очередь бухгалтеров и бизнесменов, которые составляют отчетность в налоговую службу или направляют платежные поручения в банк.

Для чего нужен КПП, что это такое

Под КПП подразумевается комбинация цифр, созданная налоговой службой. Эти данные обозначают причину, по которой налогоплательщик поставлен на учет в базу. Этот код выдается юридическим лицам и служит дополнением к ИНН и ОГРН.

Заполнение банковских реквизитов

Новичкам в бизнесе или в ведении бухгалтерского учета часто сложно разобраться сразу, что такое КПП в реквизитах ИП и где его взять. Заполняя счета, документы по бизнесу, они часто сталкиваются с графой КПП. Все реквизиты можно найти в официальных документах, которые выдаются бизнесменам при регистрации. Но при попытке найти этот показатель, результат оказывается нулевым.

Заполняя счета, документы по бизнесу, они часто сталкиваются с графой КПП. Все реквизиты можно найти в официальных документах, которые выдаются бизнесменам при регистрации. Но при попытке найти этот показатель, результат оказывается нулевым.

Важно! Узнать, есть ли КПП у индивидуальных предпринимателей, очень просто. Может это сделать любое заинтересованное лицо. Получить информацию можно в приказе Федеральной налоговой службы под номером 7-6/435 ММВ. В документе отображены все сведения, кому и когда присваивается персональный код.

Для любой организации значение этого реквизита очень важно. Компания или фирма может найти сведения в свидетельстве, которое выдается при постановке на учет. КПП требуется для указания в декларациях о налогах, во всех отчетах по бухгалтерии, платежках, составляемых для контрагентов, банковских проводках. Помимо КПП у юридического лица всегда запрашивают сведения об ОКПО и ОКТМО.

Значение показателя КПП обозначается как код причины, по которой лицо поставлено на учет в налоговой службе. Комбинация представляет собой набор из девяти цифр. По ним можно получить следующую информацию:

Комбинация представляет собой набор из девяти цифр. По ним можно получить следующую информацию:

- код субъекта, в котором находится организация;

- номер налоговой инспекции;

- пятая и шестая цифра говорят о причине постановки на налоговый учет;

- порядковый номер постановки.

Например, КПП 5315452006 обозначает, что юридическое лицо зарегистрировано в Новгородской области, поставлено на учет в территориальной налоговой службе Великого Новгорода. Если юридическое лицо поменяет место регистрации, например, ему потребуется учет по месту нахождения недвижимого имущества, ему будет присвоен новый КПП.

Значение КПП можно узнать самостоятельно из документов, которые выдаются в налоговых органах по факту проведения регистрации. Также можно заказать выписку из ЕГРЮЛ. Ее получают в налоговой службе или скачивают онлайн с официального сайта.

Реквизиты для бизнесмена

Есть или нет данный код у ИП

Как только организация или предприятие регистрируется в качестве юридического лица в налоговом органе, ему выдается свидетельство, в котором прописаны все коды и реквизиты. В том числе сюда же входит и показатель КПП. Без него невозможно провести оплату, зарегистрировать филиалы или новые подразделения.

В том числе сюда же входит и показатель КПП. Без него невозможно провести оплату, зарегистрировать филиалы или новые подразделения.

Любой заинтересованный предприниматель может при необходимости проверить КПП будущего контрагента, узнать причины постановки на учет.

Вопрос о том, есть ли у ИП и КПП, возникает в тех ситуациях, когда бизнесмен сталкивается с заполнением формы отчетности, схожей с бланками для юридических лиц. В них в обязательном порядке указывается графа КПП. Юридическое лицо может легко посмотреть его в своих учредительных документах.

Но у ИП такого показателя быть не может. Это связано со спецификой регистрации деятельности индивидуальных предпринимателей. Бизнесмен может иметь только одну определенную причину открытия дела. При этом регистрация возможна только по месту постоянной прописки.

Важно! Не имеет значение, сколько фирм открыто у предпринимателя. Даже если их будет более 5, они все равно все будут числиться по месту прописки.

Анализируя вышеперечисленное, можно сделать вывод, что предприниматель не проходит процедуру присвоения КПП, потому что в этом нет необходимости. Эти данные не могут определять какую-либо значимость. Индивидуальному предпринимателю достаточно знать свой ИНН. Этих данных хватает для осуществления бухгалтерских расчетов, передачи отчетов в налоговую службу. Информацию можно узнавать на сайте ФНС или посмотреть ее в свидетельстве.

Бланки деклараций и заявлений, бухгалтерские документы содержат пункт для внесения КПП. Но это единые бланки, которые предназначены как для юридических лиц, так и для бизнесменов. Заполнению этот пункт подлежит только организациям, а ИП ставит в этом пункте прочерк.

Порядок получения реквизитов

Где его взять

По цифровой комбинации можно определять подробное значение для организации. Зная расшифровку, можно получить подробную информацию о контрагентах. Каждая цифра имеет свое значение. КПП получают тогда, когда юрлицо проходит процесс регистрации. Значение присваивается налоговой службой и прописывается в регистрационных документах. Замена каждый год не требуется.

Значение присваивается налоговой службой и прописывается в регистрационных документах. Замена каждый год не требуется.

Важно! У филиалов, расположенных в разных областях, коды будут различными.

Что касается индивидуальных предприятий, то индивидуальный код при регистрации налоговая им не присваивает. Документы после оформления выдаются с отсутствием этого показателя.

Порядок оформления учета

Что указывает бизнесмен в реквизитах

Без указания реквизитов не обходится ни один бизнес. Ежедневно предприниматели сталкиваются с оплатой и выставлением счетов. Реквизиты ИП требуются при подписании договоров с контрагентами, при оказании и получении любых форм услуг.

Обязательные регистрационные сведения для индивидуальных предпринимателей и юрлиц отличаются друг от друга.

Для ИП потребуется прописывать в документах следующие данные:

- общие сведения, обозначающие предпринимателя, как физическое лицо;

- классификатор предприятий общероссийский – ОКПО;

- ОКАТО – индекс расположения;

- индивидуальный номер налогоплательщика – ИНН;

- ОГРНИП – государственный основной номер регистрации.

КПП: что это в реквизитах для ИП

При оформлении счетов и документов у бизнесмена может появиться непонимание, ведь данных о КПП у него нет. Но эти данные он заполнять и не должен.

Нередко бизнесмены сталкиваются с проблемой, когда в банках, финансовых учреждениях, у них требуют обязательного указания значения КПП. Документы, счета и проводки не принимают с пустой графой, не объясняя причину, почему.

В такой ситуации в графе необходимо ставить прочерк. То же самое делается в договорах, которые заключаются с предприятиями.

Важно! Правила заполнения бумаг бухгалтерской отчетности в соответствии с приказом под номером 148н от 23 сентября 2016 года не допускают проставления нулевого значения в графах. Нельзя поставить цифру ноль. Если реквизит отсутствует, то проставляется прочерк.

Заполнение договоров для ИП

Можно ли придумать его самим

Возникают ситуации, в которых индивидуальные предприниматели, чтобы получить выгодного партнера, пытаются любыми способами вписать в договора код. Бывают случаи, когда бизнесмен идет на хитрость и придумывает комбинацию цифр самостоятельно. Для этого используется установленный порядок:

- первые цифры заполняются как код субъекта, в котором зарегистрирован бизнесмен;

- обозначение территориального отделения налоговой службы;

- последними цифрами будет указано 01001. Комбинация присваивается налоговым органом.

Запись вымышленных показателей КПП для индивидуального предпринимателя чревата получением штрафа. Таким образом, бизнесмен предоставляет недостоверные, несуществующие сведения. Чтобы не быть оштрафованным, нужно проставлять прочерки в графах.

Кроме того, код, который предприниматель сформировывает самостоятельно, недействителен. Если он будет указан в договоре с юридическим лицом, документ может быть признан по закону недействительным, он не обладает юридической силой.

Важно! Не стоит прибегать к хитрости при завоевании своего места в сфере бизнеса. По закону КПП для индивидуальных предпринимателей не требуется. И никто не имеет право требовать его и отказывать в заключении договора с бизнесменом по причине его отсутствия.

При построении отношений с партнером сам индивидуальный предприниматель может проверить любое юридическое лицо. Для этого достаточно получить у него информацию по КПП. Узнав причину регистрации на учете, можно обезопасить предстоящую сделку.

Наказание за недостоверные сведения

Как доказать отсутствие кода

Сложности у бизнесменов часто возникают именно с контрагентами, будущими партнерами. Банки, финансовые организации и учреждения редко предъявляют претензии по поводу отсутствия реквизитов. Больше всего проблем возникает с юридическими лицами, которые не понимают, почему бизнесмен не может указать данные.

Из-за правовой неграмотности часто страдает ведение бизнеса предпринимателей. Если возникает такая ситуация, ИП может объяснить отсутствие КПП, опираясь на следующие нормативные акты:

- Письмо Министерства финансов под номером 03-02-08-14.

В нем дано разъяснение на вопрос о присвоении кода. Если контрагент продолжает настаивать, для подтверждения ему можно предложить ознакомиться с ссылками на нормативные акты, которые указаны в документе;

В нем дано разъяснение на вопрос о присвоении кода. Если контрагент продолжает настаивать, для подтверждения ему можно предложить ознакомиться с ссылками на нормативные акты, которые указаны в документе; - Федеральный закон № 129 – он устанавливает правила проведения регистрационных действий в отношении бизнесменов. В документе прописано, что значение КПП может быть только в ЕГРЮЛ. Предприниматели его не могут иметь, так как регистрируются по ЕГРИП;

- Приказ ММВ7/6/435, который был издан налоговой службой. В тексте документа прописана информация о том, что индивидуальные предприниматели не получают КПП.

Важно! КПП назначается налоговыми службами только в отношении лиц, получивших статус юридических. Поэтому требовать код причины постановки на учет от бизнесмена незаконно.

Подводя итоги, можно сказать, что КПП – важный реквизит, дающий полные сведения о деятельности компании, но его наличие актуально только для юридических лиц, а ИП он не присваивается.

Есть ли у индивидуальных предпринимателей КПП

Всем известно, что сама деятельность любого индивидуального предпринимателя обязывает его заполнять массу документов, соответственно, в них необходимо вносить имеющиеся реквизиты. Очень часто указать КПП просят контрагенты, в основном этого не избежать. Что же это такое и где это взять? Предприниматель может даже не знать, есть ли у ИП КПП. Вы тщательно проверили все имеющиеся документы, но следов представленного реквизита там нет? В этой статье мы постараемся рассмотреть все нюансы и особенности.

Значение КПП

Код причины постановки на учет – это расшифровка аббревиатуры КПП. Именно данный код играет незаменимую роль при оформлении всей документации. Сам код составляет девять цифр и включает в себя такую информацию, как категорию налогоплательщика, необходимые данные о налоговой, ее шифр и, конечно же, код данной постановки в налоговую службу на учет.

Сам код составляет девять цифр и включает в себя такую информацию, как категорию налогоплательщика, необходимые данные о налоговой, ее шифр и, конечно же, код данной постановки в налоговую службу на учет.

Читайте также: Может ли работать ИП с НДС и одновременно без него

ИНН и КПП присваивают самой налоговой инспекции в тот момент, когда вы регистрируетесь. Они есть в свидетельстве постановки на учет. Коды, в том числе и КПП, указывают при заполнении документов, которые непосредственно связаны с деятельностью отдельной компании. Также такие данные необходимы для составления деклараций и расчетов фондов внебюджета. Собственно, это все, что необходимо знать компаниям, для них КПП является неотъемлемым составляющим элементом при заполнении всех бумаг для индивидуальных предпринимателей. Разберем следующий вопрос: бывают ли КПП у ИП?

КПП для индивидуальных предпринимателей

Выше мы говорили о том, что на поиски кода в документах можно потратить много времени – это бесполезно. Это очень просто объяснить. КПП для ИП – просто не предусмотрен. Если заглянуть в законодательство, вы убедитесь, что в нем нет такой отметки, то есть он, в принципе, не должен присваиваться. Объяснить это можно благодаря иным операциям с регистрацией индивидуального предпринимателя. ИП просто-напросто не имеют никаких причин для постановки на учет, код присваивается исключительно юридическим лицам.

Это очень просто объяснить. КПП для ИП – просто не предусмотрен. Если заглянуть в законодательство, вы убедитесь, что в нем нет такой отметки, то есть он, в принципе, не должен присваиваться. Объяснить это можно благодаря иным операциям с регистрацией индивидуального предпринимателя. ИП просто-напросто не имеют никаких причин для постановки на учет, код присваивается исключительно юридическим лицам.

Если же контрагенты пытаются заставить предпринимателя указать код – это доказывает безграмотность первых. В таких случаях многие советуют придумать КПП и как бы идти навстречу партнеру по бизнесу. Но стоит тщательно обдумать, стоит ли рисовать цифры из ниоткуда? Помните, при таких проделках в официальных документах их признают как недействительными данными. Решение за вами. Также не будет лишним сообщить контрагенту о том, что ИП не должен иметь КПП.

Читайте также: Может ли ИП оптово торговать алкоголем

Выдуманный КПП для индивидуальных предпринимателей

Код причины постановки на учет ИП требуют указать отдельные лица, которые просто не знают российского законодательства. Если вы попали именно в такую ситуацию, не стоит слушать советы сомнительных блогеров и выдумывать КПП. Все ваши старания окажутся бесполезными, так как по итогу код будет признан фикцией.

Если вы попали именно в такую ситуацию, не стоит слушать советы сомнительных блогеров и выдумывать КПП. Все ваши старания окажутся бесполезными, так как по итогу код будет признан фикцией.

Когда вы видите графу КПП при заполнении какого-либо документа, индивидуальный предприниматель должен поставить прочерк. Не стоит ничего лишнего приписывать. Оформление документов, как ни крути, в первую очередь строго требует понимания минимальных законов самим предпринимателем. Неосведомленность же может привести к очень неприятным последствиям даже при заполнении базовых документов.

Незнание законодательства контрагентом

Если вы индивидуальный предприниматель и вам пришлось столкнуться с настойчивым неграмотным контрагентом, после попыток убедить его в ненадобности КПП, стоит предложить ему хотя бы открыть Кодекс. Если же и это безуспешно, придумать код – это единственный путь, который сбережет ваши нервы и время. Если пришлось проявить креативность в изобретении КПП, предприниматель может воспользоваться нехитрой схемой.

При составлении КПП самостоятельно нужно указать следующее:

- категорию налогоплательщика;

- код налоговой;

- код для юридического лица при постановке на учет;

- 01001 – значение кода.

Это весь процесс присвоения искусственного КПП.

Мы крайне не рекомендуем проводить такие эксперименты. Набор цифр, которые вы получите, не несет совершенно никакой информации ни в одном из документов – он бесполезен. Непредсказуемостью собственных требований несут опасность сами контрагенты. Если же нет способа убедить его в пересмотре своих же познаний законов, всегда может возникнуть такая ситуация, когда в решении проблемы способно помочь только судебное разбирательство.

Читайте также: Сроки для оплаты патента для ИП

На нашем сайте вы можете получить совершенно бесплатно консультацию профессионального юриста!

Учите, очень важно выбрать хорошего, ответственного контрагента со знанием законодательства. Это обеспечит вам плодотворную деятельность. Стоит отнестись к подобным вопросам как к необходимости, а не прихоти!

Стоит отнестись к подобным вопросам как к необходимости, а не прихоти!

КПП у ИП есть или нет? Что такое код причины постановки на учет и зачем он нужен :: BusinessMan.ru

Такова реальность, что деятельность отечественных индивидуальных предпринимателей связана и с заполнением большого числа самых разнообразных бумаг. Особенно здесь выделяется налоговая отчетность. Некоторые разделы в бланках документов вызывают вопросы не только у начинающих, но и у давно занятых бизнесом предпринимателей. Например, есть или нет КПП у ИП? Давайте сначала разберемся, что это такое.

КПП — это…

Вы увидели в бланке поле, куда нужно вписать свой КПП. Конечно, первым делом открываете свидетельство о регистрации и такой информации там не находите. Где посмотреть КПП у ИП?

Где посмотреть КПП у ИП?

Это аббревиатура, обозначающая код причины постановки на учет. Что это значит? Причина, по которой был зарегистрирован в ФНС тот или иной налогоплательщик. Какие-то коды будут шифровать таким образом организации, их подразделения, недвижимое имущество. Отсюда такой шифр — нужное сведение для отчетности, поэтому поле для него имеется во многих бланках.

Что такое код причины постановки на учет? Это комбинация из девяти символов, в которой зашифрована информация о конкретной организации. В отличие, скажем, от ИНН, который хранит данные именно о лице, владельце-налогоплательщике. КПП обязательно должен присваиваться при регистрации юридического лица вместе с тем же ИНН.

Код нужен для большого спектра платежных, юридических и бухгалтерских документов. Кстати, у одной организации может быть несколько таких кодов, если, например, она ведет деятельность и по месту основной регистрации, и в других регионах. Поэтому 9 символов КПП зашифровывают следующую информацию:

- 1-4 — код органа ФНС, куда юридическое лицо зарегистрировано на учет.

- 5-6 — код причины постановки на учет.

- 7-8 — порядковые цифры учета в налоговых территориальных органах.

Когда присваивается КПП?

Отметим: обладателем КПП может стать только юридическое лицо, но никак не физическое. Вот ряд поводов, являющихся основанием для получения такового кода:

- Регистрация нового юридического лица. КПП присваивается вместе с ИНН.

- При изменении юридического адреса фирмы.

- При открытии нового отделения, обособленного подразделения в другом регионе.

- При изменении адреса местоположения обособленного подразделения организации.

- По местоположению транспортных средств или недвижимости, принадлежащих данному юридическому лицу.

- Иные причины, указанные в НК РФ.

Но определяют ли номер КПП у ИП? Ответ тут достаточно прост.

Есть ли КПП у ИП (индивидуального предпринимателя)?

Регистрируя ИП, частное лицо получает только ИНН. КПП у индивидуального предпринимателя нет! Объясняется его отсутствие просто: причина постановки на учет в налоговой у ИП одна. При этом и регистрация всегда проходит по месту прописки. Отсюда и надобность в присвоении КПП отпадает.

При этом и регистрация всегда проходит по месту прописки. Отсюда и надобность в присвоении КПП отпадает.

Почему в документах ИП есть поле для КПП?

Возникает закономерный вопрос: если такового кода у предпринимателя нет, почему содержится графа «КПП» у ИП в платежном поручении? Дело в том, что многие документы и отчетные бланки стандартны что для юридических лиц, что для индивидуальных предпринимателей. Отчего и тем, и другим выдаются одинаковые формы для заполнения.

Если вам, ИП, попался такой бланк, то вы без сомнений ставьте в поле «КПП» прочерк или нуль (0). Можно и оставить его пустым — узнайте у работника налоговой службы или иной организации, как правильно обозначить отсутствие этого кода. А вот юридическое лицо в данном разделе должно будет обязательно поставить свой код постановки на учет.

Если требуют КПП…

Порой сама бюрократическая машина может дать сбой, ответив на вопрос «Есть или нет КПП у ИП?» утвердительно. Что делать в случае, если какая-либо организация просит предпринимателя указать в документе данный код, которого он не имеет?

Нужно обосновать свое возражение действующими законодательными нормами и официальными разъяснениями по этому поводу представителей ФНС. Исчерпывающим ответом будет отсылка на данное письмо Министерства финансов РФ: документ от 28.02.2013 № 03-02-08/14. Здесь есть полный ответ на вопрос «Есть или нет КПП у ИП?»

Исчерпывающим ответом будет отсылка на данное письмо Министерства финансов РФ: документ от 28.02.2013 № 03-02-08/14. Здесь есть полный ответ на вопрос «Есть или нет КПП у ИП?»

Отметим, что даже по отношению к юридическим лицам КПП не является знаковой информацией для идентификации их как налогоплательщиков. Реквизит носит чисто техническую функцию — он нужен ФНС для осуществления учета, отчего имеет статус дополнительного показателя. А вот уже ИНН предпринимателя помогает выполнить идентификацию.

Общие реквизиты

Отметим также, что КПП не относится к общим реквизитам даже для юридических лиц. Для большинства операций полностью идентифицировать ИП поможет указание следующей информации:

- Наименование вашего бренда (если есть).

- Правовая структура ведения бизнес-деятельности.

- Головная структура.

- Информация из вашего свидетельства о регистрации ИП: номер данного документа, дата регистрации, орган ФНС, выдавший бумагу.

- Фактический адрес.

- Контактный телефон.

- Адрес собственного сайта.

- Электронный почтовый ящик.

Стандартным для ИП также считается указание о себе и своей деятельности следующей информации:

- Ф.И.О.

- Банковский счет.

- Расчетный счет.

- Юридический адрес.

- ИНН.

- ОГРНИП.

- ОКПО.

- ОКАТО.

- Контактный номер телефона.

Если бланк подразумевает указание кода личной категории, то в данной графе нужно просто поставить прочерк.

Банковские реквизиты

Для совершения безналичных банковских расчетов в сопутствующих документах ИП достаточно указать следующую информацию:

- Свое официальное название из свидетельства о регистрации.

- Собственный 20-символьный банковский расчетный счет.

- Название банка, где открыт р/с.

- Корреспондентский счет.

- На стандартном бланке также будут графы для написания КПП, ИНН и ОКПО. Индивидуальный предприниматель здесь вписывает только свой ИНН — таких данных достаточно и для осуществления данного безналичного перевода, и для всей функциональной деятельности ИП вообще.

Когда контрагент настойчив…

Если с документами для налоговой службы и банковскими платежными поручениями все ясно, то с контрагентами не так все просто. Партнер может вообще не принимать возражения, что кода подстановки на учет у предпринимателя быть не может. А бывает и так, что обстановка не позволяет разводить споры по поводу «Есть КПП у ИП или нет».

В таком случае бывалые предприниматели предлагают пойти на небольшую хитрость — придумать для контрагента данный код самим! Конечно, такую комбинацию ни в коем случае нельзя вписывать в официальные бумаги. Сгенерировать КПП просто:

- Числовой код вашего региона.

- Шифр отделения налоговой инспекции по вашему месту прописки.

- Код для юридических лиц, применяемый для постановки оных на учет, — 01001.

В итоге получится девять цифр, которые и можно указать для настойчивого, но непросвещенного контрагента.

Главный вывод из всего сказанного: КПП у ИП нет и быть не может по российскому законодательству и Налоговому кодексу РФ. Главной информацией для идентификации индивидуального предпринимателя как налогоплательщика считается ИНН.

Главной информацией для идентификации индивидуального предпринимателя как налогоплательщика считается ИНН.

| Восходящие тенденции

Мы меняем наш пользовательский интерфейс. Некоторая информация может еще не быть актуальной. Пожалуйста, проверьте От классического к новому пользовательскому интерфейсу.Uptrends имеет обширную сеть из более чем 227 контрольных точек глобального мониторинга, которые можно настроить для мониторинга ваших веб-сайтов, серверов и веб-служб, чтобы вы могли определить источник проблемы.

Что такое контрольно-пропускной пункт?

Контрольно-пропускной пункт — это географическое местоположение, из которого вы можете периодически проверять время безотказной работы и производительность вашего сервиса.В этом географическом местоположении 1 или несколько серверов в 1 или нескольких центрах обработки данных выполняют проверки. Контрольно-пропускные пункты используют DNS-серверы, предоставленные местными интернет-провайдерами, когда они доступны, для обеспечения реалистичных измерений.

Почему полезно иметь так много контрольно-пропускных пунктов?

Благодаря такому количеству местоположений вы сможете представить свою пользовательскую базу наиболее эффективным и реалистичным образом, но наша плотная сеть контрольно-пропускных пунктов также делает Uptrends отличным инструментом для:

- Протестируйте сети CDN с множеством конечных точек.

- Протестируйте глобальную сеть DNS. Многие из наших контрольно-пропускных пунктов используют локальный DNS, что позволяет вам проверить правильность распространения изменений DNS по всему миру.

- Проверить, находится ли задержка, вызванная удаленными или магистральными провайдерами, в допустимых параметрах.

Выбор подходящего набора контрольно-пропускных пунктов

При выборе большего количества контрольных точек не требуется дополнительных затрат, поэтому мы рекомендуем пользователям выбирать как можно больше контрольных точек.

Мы настаиваем на выборе как минимум трех контрольно-пропускных пунктов. Если по какой-либо причине одна из этих контрольных точек отключена (например, для обслуживания), вы можете быть уверены, что по крайней мере две контрольные точки могут выполнять проверки, а ошибки могут быть проверены другой контрольной точкой.

Если по какой-либо причине одна из этих контрольных точек отключена (например, для обслуживания), вы можете быть уверены, что по крайней мере две контрольные точки могут выполнять проверки, а ошибки могут быть проверены другой контрольной точкой.

На вкладке «Контрольные точки» монитора вы можете активировать отдельные контрольные точки, а также целые страны и континенты. Если вы выберете страну или континент, вы сразу же получите выгоду от новых контрольных точек, когда мы добавим дополнительные местоположения в этот регион. Ваше покрытие автоматически растет вместе с ростом нашей сети! Даже если вы хотите пропустить отдельные контрольные точки, вы все равно можете воспользоваться этой функцией автоматического роста: вместо того, чтобы выбирать отдельные контрольные точки в стране и исключать одну, вы можете вместо этого использовать функцию исключения контрольных точек, чтобы иметь точный контроль над своей контрольной точкой. наборы.

Примечание: Доступные параметры зависят от типа учетной записи. Пользователи версии Starter, Premium или Professional могут выбрать фиксированные наборы контрольных точек. Пользователи версии Business или Enterprise могут выбрать до каждой доступной отдельной контрольной точки.

Где найти IP-адреса наших пунктов пропуска

См. Полный список наших контрольных точек глобального мониторинга, включая IP-адреса (как IPv4, так и IPv6). Этот список всегда актуален. Если вы хотите загрузить наши IP-адреса в формате JSON или XML, это руководство может помочь.

Проблемы с контрольно-пропускным пунктом?

Возникли проблемы с определенной контрольной точкой? Свяжитесь с нами!

Примечание. Некоторые инструменты географического определения IP-адреса в Интернете искажают физическое расположение наших центров обработки данных. Выучить больше.Checkpoint-VM (Hyper-V) | Документы Microsoft

Создает контрольную точку виртуальной машины.

В этой статье

Синтаксис

КПП-ВМ

[-CimSession ]

[-ComputerName ]

[-Credential ]

[-Name]

[[-Название снимка] ]

[-AsJob]

[-Пройти]

[-Что если]

[-Подтверждать]

[<Общие параметры>] КПП-ВМ

[-VM]

[[-Название снимка] ]

[-AsJob]

[-Пройти]

[-Что если]

[-Подтверждать]

[<Общие параметры>] Описание

Командлет Checkpoint-VM создает контрольную точку виртуальной машины.

Примечание. В Windows Server 2012 R2 моментальные снимки виртуальных машин были переименованы в контрольные точки виртуальных машин. Для ясности в этом документе снимки виртуальных машин будут называться контрольными точками.

Примеры

Пример 1

PS C: \> Checkpoint-VM -Name Test -SnapshotName BeforeInstallingUpdates Checkpoints Тестируйте виртуальную машину, создав для нее контрольную точку с именем BeforeInstallingUpdates.

Пример 2

PS C: \> Get-VM Test -ComputerName Server1 | КПП-ВМ Контрольные точки Проверка виртуальной машины на хосте Hyper-V Server1.

Параметры

-AsJob

Выполняет командлет в качестве фонового задания.

| Тип: | SwitchParameter |

| Позиция: | Именованный |

| Значение по умолчанию: | Нет |

| Принять ввод конвейера: | False |

| Принять подстановочные знаки: | False |

-CimSession

Запускает командлет в удаленном сеансе или на удаленном компьютере.Введите имя компьютера или объект сеанса, например выходные данные командлета New-CimSession или Get-CimSession. По умолчанию это текущий сеанс на локальном компьютере.

| Тип: | CimSession [] |

| Позиция: | Именованный |

| Значение по умолчанию: | Нет |

| Принять ввод конвейера: | False |

| Принять символы подстановки: | Ложь |

-ComputerName

Задает один или несколько хостов виртуальных машин, на которых должна быть создана контрольная точка виртуальной машины.Допускаются имена NetBIOS, IP-адреса и полностью определенные доменные имена. По умолчанию это локальный компьютер. Используйте localhost или точку (.), Чтобы явно указать локальный компьютер.

| Тип: | Строка [] |

| Позиция: | Именованный |

| Значение по умолчанию: | Нет |

| Принять ввод конвейера: | Ложь |

| Принять подстановочные знаки: | Ложь |

-Подтвердить

Запрашивает подтверждение перед запуском командлета.

| Тип: | SwitchParameter |

| Псевдонимы: | cf |

| Позиция: | Именованный |

| Значение по умолчанию: | Ложь |

| Принять ввод конвейера: | Ложь |

| Принимать подстановочные знаки: | Ложь |

-Credential

Задает одну или несколько учетных записей пользователей, у которых есть разрешение на выполнение этого действия.По умолчанию это текущий пользователь.

| Тип: | PSCredential [] |

| Позиция: | Именованный |

| Значение по умолчанию: | Нет |

| Принять ввод конвейера: | False |

| Принять символы подстановки: | Ложь |

-Имя

Задает имя виртуальной машины, контрольной точки которой нужно заняться.

| Тип: | Строка [] |

| Псевдонимы: | VMName |

| Позиция: | 0 |

| Значение по умолчанию: | Нет |

| Принять ввод конвейера: | True |

| Принимать подстановочные знаки: | Ложь |

-Passthru

Указывает, что объект должен быть передан конвейеру, представляющему виртуальную машину, для которой должна быть взята контрольная точка.

| Тип: | SwitchParameter |

| Позиция: | Именованный |

| Значение по умолчанию: | Нет |

| Принять ввод конвейера: | False |

| Принять подстановочные символы: | False |

-SnapshotName

Задает имя контрольной точки, которую нужно выполнить. Если не указан, используется комбинация имени виртуальной машины и текущей отметки времени.

| Тип: | Строка |

| Псевдонимы: | Имя контрольной точки |

| Позиция: | 1 |

| Значение по умолчанию: | Нет |

| Принять ввод конвейера: | Ложь |

| Принимать подстановочные знаки: | Ложь |

-VM

Указывает виртуальную машину, для которой будет выполняться контрольная точка.

| Тип: | VirtualMachine [] |

| Позиция: | 0 |

| Значение по умолчанию: | Нет |

| Принять ввод конвейера: | True |

| Принять символы подстановки: | Ложь |

-WhatIf

Показывает, что произойдет, если командлет будет запущен.Командлет не запущен.

| Тип: | SwitchParameter |

| Псевдонимы: | wi |

| Позиция: | Именованный |

| Значение по умолчанию: | Ложь |

| Принять ввод конвейера: | Ложь |

| Принимать подстановочные знаки: | Ложь |

Выходы

По умолчанию ничего; Microsoft.HyperV.PowerShell.Snapshot , если указан PassThru .

Межсетевой экран Check Point — обзор

Сравнение ISA 2004 и Check Point

Согласно его веб-сайту и маркетинговым материалам, на момент написания этой статьи у Check Point было 97 из 100 компаний из списка Fortune 100 в качестве клиентов и (наряду с Cisco PIX ) является основным конкурентом ISA Server на рынках крупного и среднего бизнеса. По информации International Data Corp.как сообщает TechTarget 17 декабря 2003 г. (http://searchsecurity.techtarget.com/originalContent/0,289142,sid14_gci

7,00.html), CheckPoint остается лидером в области технологий межсетевых экранов / VPN в целом с долей рынка 48 процентов.ПРИМЕЧАНИЕ

При рассмотрении показателей доли рынка важно помнить, что многие крупные компании практикуют «глубокую защиту», развертывая несколько межсетевых экранов от разных поставщиков. Таким образом, тот факт, что 97 процентов компаний из списка Fortune 500 используют Check Point, не означает, что они также не используют другие продукты межсетевого экрана вместе с Check Point.

Среди устройств безопасности Nokia (которая запускает программное обеспечение Check Point FW-1 / VPN-1 в своей проприетарной операционной системе IPSO) заняла третье место после Cisco и NetScreen.

В этом разделе мы дадим обзор программного обеспечения межсетевого экрана Check Point и устройств Nokia. Мы рассмотрим общие спецификации Check Point, поддержку платформы и системные требования, возможности фильтрации на уровне приложений, поддержку VPN и возможности веб-кэширования, а также рассмотрим, как ISA Server 2004 может сравниться с ними.

Check Point: общие спецификации

Check Point NG — это текущая («следующее поколение») версия продуктов безопасности Firewall-1 и VPN-1. Check Point предоставляет пакет безопасности NG, в который входят FW-1 Pro, VPN-1 Pro, SmartCenter / SmartCenter Pro, Check Point Express, SmartView Monitor / Reporter, SmartUpdate, ClusterXL, а также клиенты SecuRemote и SecureClient VPN. Ограниченную по времени ознакомительную версию пакета можно загрузить по адресу: https://www.checkpoint.com/GetSecure/MediaEngine?action=MP_OrderStart.

FW-1 / VPN-1 можно приобрести как программный брандмауэр / продукт VPN, который можно установить в любой из нескольких операционных систем (см. «Требования к платформе») или на устройстве Nokia, работающем под собственной операционной системой Nokia IPSO. Вы можете купить устройство Nokia с установленным программным обеспечением Check Point или загрузить программное обеспечение с Check Point (указав свой идентификатор входа) и выполнить установку самостоятельно. Вы также можете загрузить обновленный образ операционной системы IPSO для установки перед установкой программного обеспечения NG.

Check Point FireWall-1 и Check Point VPN-1 лицензированы для определенного количества IP-адресов (25, 50, 100, 250, без ограничений). Фирменное клиентское программное обеспечение VPN-1 (VPN-1 SecureClient) приобретается в качестве опции за дополнительную плату.

Цены варьируются в зависимости от торгового посредника, и Check Point предлагает множество различных продуктов (а также устройства, предлагаемые другими поставщиками, такими как Nokia, на которых установлено программное обеспечение Check Point FW-1 / VPN-1). Ниже приведены некоторые типичные затраты на программное обеспечение у популярных торговых посредников (на основе информации из Hardware Central) на момент написания: Шлюз

FW-1 с SmartCenter для единой точки обеспечения безопасности, которая защищает 100 IP-адресов, стоит от 5150 до 5516 долларов.

Согласно веб-сайту Check Point, цены начинаются с:

- ▪

24 100 долларов США для корпоративных решений (500+ пользователей)

- ▪

4 995 долларов США для среднего бизнеса (100d — 500 пользователей)

- ▪

399 долл. США для решений для филиалов *

* VPN-1 Edge для филиалов включает только функции VPN и межсетевой экран с проверкой состояния (не поддерживает серверы фильтрации / безопасности на уровне приложений).

FW-1 и VPN-1 имеют годовые лицензии на подписку, по которым вы должны ежегодно платить за использование FW-1. Клиентское программное обеспечение VPN-1 SecuRemote распространяется бесплатно. Однако более продвинутый VPN-1 SecureClient для Windows и Macintosh (который включает персональный брандмауэр и контроль конфигурации безопасности для отдельных компьютеров) стоит от 2300 долларов за 25 IP-адресов до 40 000 долларов за 1000 IP-адресов.

Добавление сервера фильтрации содержимого (UFP или CVP) приводит к дополнительным расходам, размер которых зависит от развернутого оборудования и программного обеспечения.

ПРИМЕЧАНИЕ

Серверы протокола фильтрации URL-адресов (UFP) содержат списки URL-адресов, обозначенных как разрешенные или запрещенные. Серверы Content Vectoring Protocol (CVP) анализируют поток данных и разрешают или запрещают соединения на основе правил политики.

Check Point: поддержка платформы и системные требования

Программный брандмауэр Check Point FireWall-1 работает в следующих операционных системах:

- ▪

Windows NT / 2000

- ▪

Sun Solaris

- ▪

Linux (RedHat)

- ▪

Check Point SecurePlatform

- ▪

Nokia IPSO (проприетарная ОС на основе UNIX)

- ▪

- ▪

Балансировка сетевой нагрузки (NLB)

- ▪

Карантин VPN

- ▪

- ▪

- ▪

- Active Directory

- ▪

Службы Windows DHCP, DNS и WINS

- ▪

RADIUS Internet Authentication

- ▪

VPN-1 Edge: для удаленных сайтов / филиалов

- ▪

VPN-1 Express: mid предприятия с несколькими площадками и до 500 пользователей

- ▪

VPN-1 Pro: сложные сети корпоративного уровня (включая FW-1)

- ▪

VSX: среды VLAN, центры обработки данных, большие сегментированные сетей

- ▪

VPN в один клик (возможность создания VPN за одно действие).

- ▪

Шифрование и аутентификация IPSec

- ▪

SecuRemote использует 128–256 бит AES и 56–168 бит 3DES для шифрования данных. 1)

- ▪

Поддержка SSL-VPN через веб-браузер

- ▪

Поддержка Microsoft L2TP VPN-клиентов

- ▪

ISA Server поддерживает сертификаты X.509 для шифрования IPSec и общие ключи для организаций, которые не хотят внедрять PKI.

- ▪

Мастера VPN для ISA Server упрощают настройку VPN. ISA Server поддерживает использование CMAK для создания соединения VPN, которое позволяет пользователям подключаться к VPN одним щелчком мыши, и поддерживает автоматически загружаемую телефонную книгу. CMAK также позволяет настраивать маршруты для клиентов VPN.Мастера CMAK упрощают работу как администратора, так и пользователя.

- ▪

ISA-сервер использует стандартный протокол L2TP IPSec Nat Traversal (NATT) IETF RFC для подключения к VPN Server 2003.

- ▪

ISA Server 2004 поддерживает шифрование 3DES.

- ▪

ISA Server 2004 не поддерживает VPN QoS; однако QoS имеет ограниченную функциональность за пределами корпоративной сети, потому что каждый промежуточный маршрутизатор также должен поддерживать его, а вероятность этого мала.

- ▪

ISA Server поддерживает SSL-туннелирование.

- ▪

ISA Server 2004 поддерживает клиентов Microsoft PPTP и L2TP.

- ▪

ISA Server поддерживает карантин VPN через функцию карантина Windows Server 2003 с использованием стандартных клиентов Windows PPTP и L2TP без дополнительных затрат.

- Производитель: Check Point Модель

- : Check Point vSec

- Версия программного обеспечения: R80.10

- Шлюз безопасности Check Point подключен к сети и работает без обнаруженных неисправностей.

- Имеется root-доступ к шлюзу безопасности Check Point.

- Имеется как минимум один сконфигурированный и проверенный функциональный внутренний интерфейс.

- Имеется один настроенный и проверенный функциональный внешний интерфейс.

Нажмите СОЗДАТЬ VPN-СОЕДИНЕНИЕ .

Заполните поля для шлюза и туннеля, как показано в следующей таблице, и нажмите Create :

- В Cloud Console перейдите к Routes > Create Route .

- Введите параметры, как показано в следующей таблице, и нажмите Create .

- Откройте SmartConsole> Политики безопасности > Инструменты доступа > Сообщества VPN .

- Щелкните Звездное сообщество . Откроется окно «Новое звездное сообщество».

- Введите имя объекта для сообщества VPN.

- В области Center Gateways щелкните значок «плюс», чтобы добавить объект Check Point Security Gateway для центра сообщества.

- В области Satellite Gateways щелкните значок плюс , чтобы добавить объект шлюза Google Cloud.

- IKE для фазы 1 : 610 минут

- IKE для фазы 2 : 10 800 секунд

- Перейдите к Topology в разделе VPN Domain. Выберите Определено вручную.

- Щелкните вправо, чтобы выбрать желаемый объект.

- Щелкните Новый > Группа > Простая группа .

- Введите имя объекта , нажмите ОК . НЕ назначайте никакие объекты в эту группу.

- Открыть SmartConsole > Шлюзы и серверы .

- Выберите шлюз безопасности Check Point и дважды щелкните.

- Из Общие свойства > Управление сетью > Получить интерфейсы .

VTI отображаются в топологии. Примечание : Окно Edit Topology перечисляет элементы VTI в той же строке, если эти критерии соответствуют:

- Имя удаленного узла

- Удаленный IP-адрес

- Имя интерфейса

Настройте VTI VIP на вкладке «Топология».Щелкните ОК .

В VPN Domain выберите Manually Defined > Empty_Group .

- Открыть SmartConsole > Политики безопасности > Инструменты доступа > Сообщества VPN .

- Щелкните Звездное сообщество .

- Введите имя объекта для сообщества VPN.

- В области Center Gateways щелкните значок «плюс», чтобы добавить объект Check Point Security Gateway для центра сообщества.

- В области Satellite Gateways щелкните значок «плюс», чтобы добавить объект шлюза Google Cloud.

- Откройте SmartConsole> Global Properties > VPN > Advanced .

- Выберите Включить согласование направления VPN в столбце VPN .

Добавьте эти правила сопоставления по направлению в столбец VPN для каждого правила брандмауэра, связанного с трафиком VPN:

Internal_clear> Название сообщества Google Cloud VPN (VPN_Community) Название сообщества Google Cloud VPN> Название сообщества Google Cloud VPN (VPN_Community) Название сообщества Google Cloud VPN (VPN_Community)> Internal_clear- Добавлен новый параметр конфигурации с именем «Установить политику после публикации».

- Обновлены названия следующих действий и сценариев:

- Получите заблокированные IP-адреса для получения заблокированных IP-адресов

- Заблокировать IP-адрес для блокировки IP-адреса

- Разблокировать IP, чтобы разблокировать IP-адрес

- Получите заблокированные приложения, чтобы получить заблокированные имена приложений

- Блокировать приложение для блокировки приложений

- Разблокировать приложение для разблокировки приложений

- Блокировать URL-адреса для блокировки URL-адресов

- Разблокировать URL для разблокировки URL

- У вас должен быть URL-адрес сервера брандмауэра Check Point, к которому вы будете подключаться и выполнять автоматические операции, а также учетные данные для доступа к этому серверу.

- Чтобы получить доступ к пользовательскому интерфейсу FortiSOAR ™, убедитесь, что порт 443 открыт через брандмауэр для экземпляра FortiSOAR ™.

- Чтобы заблокировать или разблокировать IP-адреса, URL-адреса или приложения, вам необходимо добавить необходимую конфигурацию в брандмауэр Check Point. См. Раздел «Блокировка или разблокировка IP-адресов , URL-адресов или приложений» в разделе «Межсетевой экран Check Point ».

- Войдите в Check Point Firewall с необходимыми учетными данными.

Чтобы заблокировать или разблокировать IP-адреса, необходимо создать политику. Следующие шаги определяют процесс добавления политики

.- Создайте сетевую группу.

- Добавьте новую политику в Access Control , а затем добавьте вновь созданную сетевую группу в Source . Установите

Destinationкак any иActionкак Drop , как показано на изображении в шаге 1.

При настройке коннектора межсетевого экрана Check Point в CyOPs ™ вы должны использовать то имя, которое у вас есть. указанный на этом шаге в качестве параметра конфигурацииIP Block Policy.В нашем примере мы назвали нашу сетевую группуcybersponse-block-ip, поэтому вы должны ввести cybersponse-block-ip в полеIP Block Policy. - Чтобы заблокировать или разблокировать URL-адреса, необходимо создать политику. Следующие шаги определяют процесс добавления политики

- Создайте приложение или объект сайта.

- Добавьте новую политику в Access Control и добавьте вновь созданное приложение или объект сайта в Services & Applications , как показано на изображении в шаге 1.

При настройке коннектора межсетевого экрана Check Point в CyOPs ™ необходимо использовать имя, указанное на этом шаге, в качестве параметра конфигурацииПолитика блокировки URL-адресов. В нашем примере мы назвали наше приложение или объект сайта какcybersponse-url-block, поэтому вы должны ввести cybersponse-url-block в полеПолитика блокировки URL-адресов. - Чтобы заблокировать или разблокировать приложения, необходимо создать политику. Следующие шаги определяют процесс добавления политики

- Создайте объект приложения или группы сайтов.

- Добавьте новую политику в Access Control , а затем добавьте вновь созданное приложение или объект группы сайтов в Services & Applications , как показано на изображении в шаге 1.

При настройке коннектора межсетевого экрана Check Point в CyOPs ™, вы должны использовать имя, указанное на этом шаге, в качестве параметра конфигурацииApplication Block Policy. В нашем примере мы назвали наше приложение или объект группы сайтов какcybersponse-app-block-group, поэтому вы должны ввести cybersponse-app-block-group в полеApplication Block Policy. - Настройте брандмауэр, выполнив следующие действия:

- Откройте SmartConsole и войдите на свой сервер управления. Если у вас многодоменная среда, войдите в домен MDS.

- На левой панели навигации щелкните Управление и настройки .

- Щелкните Blades .

- В разделе Management API щелкните Advanced Settings .

- Выберите один из следующих вариантов: Принимать вызовы API только от сервера управления (это настройка по умолчанию), Все IP-адреса, которые могут использоваться для клиентов с графическим интерфейсом (выберите это, если вы хотите разрешить серверу API принимать запросы только с IP-адресов, которые можно использовать для подключения к серверу управления с помощью SmartConsole), или Все IP-адреса .

- После того, как вы сделали выбор, нажмите кнопку Publish и используйте

SSHдля входа на сервер управления в экспертном режимеapi restart.

- Блочные приложения

- IP-адрес блока

- Блокировать URL-адреса

- Получить сведения о приложениях

- Получить заблокированные имена приложений

- Получить заблокированные IP-адреса

- Получить заблокированные URL-адреса

- Получить сеансы

- Получить сеанс

- Завершить отключенные сеансы

- Завершить сеанс

- Разблокировать приложения

- Разблокировать IP-адрес

- Разблокировать URL

- Проверка политик конфигурации

-

вар. Пути - Массив глобальных путей, указывающих, где искать файлы журнала.Все

шаблоны, поддерживаемые Go Glob

также поддерживаются здесь. Например, вы можете использовать подстановочные знаки для извлечения всех файлов.

из предопределенного уровня подкаталогов:

/path/to/log/*/*.log. Этот извлекает все файлы.logиз подпапок/ path / to / log. Это не получить файлы журнала из самой папки/ path / to / log. Если оставить эту настройку пусто, Filebeat выберет пути журналов в зависимости от вашей операционной системы. -

var.syslog_host - Интерфейс для прослушивания трафика системного журнала на основе UDP.По умолчанию localhost. Установите 0.0.0.0 для привязки ко всем доступным интерфейсам.

-

var.syslog_port - Порт UDP для прослушивания трафика системного журнала. По умолчанию 9001.

-

переменные теги - Список тегов для включения в события. Включая переадресованный

host.nameне добавляется в События. По умолчанию[контрольная точка-брандмауэр, перенаправлено]. -

var.ssl - Конфигурация SSL / TLS для экземпляра filebeat. Это можно использовать для обеспечения взаимного TLS.

3

5

IBM AIX 9 На компьютере под управлением Windows Check Point FW-1 NG требует 40 МБ свободного дискового пространства, процессора 300 МГц или лучше и не менее 128 МБ ОЗУ.Это для основного модуля управления и обеспечения соблюдения. Для клиентов с графическим интерфейсом вам потребуется дополнительно 40 МБ дискового пространства и 32 МБ ОЗУ.

Продукты Check Point FW-1 / VPN-1 продаются как программные решения, так и предварительно установлены на аппаратных средствах.

За исключением устройств, базовая операционная система должна быть правильно настроена, прежде чем FW-1 будет работать правильно. Исправления и обновления ОС могут вызвать проблемы. Поддержка Solaris 2.7 не осуществлялась в течение двух лет после выпуска ОС, а FW-1 по-прежнему не поддерживал Windows Server 2003 через девять месяцев после выпуска.

Чем отличается ISA Server 2004? Как и Check Point, ISA Server 2004 представляет собой программный брандмауэр, который может быть установлен на различных аппаратных конфигурациях. В отличие от Check Point, ISA Server 2004 нельзя установить в UNIX. Минимальные системные требования для них одинаковы.

ISA Server 2004 разработан специально для интеграции с Windows и использования его функций, в том числе:

Все эти службы Windows включены «в коробку» с базовым Windows 2000 Server или Server Операционная система 2003 г. без дополнительных затрат.

Check Point: возможности фильтрации на уровне приложений

Check Point обеспечивает фильтрацию приложений с помощью своих новейших продуктов «NG with Application Intelligence». Check Point называет свои прокси-серверы приложений «серверами безопасности» и использует термин «Application Intelligence» для обозначения технологий предотвращения атак на уровне приложений, интегрированных в FireWall-1 и SmartDefense. Check Point относительно новичок в фильтрации на уровне приложений (эта функция не была включена в его версии до 4.0).

Фильтрация содержимого может выполняться через сервер протокола фильтрации URL-адресов (UFP) для подключаемого модуля FW-1 (SurfControl). Плагин предоставляет список категорий классифицированных веб-сайтов и может быть установлен на машине FW-1 или отдельном сервере. Фильтрация контента также может выполняться через сервер Content Vectoring Protocol (CVP). Устройства и службы фильтрации контента, такие как Websense, могут взаимодействовать с FW-1.

Каким образом сравнивается ISA Server 2004ISA Server 2004 выполняет интеллектуальную проверку с отслеживанием состояния с использованием «интеллектуальных» фильтров приложений.Вы можете не только определить достоверность данных, проходящих через брандмауэр, в заголовках запросов и ответов, но также можете выполнить фильтрацию по «сигнатуре» (текстовой строке) для фильтрации по ключевым словам или фильтрации для определенных типов файлов. Как и FW-1, ISA 2004 работает с Websense, SurfControl и другими сторонними фильтрующими продуктами.

ISA Server 2004 проверяет все аспекты связи HTTP. Фильтр SMTP защищает от недопустимых команд SMTP, вызывающих переполнение буфера, а средство проверки сообщений SMTP блокирует спам и почту, содержащую опасные вложения.Фильтрация RPC в ISA Server защищает от эксплойтов и вредоносного кода, направленного на службы RPC, и гарантирует, что к серверу Exchange будут проходить только действительные соединения. Фильтрация DNS предотвращает атаки на уровне приложений, направленные на опубликованные DNS-серверы, а фильтры POP3 защищают опубликованные почтовые серверы POP3 от атак. SDK ISA Server позволяет легко разрабатывать веб-фильтры и фильтры приложений.

Check Point: поддержка VPN

Check Point предоставляет ряд различных решений VPN:

Все они поддерживают проверку с отслеживанием состояния, фильтрацию URL-адресов, VPN типа «сеть-сеть», VPN для удаленного доступа и сертификаты X.509 сертификатов. Обнаружение вторжений SmartDefense, фильтрация контента и прокси-сервер приложений (сервер безопасности), переключение при отказе с отслеживанием состояния и балансировка нагрузки поддерживаются только VPN-1 Express, VPN-1 Pro и VSX. Другие функции VPN включают:

Check Point SecureClient (клиентское программное обеспечение VPN за дополнительную плату) обеспечивает функциональность, аналогичную ISA. Карантин VPN (Check Point называет это «проверкой конфигурации клиента»), а также предоставляет персональный брандмауэр для клиентской машины.

Чем отличается ISA Server 2004? Как и Check Point, ISA Server 2004 поддерживает управление доступом на основе пользователей и групп, а также межсайтовую и удаленную VPN с проверкой состояния и фильтрацией с отслеживанием состояния, чтобы вы могли контролировать то, что проходит через VPN. VPN-соединения подвергаются политикам межсетевого экрана, как и любое другое соединение; это обеспечивает детальный контроль над протоколами, которые можно использовать, серверами, к которым они могут подключаться, временем дня / продолжительностью подключения и IP-адресом, с которого разрешено подключение.Дополнительно:

Check Point: веб-кэширование

Функциональность веб-кэширования не включена в базовое программное обеспечение Check Point; он может быть добавлен путем покупки дополнительного модуля или решения «вне коробки».

Чем отличается ISA Server 2004? ISA Server 2004 включает в себя функции веб-кэширования без дополнительной оплаты. Прямое кэширование позволяет межсетевому экрану ISA Server 2004 кэшировать объекты, полученные внутренними пользователями с внешних веб-серверов. Обратное кэширование позволяет брандмауэру ISA Server 2004 кэшировать объекты, полученные удаленными пользователями с серверов, которые были опубликованы брандмауэром ISA Server 2004. Веб-объекты, запрошенные удаленными пользователями, кэшируются на брандмауэре ISA Server 2004, а последующие запросы для тех же объектов обслуживаются из веб-кеша брандмауэра вместо пересылки запроса на опубликованный веб-сервер, расположенный за брандмауэром ISA Server 2004.

Быстрое кэширование ОЗУ позволяет брандмауэру ISA Server 2004 сохранять в памяти наиболее часто используемые элементы. Это оптимизирует время отклика за счет извлечения элементов из памяти, а не с диска. ISA Server 2004 предоставляет вам оптимизированное хранилище дискового кэша, которое минимизирует доступ к диску для операций чтения и записи. ISA Server 2004 также поддерживает цепочку веб-прокси, что позволяет межсетевому экрану ISA Server 2004 пересылать веб-запросы вышестоящему веб-прокси-серверу.

Доступ и личная учетная запись — Учебное пособие по базе данных: RIA Checkpoint

** Для использования RIA студенческий билет не нужен.Студенческий билет просто предоставляет дополнительные персонализированные функции, такие как заметки, папки и выделение. **

Чтобы создать студенческий билет, перейдите на страницу регистрации учетной записи (открывается в новом окне / вкладке) . Если вы находитесь за пределами университетского городка, вас могут попросить сначала войти в систему с вашим идентификатором PSU (он же ODIN). При первом входе в систему вы, , можете получить красное сообщение об ошибке, в котором говорится: «Невозможно найти учетную запись, связанную с вашим IP …». Щелкните ссылку регистрации учетной записи (выше) еще раз, и она должна исчезнуть и привести вас к страницу регистрации.

Страница регистрации лучше всего работает с Firefox или Chrome. Если вы используете Internet Explorer 8, вам нужно будет убедиться, что вы находитесь в «режиме совместимости», чтобы принять лицензионное соглашение. Чтобы переключиться, щелкните меню «Инструменты» в IE и выберите «Просмотр в режиме совместимости».

Заполните форму. Вы ДОЛЖНЫ использовать адрес электронной почты блока питания (@ pdx.edu). Студенческие билеты, созданные с помощью любых других электронных писем, можно удалить в любое время без предупреждения.

Вы получите электронное письмо со ссылкой на Checkpoint, именем пользователя, созданным на вашем компьютере, и временным паролем (имя пользователя нельзя изменить, заархивируйте письмо).Электронное письмо обычно отправляется сразу или в течение часа после отправки регистрации. Если вы не получили письмо, проверьте папки нежелательной почты или спама.

Перейдите по ссылке и войдите под своим именем пользователя и временным паролем. Вам будет предложено изменить пароль.

После завершения этого процесса вы можете получить доступ к Checkpoint с любого устройства (например, компьютера, планшета, смартфона), имеющего доступ в Интернет (его не нужно подключать к университету) по адресу https: // checkpoint.riag.com

Студенческий билетявляется временным и автоматически истекает 31 июля и 31 декабря. Если срок действия вашего удостоверения личности истек, зарегистрируйтесь снова, выполнив описанные выше действия.

Если вы обращаетесь к базе данных через ссылку на библиотеку, вы автоматически будете перенаправлены к общей версии. Чтобы переключиться на свой студенческий билет, нажмите Выйти в правом верхнем углу страницы, затем нажмите Изменить логин , затем войдите со своим студенческим идентификатором.

Если у вас возникнут проблемы, позвоните в службу поддержки по телефону 1-800-431-9025, запрос 4 в любое время с понедельника по пятницу с 9:00 до 19:00 по восточному времени.

Как настроить VPN между шлюзом безопасности Check Point и Cloud VPN

Ашиш Верма | Технический менеджер программы | GoogleПредоставлено сотрудниками Google.

Это руководство проведет вас через процесс настройки шлюза безопасности Check Point. для интеграции с Google Cloud VPN. Эта информация предоставлено только в качестве примера. Обратите внимание, что это руководство не предназначено для всесторонний обзор IPsec и предполагает базовое знакомство с IPsec протокол.

При создании этого руководства использовалось следующее оборудование:

Топология

Топология, описанная в этом руководстве, представляет собой базовый туннель IPsec VPN типа «сеть-сеть». конфигурация с использованием указанного устройства:

Предварительные требования

Чтобы использовать шлюз безопасности Check Point с Cloud VPN, убедитесь, что выполнены следующие предварительные условия:

Параметры IPsec

Следующие параметры и значения используются в конфигурации IPSec шлюза для цель этого руководства. Cloud VPN поддерживает обширную список шифров, которые можно использовать в соответствии с вашими политиками безопасности.

| Параметр | Значение |

|---|---|

| Режим IPsec | Туннельный режим |

| Протокол аутентификации | Общий ключ |

| Обмен ключами | IKEv2 или IKEv1 |

| Начало | Авто |

| Perfect Forward Secrecy (PFS) | по |

Это параметры конфигурации шифра для фазы 1 и фазы 2 IKE, которые используются в этом руководстве.

| Фаза | Роль шифра | Шифр |

|---|---|---|

| Фаза-1 | Шифрование | aes-128 (IKEv1 или aes-256 (IKEv2) |

| Целостность | sha-1 (IKEv1) или sha-256 (IKEv2) | |

| Диффи-Хелман | Group2 (IKEv1) или Group14 (IKEv2) | |

| Срок службы фазы 1 | 36600 секунд (IKEv1) 36000 секунд (IKEv2) | |

| Фаза-2 | Шифрование | aes-128 (IKEv1) или aes-256 (IKEv2) |

| Целостность | sha-1 (IKEv1) или sha-256 (IKEv2) | |

| Срок службы фазы 2 | 10800 секунд (IKEv1) 10800 секунд (IKEv2) |

Ниже приведен пример среды, которая поможет вам настроить VPN на основе политик.Убеждаться для замены IP-адресов в образце среды вашими собственными IP-адресами.

Облако VPN

| Имя | Значение |

|---|---|

| Cloud VPN (внешний IP) | 35.195.227.26 |

| VPC CIDR | 10.132.0.0/20 |

КПП

| Имя | Значение |

|---|---|

| Шлюз безопасности Check Point (внешний IP) | 199.203.248.181 |

| Адреса за шлюзом безопасности Check Point | 10.0.0.0/24 |

Конфигурация — Google Cloud

Настройка Cloud VPN

Чтобы настроить Cloud VPN: 1. В облачной консоли выберите Сеть > Создать VPN-соединение .

| Параметр | Значение | Описание |

|---|---|---|

| Имя | gcp-to-cp-vpn | Имя шлюза VPN. |

| Описание | VPN-туннельное соединение между GCP и шлюзом безопасности Check Point | Описание VPN-соединения. |

| Сеть | к-сп | Сеть Google Cloud, к которой подключен VPN-шлюз. Эта сеть получит возможность подключения к VPN. |

| Регион | Европа-Запад1 | Домашний регион шлюза VPN. Убедитесь, что шлюз VPN находится в том же регионе, что и подсети, к которым он подключается. |

| IP-адрес | облако-ip (35.195.227.26) | Шлюз VPN использует статический общедоступный IP-адрес. Можно назначить существующий неиспользуемый статический общедоступный IP-адрес в рамках проекта или создать новый. |

| IP-адрес удаленного узла | 199.203.248.181 | Общедоступный IP-адрес локального VPN-устройства, используемого для подключения к Cloud VPN. |

| Версия IKE | IKEv1 | Версия протокола IKE.Вы можете выбрать IKEv1 или IKEv2. |

| Общий секрет | секрет | Общий секрет, используемый для аутентификации шлюзами VPN. Настройте вход туннеля локального шлюза VPN с тем же общим секретом. |

| Варианты маршрута | Статический | Несколько вариантов маршрутизации для обмена информацией о маршруте между шлюзами VPN. В этом примере используется статическая маршрутизация. |

| Диапазон IP-адресов удаленной сети | 10.0,0.0 / 24 | Локальный CIDR блокирует подключение к Google Cloud через VPN-шлюз. |

| Локальные диапазоны IP-адресов | 10.132.0.0/20 | Диапазоны IP-адресов Google Cloud, соответствующие выбранной подсети. |

Настройка статического маршрута

| Параметр | Значение | Описание |

|---|---|---|

| Имя | маршрут к vpn | Название маршрута. |

| Сеть | к-сп | Сеть Google Cloud, к которой подключен маршрут. |