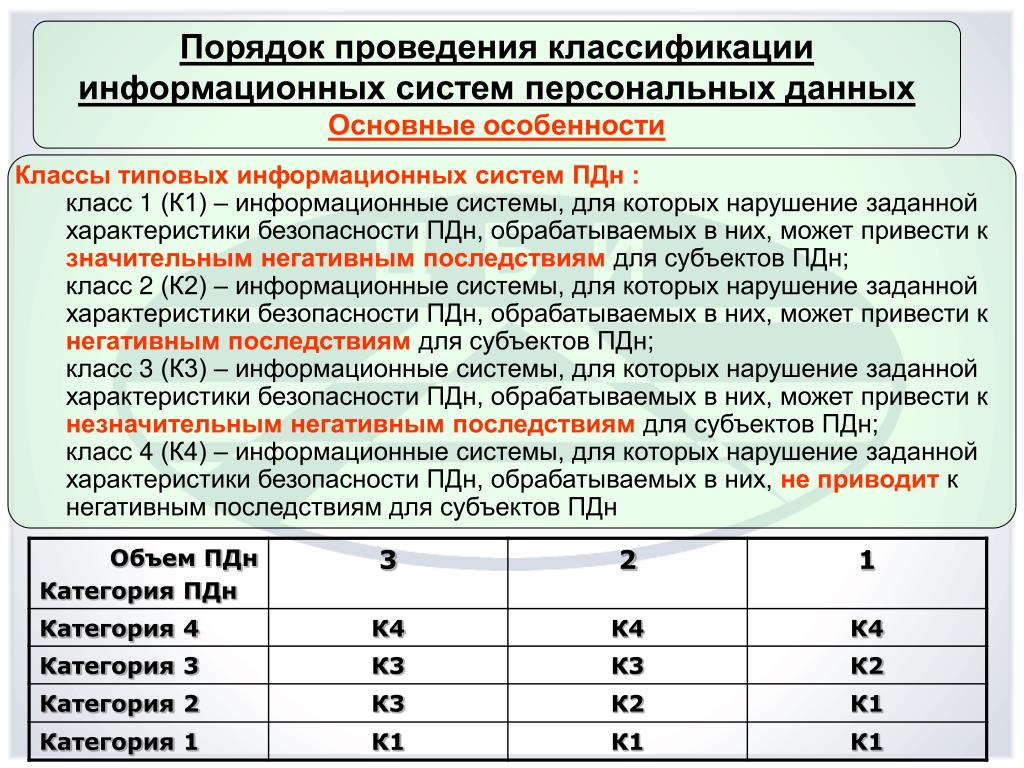

Шпаргалка по классам СКЗИ для защиты Персональных данных|Информационная безопасность

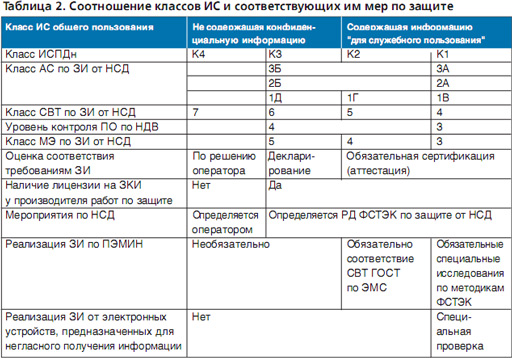

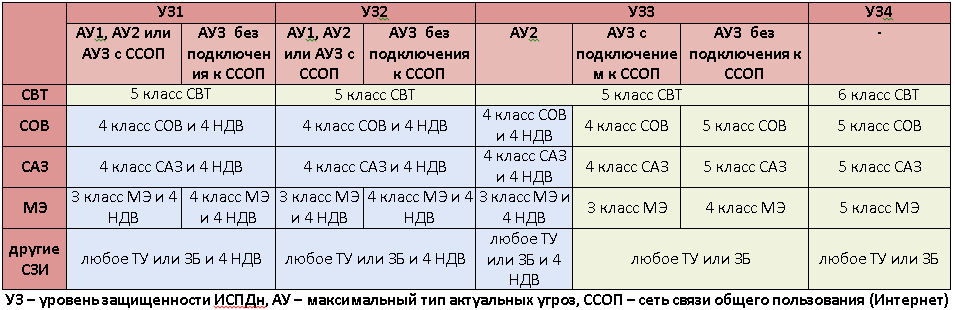

В данном статье мы в качестве шпаргалки приведем небольшую сводную таблицу по указанным классам

Обратите особое внимание, на то, что вмененное в обязательном порядке требование «использовать средства защиты информации, прошедших процедуру оценки соответствия требованиям законодательства Российской Федерации в области обеспечения безопасности информации, в случае, когда применение таких средств необходимо для нейтрализации актуальных угроз» (п.5г), рассматриваемого документа предполагается использование сертифицированных СКЗИ.

А далее даются конкретные классы СКЗИ под уровни защищенности ПДн, которые мы и приведем в нашей таблице.

Таблица классов СКЗИ для защиты ПДн

| Уровень защищенности | |||

КС1+ | |||

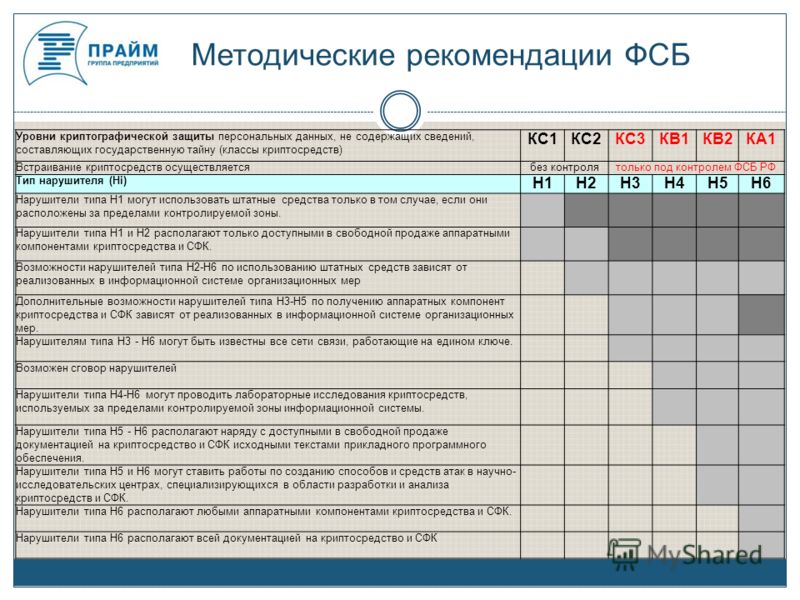

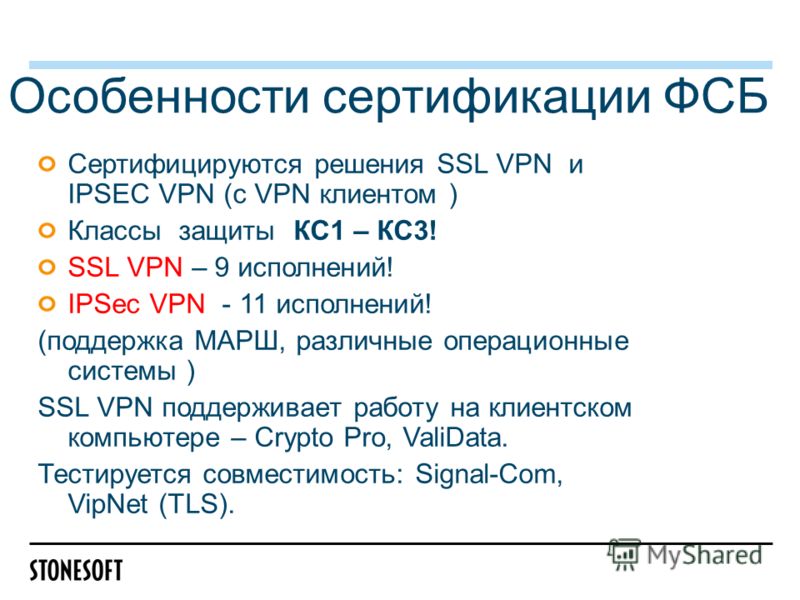

Напомним, что на данный момент есть 6 классов СКЗИ: КС1, КС2, КС3, КВ1, КВ2, КА1.

Класс определяется исходя из возможностей по реализации атак (т.е. по сути исходя из модели нарушителя), которые прописаны в документе.

Например, так :

- при КС3 злоумышленник имеет доступ к СВТ, на которых реализованы СКЗИ и СФ (среда функционирования)

- при КВ2 злоумышленники могут располагать исходными текстами входящего в СФ прикладного ПО, непосредственно использующего Вызовы программных функций СКЗИ

- при КА1 злоумышленники имеют возможность располагать всеми аппаратными компонентами СКЗИ и СФ

Интересно заметить, что, несмотря на то, что мы вроде как и разрабатываем модель нарушителя (в рамках модели угроз ПДн), и можем определить его возможности, но итоговый класс СКЗИ привязан к уровню защищенности ПДн. И снизить его в нашем случае никак не удастся.

Совместимый с ОС Astra Linux криптопровайдер «КриптоПро CSP» 5.0 R2 сертифицирован ФСБ России

Интеграция Инфраструктура | Поделиться 0 R2.

0 R2.Криптопровайдер поддерживает современные отечественные алгоритмы шифрования из ГОСТ Р 34.12-2015 (ГОСТ 34.12-2018), в том числе в протоколах CMS и TLS 1.2, и отвечает всем требованиям регулятора к СКЗИ классов защиты КС1, КС2 и КС3. Если раньше реализовать максимальную степень безопасности, соответствующую классу КС3, можно было только в среде MS Windows, то теперь эта возможность стала доступна и пользователям ОС Astra Linux Special Edition, единственной отечественной операционной платформы, которую разрешено применять в системах с данным классом защиты.

Программный продукт «КриптоПро CSP» предназначен для формирования и проверки электронной подписи, генерации ключей, шифрования и имитозащиты данных. Решение позволяет обеспечить аутентичность и конфиденциальность соединений, контроль целостности информации, системного и прикладного ПО, а также защитить его от несанкционированных изменений и нарушений доверенного режима работы. Удобный графический интерфейс делает использование СКЗИ на современных устройствах, в том числе с сенсорными экранами, простым и комфортным.

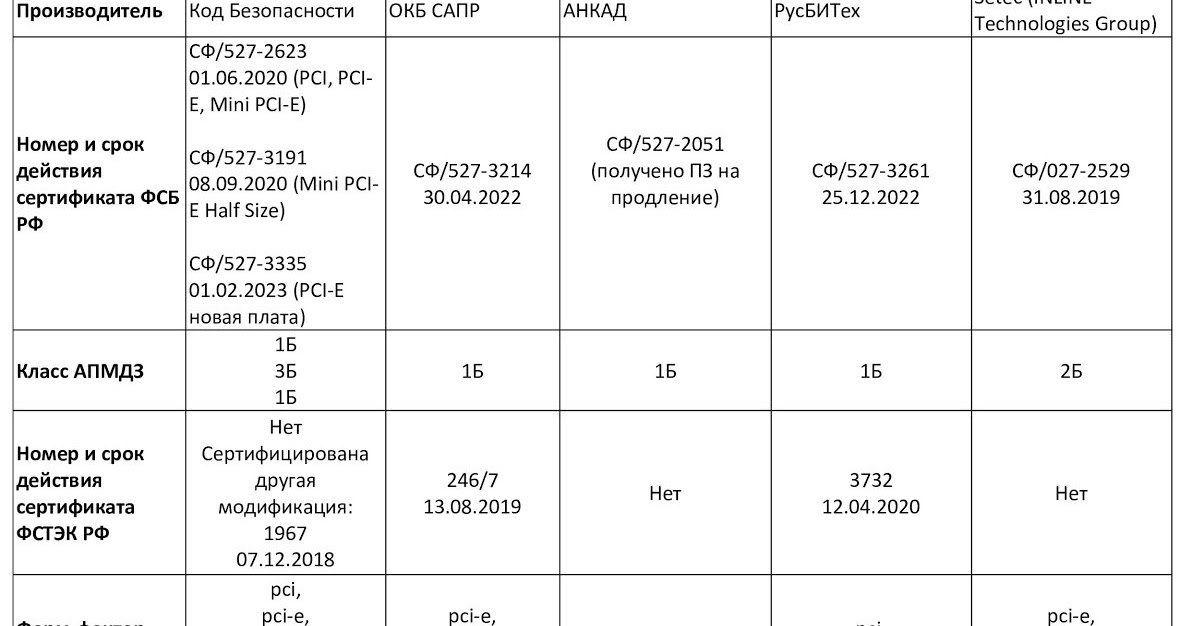

Обеспечить безопасность данных по классу КС3 позволяет применение не какого-либо отдельного решения, а целого комплекса программных и аппаратных средств. Помимо СКЗИ соответствующего уровня, необходимы специализированное ПО для создания и контроля замкнутой программной среды, например, из состава Astra Linux Special Edition, а также устройство, где реализованы такие условия работы СКЗИ, которые позволяют выполнить все требования, предусмотренные данным классом защиты. Одна из таких аппаратных платформ — созданный в отечественном ОКБ САПР планшетный компьютер «ПКЗ 2020», совместимый с ОС Astra Linux и СКЗИ «КриптоПро CSP» 5.0 R2. Устройство оснащено сертифицированным ФСБ России аппаратным модулем доверенной загрузки «Аккорд АМДЗ» на базе контроллера «Аккорд-GXM.2», соответствующим классу защиты «1Б». Программный стек также совместим с отечественными процессорами «Эльбрус».

ИТ-системы с защитой класса КС3 подходят для обработки и хранения персональных данных и других конфиденциальных сведений, не составляющих государственную тайну. Таким образом, отечественный технологический стек, включающий Astra Linux Special Edition, «КриптоПро CSP» 5.0 R2 и модуль «Аккорд АМДЗ», могут применять организации, которые реализуют стратегию импортозамещения, например, медицинские учреждения, органы социальной защиты граждан и т.д.

Таким образом, отечественный технологический стек, включающий Astra Linux Special Edition, «КриптоПро CSP» 5.0 R2 и модуль «Аккорд АМДЗ», могут применять организации, которые реализуют стратегию импортозамещения, например, медицинские учреждения, органы социальной защиты граждан и т.д.

Эксперты подвели итоги в области ИБ и сделали прогноз на 2022 г.: в тренде будет гибридная работа

ИТ в госсекторе«Применение «КриптоПро CSP» 5.0 R2 вместе со средствами контроля целостности замкнутой программной среды, которые реализованы в Astra Linux Special Edition, позволяет обеспечить безопасность данных, даже если у злоумышленника есть физический доступ к системе. Кроме того, в состав нашей ОС включен сервис электронной подписи, разработанный ранее совместно с экспертами из «КриптоПро», и это служит дополнительным средством защиты от несанкционированного доступа к информации и от ее утечки», — отметил Роман Мылицын, директор по инновациям ГК Astra Linux.

«Появление возможности обеспечения защиты информации по классу КС3 с использованием технологической связки КриптоПро CSP 5.0 R2 и российской операционной системы Astra Linux Special Edition – это действительно большой шаг на пути к цифровому суверенитету и в целом к повышению уровня информационной безопасности компаний, работающих на российском рынке, — дополнил Павел Луцик

Владимир Бахур

Расширение ПАК КриптоПро УЦ 2.0 КС2 — лицензия, русская версия, цена

Расширение ПАК КриптоПро УЦ 2 КС2 повышает функционал программно-аппаратного комплекса «Удостоверяющий центр» (релиз 2.0 с поддержкой класса защиты информации КС2). Увеличивается эффективность использования комплекта по работе с цифровой подписью, упрощается администрирование системы.

Сколько стоит купить лицензию, варианты поставки

- Артикул: CRYP19017610

- НДС: Не облагается

- Тип поставки: Физическая

- Язык (версия): Русский/Английский

- Срок поставки лицензионной программы или ключа активации:

6-8 рабочих дней - Примечания: Бессрочная лицензия

- Платформа: Windows

- Тип лицензии: Постоянная

- Тип покупателя: Коммерческая

- Оплата картой недоступна

- Только для юр.

лиц и ИП

лиц и ИП

- Артикул: CRYP19017611

- НДС: Не облагается

- Тип поставки: Физическая

- Язык (версия): Русский/Английский

- Срок поставки лицензионной программы или ключа активации:

6-8 рабочих дней - Примечания: Бессрочная лицензия

- Платформа: Windows

- Тип лицензии: Постоянная

- Тип покупателя: Коммерческая

- Оплата картой недоступна

- Только для юр.

лиц и ИП

лиц и ИП

- Артикул: CRYP19017612

- НДС: Не облагается

- Тип поставки: Физическая

- Язык (версия): Русский/Английский

- Срок поставки лицензионной программы или ключа активации:

6-8 рабочих дней - Примечания: Бессрочная лицензия

- Платформа: Windows

- Тип лицензии: Постоянная

- Тип покупателя: Коммерческая

- Оплата картой недоступна

- Только для юр.

лиц и ИП

лиц и ИП

Информация на сайте ни при каких условиях не является публичной офертой, определяемой положениями статьи 437(2) ГК РФ.

Требования по защите информации в единой информационно-коммуникационной инфраструктуре Свердловской области при подключении пользователей к Государственным информационным системам Свердловской области и Информационным системам персональных данных

Данный документ в других форматах:

1. Общие положения.

Технические и организационные меры по защите информации в единой информационно-коммуникационной инфраструктуре Свердловской области (далее — ИК-инфраструктура) разработаны на основании следующих Руководящих документов:

- Федерального закона от 27 июля 2006 года № 149-ФЗ «Об информации, информационных технологиях и о защите информации»;

- Федерального закона от 27 июля 2006 года № 152-ФЗ «О персональных данных»;

- постановления Правительства Российской Федерации от 01.

11.2012 № 1119 «Об утверждении требований к защите персональных данных при их обработке в информационных системах персональных данных»;

11.2012 № 1119 «Об утверждении требований к защите персональных данных при их обработке в информационных системах персональных данных»; - приказов Федеральной службы по техническому и экспортному контролю Российской Федерации от 11.02.2013 № 17 «Об утверждении требований о защите информации, не составляющей государственную тайну, содержащейся в государственных информационных системах» и от 18.02.2013 № 21 «Об утверждении Состава и содержания организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных»;

- постановления Правительства Свердловской области от 06.05.2013 № 578-ПП «Об утверждении Концепции развития единой информационно-коммуникационной инфраструктуры Свердловской области»;

- Методического документа «Меры защиты информации в государственных информационных системах», утвержден ФСТЭК России 11.02.2014 года;

- «Методических рекомендации по обеспечению с помощью криптосредств безопасности персональных данных при их обработке в информационных системах персональных данных с использованием средств автоматизации», утвержденные руководством 8 центра ФСБ России 21.

02.2008 № 149/5-144;

02.2008 № 149/5-144;- «Типовых требований по организации и обеспечению функционирования шифровальных (криптографических) средств, предназначенных для защиты информации, не содержащей сведений, составляющих государственную тайну, в случае их использования для обеспечения безопасности персональных данных при их обработке в информационных системах персональных данных», утвержденные руководством 8 центра ФСБ России 21.02.2008 № 149/6/6-622.

2. Назначение и состав Единой информационно-коммуникационной структуры Свердловской области.

Единая информационно-коммуникационная инфраструктура Свердловской области представляет собой совокупность информационных и коммуникационных инфраструктур, в том числе единая сеть передачи данных Правительства Свердловской области (далее — ЕСПД) и центры обработки данных Правительства Свердловской области (основной и резервный) (далее – ЦОД), предназначенные для предоставления базовых инструментов информатизации и единых информационных сервисов всем пользователям ИК-инфраструктуры.

Под средством ИК-инфраструктуры предоставляется (может предоставляться) доступ к Государственным информационным системам Свердловской области.

Элементы единой информационно-коммуникационной инфраструктуры Свердловской области (ЦОД ГБУ Свердловской области «Оператор электронного правительства, коммутационные узлы для подключения исполнительных органов государственной власти Свердловской области к ЦОДу) аттестованы по 2 классу защищенности информационных систем и 2 уровню защищенности персональных данных.

Для информационных систем 2 класса защищённости меры защиты информации обеспечивают 2, 3 и 4 уровни защищённости персональных данных.

Класс защищенности Государственных информационных систем Свердловской области, оператором которых является Министерство транспорта и связи Свердловской области, представлен в таблице 1.

Таблица 1

3. Мероприятия по защите информации в ИК-инфраструктуре при подключении к Государственным информационным системам и системам персональных данных.

3.1 Общие требования.

При подключении к Государственным информационным системам и Информационным системам персональных данных участниками ИК-инфраструктуры должны быть реализованы следующие меры защиты информации:

- идентификация и аутентификация субъектов доступа и объектов доступа;

- управление доступом субъектов доступа к объектам доступа;

- ограничение программной среды;

- защита машинных носителей информации;

- регистрация событий безопасности;

- антивирусная защита;

- обнаружение (предотвращение) вторжений;

- контроль (анализ) защищенности информации;

- обеспечение целостности информационной системы и информации;

- обеспечение доступности информации;

- защита среды виртуализации;

- защита технических средств;

- защита информационной системы, ее средств и систем связи и передачи данных.

Применение беспроводных технологий связи для доступа к Государственным информационным системам и Информационным системам персональных данных возможно только при использовании средств криптографической защиты информации совместимых со средствами, использующимися в центральном сегменте ИК-инфраструктуры.

3.2 Организационные мероприятия по обеспечению безопасности информации.

Комплекс организационных мероприятий по защите информации, при подключении к Государственным информационным системам и информационным системам персональных данных в ИК-инфраструктуре Свердловской области, должен включать в себя следующие меры:

- все технические средства обработки информации и носители информации должны быть размещены в пределах контролируемой зоны;

- все помещения, в которых происходит обработка и хранение защищаемой информации, а так же помещение с оборудованием, обеспечивающим технологический процесс обработки информации, должны быть оснащены средствами охранно-пожарной сигнализации;

- входные двери в помещения должны быть оснащены надежными замками;

- допуск в помещения вспомогательного и обслуживающего персонала (уборщиц, электромонтеров, сантехников и т.д.) должен производиться только в случае служебной необходимости в присутствии лиц, ответственных за эксплуатацию помещений;

- физическая охрана технических средств информационной системы должна предусматривать контроль доступа в помещения;

- должно проводиться резервирование технических средств, дублирование массивов и носителей информации;

- должен быть определен перечень лиц допущенных к обработке информации в ИС;

- должен быть назначен ответственный за обеспечение безопасности информации;

- все машинные носители информации, средства защиты информации должны быть учтены в специальных журналах.

3.3 Технические мероприятия

3.3.1 Общие требования к реализации технических мероприятий по обеспечению безопасности информации.

Применяемые технические средства защиты информации должны соответствовать требованиям к средствам защиты информации определенным в п.26 Приказа ФСТЭК России от 11 февраля 2013 г. № 17 для информационных систем 2 класса защищенности.

Выбранные для использования сертифицированные по требованиям безопасности информации средства защиты должны соответствовать:

средства вычислительной техники — не ниже 5 класса в соответствии с РД «Средства вычислительной техники. Защита от несанкционированного доступа к информации. Показатели защищенности от несанкционированного доступа к информации»;

системы обнаружения вторжений и средства антивирусной защиты — не ниже 4 класса защиты;

межсетевые экраны — не ниже 3 класса в соответствии с РД «Средства вычислительной техники. Межсетевые экраны. Защита от несанкционированного доступа к информации. Показатели защищённости от несанкционированного доступа к информации»;

Защита от несанкционированного доступа к информации. Показатели защищённости от несанкционированного доступа к информации»;

программное обеспечение СЗИ — не ниже чем по 4 уровню контроля отсутствия недекларированных возможностей в соответствии с РД «Защита от несанкционированного доступа к информации. Часть 1. Программное обеспечение средств защиты информации. Классификация по уровню контроля отсутствия недекларированных возможностей».

3.3.2 Обеспечение безопасности информации при передаче по телекоммуникационным каналам связи.

При передаче информации по телекоммуникационным каналам связи необходимо обеспечить защиту передаваемой информации от несанкционированного доступа к ней криптографическими средствами защиты информации.

Применяемые криптографические средства защиты информации должны быть полностью совместимы с уже существующими средствами защиты каналов связи Правительства Свердловской области (ViPNet сеть № 2057, в составе: ПО ViPNet Administrator, ПАК ViPNet Coordinator HW1000, ПАК ViPNet Coordinator HW100С).

Класс применяемых криптографических средств зависит от мер, реализованных в учреждении по обеспечению безопасности информации и определяется в соответствии со следующими рекомендациями:

- в случае реализации комплекса мероприятий организационного и технического характера обеспечивающего отсутствие несанкционированного доступа к автоматизированным рабочим местам (далее – АРМ) пользователей ИК-Инфраструктуры со стороны потенциально возможных внутренних нарушителей безопасности информации (сотрудников и внешних посетителей, не являющихся зарегистрированными пользователями, имеющими право постоянного или разового доступа в контролируемую зону в которой расположен АРМ Пользователя) достаточными средствами криптографической защиты информации являются средства класса КС1;

- в случае отсутствия комплекса мероприятий организационного и технического характера обеспечивающего отсутствие несанкционированного доступа к АРМ Пользователей ИК-Инфраструктуры со стороны потенциально возможных внутренних нарушителей безопасности информации необходимо применять средства криптографической защиты информации класса не ниже КС2.

4. Порядок проведения мероприятий по защите информации в информационных системах при подключении к Государственным информационным системам и информационным системам персональных данных в ИК–инфраструктуре Свердловской области.

Для проведения работ по защите информации при подключении к Государственным информационным системам и Информационным системам персональных данных в ИК-инфраструктуре Свердловской области необходимо руководствоваться нормативными документами перечисленными в разделе № 1 текущего документа, для проведения указанных мероприятий допускается привлечение организаций, имеющих лицензию на деятельность по технической защите конфиденциальной информации в соответствии с Федеральным законом от 04 мая 2011 года № 99-ФЗ «О лицензировании отдельных видов деятельности».

5. Рекомендации к средствам защиты информации.

Применяемые технические средства защиты информации должны быть сертифицированы ФСТЭК России (ФСБ России в части средств криптографической защиты информации) и соответствовать требованиям к средствам защиты информации определенным:

- Приказом ФСТЭК России от 11 февраля 2013 г.

№ 17 «Об утверждении требований о защите информации, не составляющей государственную тайну, содержащейся в государственных информационных системах» для информационных систем 2 класса защищенности;

№ 17 «Об утверждении требований о защите информации, не составляющей государственную тайну, содержащейся в государственных информационных системах» для информационных систем 2 класса защищенности; - Приказом ФСТЭК России от 6 декабря 2011 г. № 638 «Об утверждении требований к системам обнаружения вторжений»;

- Приказом ФСТЭК России от 20 марта 2012 г. № 28 «Требования к средствам антивирусной защиты».

Меры по защите АРМ пользователей ИК-инфраструктуры определяются пользователями ИК–инфраструктуры самостоятельно (или с привлечением организаций – лицензиатов ФСТЭК России и ФСБ России по направлениям технической и криптографической защиты информации) в зависимости от уже реализованных в учреждении мер организационного и технического характера по обеспечению безопасности информации в соответствии с требованиями федеральных законов и нормативных документов ФСТЭК России и ФСБ России, а также в соответствии с требованиями настоящего документа.

При выборе средств защиты необходимо руководствоваться следующими рекомендациями:

| № п/п | Средства защиты информации | |

|---|---|---|

| 1 | Средства антивирусной защиты | Средства антивирусной защиты должны быть лицензионными и сертифицированными ФСТЭК России с ежедневно обновляемыми базами сигнатур. (Kaspersky Endpoint Security — медиапак) |

| 2 | Средства защиты информации при передаче по каналам связи | Применяемые средства должны быть полностью совместимы с уже существующими средствами защиты каналов связи Правительства Свердловской области (ViPNet сеть № 2057) (ViPNet Coordinator HW, ViPNet Client, или аналоги) |

| 3 | Средства межсетевого экранирования | Средства межсетевого экранирования должны корректно функционировать в рамках существующей ИК-Инфраструктуры Правительства Свердловской области (ViPNet Coordinator HW, ViPNet Client, или аналоги) |

| 4 | Системы обнаружения вторжений | Системы обнаружения вторжений должны корректно функционировать в рамках существующей ИК-Инфраструктуры Правительства Свердловской области В качестве средства обнаружения вторжений допустимо использование программно – аппаратного комплекса ViPNet IDS 1000, который корректно функционирует в действующей развернутой сети ViPNet Правительства СО |

| 5 | Средства защиты от несанкционированного доступа с программным модулем доверенной загрузки | Средства защиты должны быть способны корректно функционировать на рабочих стациях входящих в домен Правительства Свердловской области. Вариант № 1 Dallas Lock 8.0-С или аналоги с программным модулем доверенной загрузки Вариант № 2 Средство от НСД SecretNet или аналоги Средства ДЗ ПАК Соболь или аналоги |

| 6 | Средства доверенной загрузки | |

Примечания:

1. На сегодняшний день всем требованиям Приказа ФСТЭК России № 28 «Требования к средствам антивирусной защиты» соответствует только сертифицированный продукт Kaspersky Endpoint Security 10. Остальные (Dr.Web, NOD32 и т.д) такой сертификат не получили. Закупленные ранее антивирусы годятся, но только до конца действия сертификатов соответствия ФСТЭК России.

2. Для ГИС класса К2 обязательно наличие средств обнаружения вторжений, таких как ViPNet IDS 1000 или 2000.

6. Подключение к Государственным информационным системам и Информационным системам персональных данных.

Подключение к Государственным информационным системам и Информационным системам персональных данных производится по соглашению между оператором Государственной информационной системы и руководителями учреждений и организаций, планирующих осуществить подключение к информационной системе.

Подключение АРМ пользователей к Государственным информационным системам в ИК-инфраструктуре производиться только после выполнения учреждением всех требований по обеспечению безопасности информации (в том числе и персональных данных) предусмотренных федеральными законами, нормативными документами и определенными настоящим документом.

Предоставление доступа пользователей к Государственным информационным системам должно осуществляется на основании заявок, оформленных установленным порядком, проект заявки прилагается (Приложение № 1).

Ответственными за допуск учреждений и организаций к Государственным информационным системам являются операторы данных систем.

Ответственными за допуск сотрудников к Государственным информационным системам являются руководители учреждений и организаций, подключенных к ИК-инфраструктуре.

Внимание! Все документы, адресованные ГБУ СО «Оператор электронного правительства», направляются на эл.адрес [email protected], оригиналы — по адресу 620144, г. Екатеринбург, ул. Большакова 105.

Екатеринбург, ул. Большакова 105.

Континент Т-10 — планшет с СКЗИ классов КС1, КС2 на базе Android

Программно-аппаратный комплекс (ПАК) «Континент Т-10» представляет собой планшетный компьютер на базе процессора микроархитектуры ARM под управлением мобильной ОС Android 4.0.3 и позволяет организовать безопасный доступ мобильных пользователей через сеть Интернет (или другие сети общего доступа) к защищенным ресурсам корпоративной сети с помощью организации VPN-туннеля, данные в которомшифруются в соответствии с ГОСТ 28147-89.

ПАК «Континент Т-10» содержит VPN-клиент «Континент-АП», интегрированный на системном уровне в операционную систему мобильного компьютера.Встроенный VPN-клиент «Континент-АП» обеспечивает возможность установки защищенного VPN-туннеля с серверомдоступа АПКШ «Континент»с возможностьюцентрализованного управления правами доступа мобильных пользователей. Благодаря глубокой интеграции достигается высокая скорость VPN-соединения и прозрачность для любых приложений, работающих с сетевыми протоколами семейства TCP/IP.

Функции безопасности обеспечиваются строгой двухфакторной аутентификацией пользователя по цифровому сертификату открытого ключа, хранимого на отчуждаемом носителе MicroSD.

Также поддерживается возможность запрета всех незащищенных соединений: в этом случае весь трафик мобильного устройства может маршрутизироваться на корпоративный шлюз безопасности (прокси) для приведения в соответствие с корпоративными требованиями безопасности, например, антивирусной или URL-фильтрации.

ПАК «Континент Т-10» обладает хорошей мобильностью и широкими коммуникационными возможностями. Возможно подключение к беспроводным сетям Wi-Fi (802.11b/g/n) и сотовым сетям GPRS, 3G, 4G (LTE). Протестирована работа с сетями таких провайдеров как МТС, Билайн, Мегафон. Встроенная Li-Ion батарея емкостью 7600мАч обеспечивает длительное время автономной работы.

Менеджер по продукту Александр Немошкалов отметил:

«Помимо встроенных функций безопасности (VPN-клиента), возможности защиты сетевого трафика и управления политиками доступа к информационным ресурсам ПАК «Континент Т-10» предусматривает возможность установки стороннего ПО, разработанного для платформы Android, например, средства формирования и проверки ЭЦП, электронного документооборота, CRM, системы электронных платежей и т. д. Это открывает широкие возможности для интеграции с существующими IT-системами, при этом в продукте уже решены вопросы встраивания и сертификации криптографических модулей.

д. Это открывает широкие возможности для интеграции с существующими IT-системами, при этом в продукте уже решены вопросы встраивания и сертификации криптографических модулей.

На данный момент продукт ПАК «Континент Т-10″ проходит сертификационные испытания на соответствие требованиям, предъявляемым ФСБ России к СКЗИ классов КС1, КС2».

Технические характеристики «Континент Т-10»:

Размер и разрешение экрана: 9,7″, 4:3, 1024×768.

Технология экрана: LCD, IPS.

Тип сенсора экрана: емкостный мультитач (10 точек касания).

Операционная система: Android 4.0.3.

Процессор: Rockchips (RK2918) A8 1,2ГГц.

Оперативная память (ОЗУ): DDR3 1ГБ.

Встроеннаяфлеш-память: 16ГБ.

Поддержка карт памяти: MicroSD/SDHC (до 32ГБmax).

Датчики: G-сенсор.

Аппаратные клавиши: кнопка включения, громкость.

Разъемы устройства: аудио 3,5 ммJack (стереогарнитура), гнездо MicroSD/SDHC, Micro-USBx2 (USB 2. 0 Hostx1, USB 2.0 OTGx1), разъем для подключения ЗУ.

0 Hostx1, USB 2.0 OTGx1), разъем для подключения ЗУ.

Камера: встроенная тыловая камера 2,0 Мп, дополнительная фронтальная камера 2,0 Мп.

Поддержка беспроводных сетей: Wi-Fi (802.11b/g/n).

Поддержка сотовых сетей: внешний USB-модем 3G/4G.

Звук: встроенные стереодинамики, микрофон.

Емкость аккумулятора: 7600мАч(встроенный, несъемный).

Характеристики ЗУ: 100–240В, 12В, 2А.

Время автономной работы: свыше 7 часов.

Габаритные размеры: 243х190х9,8 мм.

Вес: ~600г.

Оставьте свой комментарий!

Добавить комментарий

| < Предыдущая | Следующая > |

|---|

Средства защиты информации могут быть криптографические. Что такое скзи, и какие они бывают

С задачей подбора программного обеспечения для криптографической защиты данных сталкивается каждый, кто всерьез задумывается о безопасности своей конфиденциальной информации. И в этом нет абсолютно ничего удивительного — шифрование на сегодняшний день является одним из самых надежных способов предотвратить несанкционированный доступ к важным документам, базам данных, фотографиям и любым другим файлам.

И в этом нет абсолютно ничего удивительного — шифрование на сегодняшний день является одним из самых надежных способов предотвратить несанкционированный доступ к важным документам, базам данных, фотографиям и любым другим файлам.

Проблема заключается в том, что для грамотного выбора необходимо понимать все аспекты работы криптографических продуктов. В противном случае можно очень легко ошибиться и остановиться на ПО, которое либо не позволит защитить всю необходимую информацию, либо не обеспечит должной степени безопасности. На что же нужно обращать внимание? Во-первых, это доступные в продукте алгоритмы шифрования. Во-вторых, способы аутентификации владельцев информации. В-третьих, способы защиты информации. В-четвертых, дополнительные функции и возможности. В-пятых, авторитет и известность производителя, а также наличие у него сертификатов на разработку средств шифрования. И это еще далеко не все, что может оказаться важным при выборе системы криптографической защиты .

Понятно, что человеку, не разбирающемуся в области защиты информации, сложно найти ответы на все эти вопросы.

Secret Disk 4 Lite

Разработчиком продукта Secret Disk 4 Lite является компания Aladdin — один из мировых лидеров, работающих в области информационной безопасности. Она обладает большим количеством сертификатов. И хотя сам рассматриваемый продукт не является сертифицированным средством (у Secret Disk 4 есть отдельная сертифицированная версия), данный факт говорит о признании компании серьезным разработчиком криптографических средств.

Secret Disk 4 Lite может использоваться для шифрования отдельных разделов винчестера, любых съемных накопителей, а также для создания защищенных виртуальных дисков. Таким образом, с помощью этого инструмента можно решить большую часть задач, связанных с криптографией. Отдельно стоит отметить возможность шифрования системного раздела. При этом сама загрузка ОС неавторизированным пользователем становится невозможной. Причем эта защита несоизмеримо надежнее, нежели встроенные средства защиты Windows.

В продукте Secret Disk 4 Lite нет встроенных алгоритмов шифрования. Эта программа для своей работы использует внешние криптопровайдеры. По умолчанию применяется стандартный модуль, интегрированный в Windows. В нем реализованы алгоритмы DES и 3DES. Однако сегодня они считаются уже морально устаревшими. Поэтому для лучшей защиты можно загрузить с сайта Aladdin специальный Secret Disk Crypto Pack. Это криптопровайдер, в котором реализованы наиболее надежные на сегодняшний день криптографические технологии, включая AES и Twofish с длиной ключа до 256 бит. Кстати, в случае необходимости в сочетание с Secret Disk 4 Lite можно использовать сертифицированных поставщиков алгоритмов Signal-COM CSP и «КриптоПро CSP».

Эта программа для своей работы использует внешние криптопровайдеры. По умолчанию применяется стандартный модуль, интегрированный в Windows. В нем реализованы алгоритмы DES и 3DES. Однако сегодня они считаются уже морально устаревшими. Поэтому для лучшей защиты можно загрузить с сайта Aladdin специальный Secret Disk Crypto Pack. Это криптопровайдер, в котором реализованы наиболее надежные на сегодняшний день криптографические технологии, включая AES и Twofish с длиной ключа до 256 бит. Кстати, в случае необходимости в сочетание с Secret Disk 4 Lite можно использовать сертифицированных поставщиков алгоритмов Signal-COM CSP и «КриптоПро CSP».

Отличительной особенностью Secret Disk 4 Lite является система аутентификации пользователей. Дело в том, что она построена на использовании цифровых сертификатов. Для этого в комплект поставки продукта включен аппаратный USB-токен eToken. Он представляет собой надежно защищенное хранилище для секретных ключей. Фактически, речь идет о полноценной двухфакторной аутентификации (наличие токена плюс знание его PIN-кода). В результате рассматриваемая система шифрования избавлена от такого «узкого» места, как использование обычной парольной защиты.

В результате рассматриваемая система шифрования избавлена от такого «узкого» места, как использование обычной парольной защиты.

Из дополнительных функция Secret Disk 4 Lite можно отметить возможность многопользовательской работы (владелец зашифрованных дисков может предоставить доступ к ним другим людям) и фоновую работу процесса шифрования.

Интерфейс Secret Disk 4 Lite прост и понятен. Он выполнен на русском языке, точно так же, как и подробная справочная система, в которой расписаны все нюансы использования продукта .

InfoWatch CryptoStorage

InfoWatch CryptoStorage — продукт достаточно известной компании InfoWatch, обладающей сертификатами на разработку, распространение и обслуживание шифровальных средств. Как уже отмечалось, они не обязательны, но могут играть роль своеобразного индикатора серьезности компании и качества выпускаемой ею продукции.

Рисунок 1. Контекстное меню

В InfoWatch CryptoStorage реализован только один алгоритм шифрования — AES с длиной ключа 128 бит. Аутентификация пользователей реализована с помощью обычной парольной защиты. Ради справедливости стоит отметить, что в программе есть ограничение минимальной длины ключевых слов, равное шести символам. Тем не менее, парольная защита, безусловно, сильно уступает по своей надежности двухфакторной аутентификации с использованием токенов. Особенностью программы InfoWatch CryptoStorage является ее универсальность. Дело в том, что с ее помощью можно зашифровывать отдельные файлы и папки, целые разделы винчестера, любые съемные накопители, а также виртуальные диски.

Аутентификация пользователей реализована с помощью обычной парольной защиты. Ради справедливости стоит отметить, что в программе есть ограничение минимальной длины ключевых слов, равное шести символам. Тем не менее, парольная защита, безусловно, сильно уступает по своей надежности двухфакторной аутентификации с использованием токенов. Особенностью программы InfoWatch CryptoStorage является ее универсальность. Дело в том, что с ее помощью можно зашифровывать отдельные файлы и папки, целые разделы винчестера, любые съемные накопители, а также виртуальные диски.

Данный продукт, как и предыдущий, позволяет защищать системные диски, то есть он может использоваться для предотвращения несанкционированной загрузки компьютера. Фактически, InfoWatch CryptoStorage позволяет решить весь спектр задач, связанных с использованием симметричного шифрования.

Дополнительной возможностью рассматриваемого продукта является организация многопользовательского доступа к зашифрованной информации. Кроме того, в InfoWatch CryptoStorage реализовано гарантированное уничтожение данных без возможности их восстановления.

Кроме того, в InfoWatch CryptoStorage реализовано гарантированное уничтожение данных без возможности их восстановления.

InfoWatch CryptoStorage — русскоязычная программа. Ее интерфейс, выполнен на русском языке, однако достаточно необычен: главное окно как таковое отсутствует (есть только небольшое окошко конфигуратора), а практически вся работа реализована с помощью контекстного меню. Такое решение непривычно, однако нельзя не признать его простоту и удобство. Естественно, русскоязычная документация в программе также имеется.

Rohos Disk — продукт компании Tesline-Service.S.R.L. Он входит в линейку небольших утилит, реализующих различные инструменты по защите конфиденциальной информации. Разработка этой серии продолжается с 2003 года.

Рисунок 2. Интерфейс программы

Программа Rohos Disk предназначена для криптографической защиты компьютерных данных. Она позволяет создавать зашифрованные виртуальные диски, на которые можно сохранять любые файлы и папки, а также устанавливать программное обеспечение.

Для защиты данных в данном продукте используется криптографический алгоритм AES с длиной ключа 256 бит, который обеспечивает высокую степень безопасности.

В Rohos Disk реализовано два способа аутентификации пользователей. Первый из них — обычная парольная защита со всеми ее недостатками. Второй вариант — использование обычного USB-диска, на который записывается необходимый ключ.

Данный вариант также не является очень надежным. При его использовании утеря «флешки» может грозить серьезными проблемами.

Rohos Disk отличается широким набором дополнительных возможностей. В первую очередь стоит отметить защиту USB-дисков. Суть ее заключается в создании на «флешке» специального зашифрованного раздела, в котором можно без опасений переносить конфиденциальные данные.

Причем в состав продукта входит отдельная утилита, с помощью которой можно открывать и просматривать эти USB-диски на компьютерах, на которых не инсталлирован Rohos Disk .

Следующая дополнительная возможность — поддержка стеганографии. Суть этой технологии заключается в сокрытии зашифрованной информации внутри мультимедиа-файлов (поддерживаются форматы AVI, MP3, MPG, WMV, WMA, OGG).

Суть этой технологии заключается в сокрытии зашифрованной информации внутри мультимедиа-файлов (поддерживаются форматы AVI, MP3, MPG, WMV, WMA, OGG).

Ее использование позволяет скрыть сам факт наличия секретного диска путем его размещения, например, внутри фильма. Последней дополнительной функцией является уничтожение информации без возможности ее восстановления.

Программа Rohos Disk обладает традиционным русскоязычным интерфейсом. Кроме того, она сопровождена справочной системой, может быть, не столь подробной, как у двух предыдущих продуктов, однако достаточной для освоения принципов ее использования.

Говоря о криптографических утилитах, нельзя не упомянуть и про бесплатное программное обеспечение. Ведь сегодня практически во всех областях есть достойные продукты, распространяющиеся совершенно свободно. И защита информации не является исключением из этого правила.

Правда, к использованию свободного ПО для защиты информации существует двоякое отношение. Дело в том, что многие утилиты пишутся программистами-одиночками или небольшими группами. При этом никто не может поручиться за качество их реализации и отсутствии «дыр», случайных или намеренных. Но криптографические решения сами по себе весьма сложны для разработки. При их создании нужно учитывать огромное множество различных нюансов. Именно поэтому рекомендуется применять только широко известные продукты, причем обязательно с открытым кодом. Только так можно быть уверенным, что они избавлены от «закладок» и протестированы большим количеством специалистов, а значит, более-менее надежны. Примером такого продукта является программа TrueCrypt .

При этом никто не может поручиться за качество их реализации и отсутствии «дыр», случайных или намеренных. Но криптографические решения сами по себе весьма сложны для разработки. При их создании нужно учитывать огромное множество различных нюансов. Именно поэтому рекомендуется применять только широко известные продукты, причем обязательно с открытым кодом. Только так можно быть уверенным, что они избавлены от «закладок» и протестированы большим количеством специалистов, а значит, более-менее надежны. Примером такого продукта является программа TrueCrypt .

Рисунок 3.Интерфейс программы

TrueCrypt является, пожалуй, одной из самых функционально богатых бесплатных криптографических утилит. Изначально она использовалась только для создания защищенных виртуальных дисков. Все-таки для большинства пользователей это наиболее удобный способ защиты различной информации. Однако со временем в ней появилась функция шифрования системного раздела. Как мы уже знаем, она предназначается для защиты компьютера от несанкционированного запуска. Правда, шифровать все остальные разделы, а также отдельные файлы и папки TrueCrypt пока не умеет.

В рассматриваемом продукте реализовано несколько алгоритмов шифрования: AES, Serpent и Twofish. Владелец информации может сам выбрать, какой из них он хочет использовать в данный момент. Аутентификации пользователей в TrueCrypt может производиться с помощью обычных паролей. Однако есть и другой вариант — с использованием ключевых файлов, которые могут сохраняться на жестком диске или любом съемном накопителе. Отдельно стоит отметить поддержку данной программой токенов и смарт-карт, что позволяет организовать надежную двухфакторную аутентификацию.

Из дополнительных функций рассматриваемой программы можно отметить возможность создания скрытых томов внутри основных. Она используется для сокрытия конфиденциальных данных при открытии диска под принуждением. Также в TrueCrypt реализована система резервного копирования заголовков томов для их восстановлении при сбое или возврата к старым паролям.

Интерфейс TrueCrypt привычен для утилит подобного рода. Он многоязычен, причем есть возможность установить и русский язык. С документацией дела обстоят гораздо хуже. Она есть, причем весьма подробная, однако написана на английском языке. Естественно, ни о какой технической поддержки речи идти не может.

Для большей наглядности все их особенности и функциональные возможности сведены в таблицу 2 .

Таблица 2 — Функциональные возможности программ криптографической защиты информации.

Secret Disk 4 lite | InfoWatch CryptoStorage | |||

Алгоритмы шифрования | DES, 3DES, AES, TwoFish | AES, Serpent, TwoFish | ||

Максимальная длина ключа шифрования | ||||

Подключение внешних криптопровайдеров | ||||

Строгая аутентификация с использованием токенов | + (токены приобретаются отдельно) | |||

Шифрование файлов и папок | ||||

Шифрование разделов | ||||

Шифрование системы | ||||

Шифрование виртуальных дисков | ||||

Шифрование съемных накопителей | ||||

Поддержка многопользовательской работы | ||||

Гарантированное уничтожение данных | ||||

Сокрытие зашифрованных объектов | ||||

Работа «под принуждением» | ||||

Русскоязычный интерфейс | ||||

Русскоязычная документация | ||||

Техническая поддержка |

Термин «криптография» происходит от древнегреческих слов «скрытый» и «пишу». Словосочетание выражает основное назначение криптографии — это защита и сохранение тайны переданной информации. Защита информации может происходить различными способами. Например, путем ограничения физического доступа к данным, скрытия канала передачи, создания физических трудностей подключения к линиям связи и т. д.

Словосочетание выражает основное назначение криптографии — это защита и сохранение тайны переданной информации. Защита информации может происходить различными способами. Например, путем ограничения физического доступа к данным, скрытия канала передачи, создания физических трудностей подключения к линиям связи и т. д.

Цель криптографии

В отличие от традиционных способов тайнописи, криптография предполагает полную доступность канала передачи для злоумышленников и обеспечивает конфиденциальность и подлинность информации с помощью алгоритмов шифрования, делающих информацию недоступной для постороннего прочтения. Современная система криптографической защиты информации (СКЗИ) — это программно-аппаратный компьютерный комплекс, обеспечивающий защиту информации по следующим основным параметрам.

- Конфиденциальность — невозможность прочтения информации лицами, не имеющими соответствующих прав доступа. Главным компонентом обеспечения конфиденциальности в СКЗИ является ключ (key), представляющий собой уникальную буквенно-числовую комбинацию для доступа пользователя в определенный блок СКЗИ.

- Целостность — невозможность несанкционированных изменений, таких как редактирование и удаление информации. Для этого к исходной информации добавляется избыточность в виде проверочной комбинации, вычисляемой по криптографическому алгоритму и зависящая от ключа. Таким образом, без знания ключа добавление или изменение информации становится невозможным.

- Аутентификация — подтверждение подлинности информации и сторон, ее отправляющих и получающих. Передаваемая по каналам связи информация должна быть однозначно аутентифицирована по содержанию, времени создания и передачи, источнику и получателю. Следует помнить, что источником угроз может быть не только злоумышленник, но и стороны, участвующие в обмене информацией при недостаточном взаимном доверии. Для предотвращения подобных ситуации СКЗИ использует систему меток времени для невозможности повторной или обратной отсылки информации и изменения порядка ее следования.

- Авторство — подтверждение и невозможность отказа от действий, совершенных пользователем информации.

Самым распространенным способом подтверждения подлинности является Система ЭЦП состоит из двух алгоритмов: для создания подписи и для ее проверки. При интенсивной работе с ЭКЦ рекомендуется использование программных удостоверяющих центров для создания и управления подписями. Такие центры могут быть реализованы как полностью независимое от внутренней структуры средство СКЗИ. Что это означает для организации? Это означает, что все операции с обрабатываются независимыми сертифицированными организациями и подделка авторства практически невозможна.

Самым распространенным способом подтверждения подлинности является Система ЭЦП состоит из двух алгоритмов: для создания подписи и для ее проверки. При интенсивной работе с ЭКЦ рекомендуется использование программных удостоверяющих центров для создания и управления подписями. Такие центры могут быть реализованы как полностью независимое от внутренней структуры средство СКЗИ. Что это означает для организации? Это означает, что все операции с обрабатываются независимыми сертифицированными организациями и подделка авторства практически невозможна.

Алгоритмы шифрования

На текущий момент среди СКЗИ преобладают открытые алгоритмы шифрования с использованием симметричных и асимметричных ключей с длиной, достаточной для обеспечения нужной криптографической сложности. Наиболее распространенные алгоритмы:

- симметричные ключи — российский Р-28147.89, AES, DES, RC4;

- асимметричные ключи — RSA;

- с использованием хеш-функций — Р-34.11.94, MD4/5/6, SHA-1/2.

Многие страны имеют свои национальные стандарты В США используется модифицированный алгоритм AES с ключом длиной 128-256 бит, а в РФ алгоритм электронных подписей Р-34.10.2001 и блочный криптографический алгоритм Р-28147.89 с 256-битным ключом. Некоторые элементы национальных криптографических систем запрещены для экспорта за пределы страны, деятельность по разработке СКЗИ требует лицензирования.

Системы аппаратной криптозащиты

Аппаратные СКЗИ — это физические устройства, содержащие в себе программное обеспечение для шифрования, записи и передачи информации. Аппараты шифрации могут быть выполнены в виде персональных устройств, таких как USB-шифраторы ruToken и флеш-диски IronKey, плат расширения для персональных компьютеров, специализированных сетевых коммутаторов и маршрутизаторов, на основе которых возможно построение полностью защищенных компьютерных сетей.

Аппаратные СКЗИ быстро устанавливаются и работают с высокой скоростью. Недостатки — высокая, по сравнению с программными и программно-аппаратными СКЗИ, стоимость и ограниченные возможности модернизации.

Также к аппаратным можно отнести блоки СКЗИ, встроенные в различные устройства регистрации и передачи данных, где требуется шифрование и ограничение доступа к информации. К таким устройствам относятся автомобильные тахометры, фиксирующие параметры автотранспорта, некоторые типы медицинского оборудования и т.д. Для полноценной работы таким систем требуется отдельная активация СКЗИ модуля специалистами поставщика.

Системы программной криптозащиты

Программные СКЗИ — это специальный программный комплекс для шифрования данных на носителях информации (жесткие и флеш-диски, карты памяти, CD/DVD) и при передаче через Интернет (электронные письма, файлы во вложениях, защищенные чаты и т.д.). Программ существует достаточно много, в т. ч. бесплатных, например, DiskCryptor. К программным СКЗИ можно также отнести защищенные виртуальные сети обмена информацией, работающие «поверх Интернет»(VPN), расширение Интернет протокола HTTP с поддержкой шифрования HTTPS и SSL — криптографический протокол передачи информации, широко использующийся в системах IP-телефонии и интернет-приложениях.

Программные СКЗИ в основном используются в сети Интернет, на домашних компьютерах и в других сферах, где требования к функциональности и стойкости системы не очень высоки. Или как в случае с Интернетом, когда приходится одновременно создавать множество разнообразных защищенных соединений.

Программно-аппаратная криптозащита

Сочетает в себе лучшие качества аппаратных и программных систем СКЗИ. Это самый надежный и функциональный способ создания защищенных систем и сетей передачи данных. Поддерживаются все варианты идентификации пользователей, как аппаратные (USB-накопитель или смарт-карта), так и «традиционные» — логин и пароль. Программно-аппаратные СКЗИ поддерживают все современные алгоритмы шифрования, обладают большим набором функций по созданию защищенного документооборота на основе ЭЦП, всеми требуемыми государственными сертификатами. Установка СКЗИ производится квалифицированным персоналом разработчика.

Компания «КРИПТО-ПРО»

Один из лидеров российского криптографического рынка. Компания разрабатывает весь спектр программ по защите информации с использованием ЭЦП на основе международных и российских криптографических алгоритмов.

Программы компании используются в электронном документообороте коммерческих и государственных организаций, для сдачи бухгалтерской и налоговой отчетности, в различных городских и бюджетных программах и т. д. Компанией выдано более 3 млн. лицензий для программы КриптоПРО CSP и 700 лицензий для удостоверяющих центров. «Крипто-ПРО» предоставляет разработчикам интерфейсы для встраивания элементов криптографической защиты в свои и оказывает весь спектр консалтинговых услуг по созданию СКЗИ.

Криптопровайдер КриптоПро

При разработке СКЗИ КриптоПро CSP использовалась встроенная в операционную систему Windows криптографическая архитектура Cryptographic Service Providers. Архитектура позволяет подключать дополнительные независимые модули, реализующие требуемые алгоритмы шифрования. С помощью модулей, работающих через функции CryptoAPI, криптографическую защиту могут осуществлять как программные, так и аппаратные СКЗИ.

Носители ключей

В качестве личных ключей могут использоваться различные такие как:

- смарт-карты и считыватели;

- электронные замки и считыватели, работающие с устройствами Touch Memory;

- различные USB-ключи и сменные USB-накопители;

- файлы системного реестра Windows, Solaris, Linux.

Функции криптопровайдера

СКЗИ КриптоПро CSP полностью сертифицирована ФАПСИ и может использоваться для:

2. Полной конфиденциальности, аутентичности и целостности данных с помощью шифрования и имитационной защиты согласно российским стандартам шифрования и протокола TLS.

3. Проверки и контроля целостности программного кода для предотвращения несанкционированного изменения и доступа.

4. Создания регламента защиты системы.

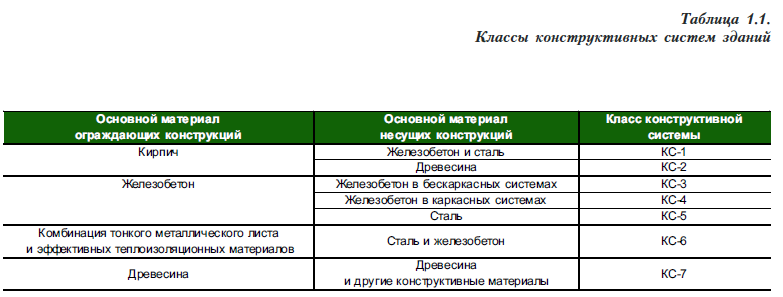

В требованиях по безопасности информации при проектировании информационных систем указываются признаки, характеризующие применяемые средства защиты информации. Они определены различными актами регуляторов в области обеспечения информационной безопасности, в частности — ФСТЭК и ФСБ России. Какие классы защищенности бывают, типы и виды средств защиты, а также где об этом узнать подробнее, отражено в статье.

Какие классы защищенности бывают, типы и виды средств защиты, а также где об этом узнать подробнее, отражено в статье.

Введение

Сегодня вопросы обеспечения информационной безопасности являются предметом пристального внимания, поскольку внедряемые повсеместно технологии без обеспечения информационной безопасности становятся источником новых серьезных проблем.

О серьезности ситуации сообщает ФСБ России: сумма ущерба, нанесенная злоумышленниками за несколько лет по всему миру составила от $300 млрд до $1 трлн. По сведениям, представленным Генеральным прокурором РФ, только за первое полугодие 2017 г. в России количество преступлений в сфере высоких технологий увеличилось в шесть раз, общая сумма ущерба превысила $ 18 млн. Рост целевых атак в промышленном секторе в 2017 г. отмечен по всему миру. В частности, в России прирост числа атак по отношению к 2016 г. составил 22 %.

Информационные технологии стали применяться в качестве оружия в военно-политических, террористических целях, для вмешательства во внутренние дела суверенных государств, а также для совершения иных преступлений. Российская Федерация выступает за создание системы международной информационной безопасности.

Российская Федерация выступает за создание системы международной информационной безопасности.

На территории Российской Федерации обладатели информации и операторы информационных систем обязаны блокировать попытки несанкционированного доступа к информации, а также осуществлять мониторинг состояния защищенности ИТ-инфраструктуры на постоянной основе. При этом защита информации обеспечивается за счет принятия различных мер, включая технические.

Средства защиты информации, или СЗИ обеспечивают защиту информации в информационных системах, по сути представляющих собой совокупность хранимой в базах данных информации, информационных технологий, обеспечивающих ее обработку, и технических средств.

Для современных информационных систем характерно использование различных аппаратно-программных платформ, территориальная распределенность компонентов, а также взаимодействие с открытыми сетями передачи данных.

Как защитить информацию в таких условиях? Соответствующие требования предъявляют уполномоченные органы, в частности, ФСТЭК и ФСБ России. В рамках статьи постараемся отразить основные подходы к классификации СЗИ с учетом требований указанных регуляторов. Иные способы описания классификации СЗИ, отраженные в нормативных документах российских ведомств, а также зарубежных организаций и агентств, выходят за рамки настоящей статьи и далее не рассматриваются.

В рамках статьи постараемся отразить основные подходы к классификации СЗИ с учетом требований указанных регуляторов. Иные способы описания классификации СЗИ, отраженные в нормативных документах российских ведомств, а также зарубежных организаций и агентств, выходят за рамки настоящей статьи и далее не рассматриваются.

Статья может быть полезна начинающим специалистам в области информационной безопасности в качестве источника структурированной информации о способах классификации СЗИ на основании требований ФСТЭК России (в большей степени) и, кратко, ФСБ России.

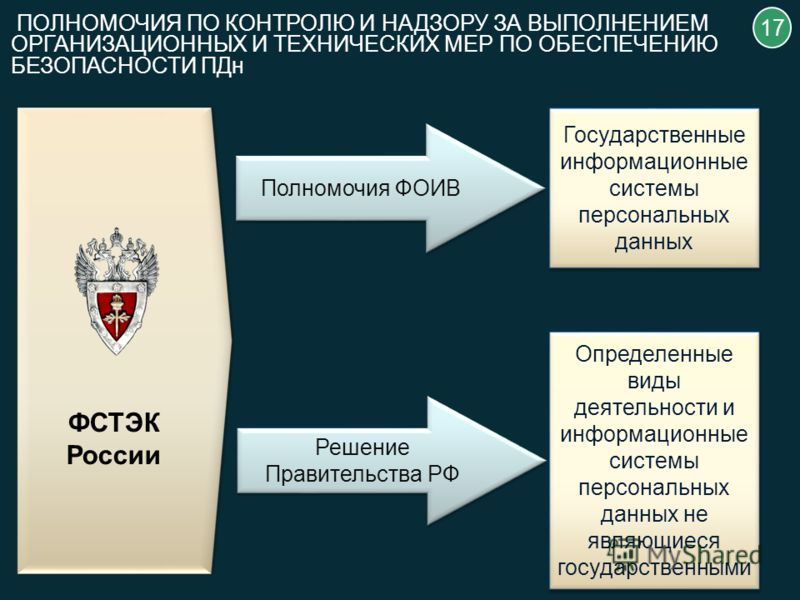

Структурой, определяющей порядок и координирующей действия обеспечения некриптографическими методами ИБ, является ФСТЭК России (ранее — Государственная техническая комиссия при Президенте Российской Федерации, Гостехкомиссия).

Если читателю приходилось видеть Государственный реестр сертифицированных средств защиты информации , который формирует ФСТЭК России, то он безусловно обращал внимание на наличие в описательной части предназначения СЗИ таких фраз, как «класс РД СВТ», «уровень отсутствия НДВ» и пр. (рисунок 1).

(рисунок 1).

Рисунок 1. Фрагмент реестра сертифицированных СЗИ

Классификация криптографических средств защиты информации

ФСБ России определены классы криптографических СЗИ: КС1, КС2, КС3, КВ и КА.

К основным особенностям СЗИ класса КС1 относится их возможность противостоять атакам, проводимым из-за пределов контролируемой зоны. При этом подразумевается, что создание способов атак, их подготовка и проведение осуществляется без участия специалистов в области разработки и анализа криптографических СЗИ. Предполагается, что информация о системе, в которой применяются указанные СЗИ, может быть получена из открытых источников.

Если криптографическое СЗИ может противостоять атакам, блокируемым средствами класса КС1, а также проводимым в пределах контролируемой зоны, то такое СЗИ соответствует классу КС2. При этом допускается, например, что при подготовке атаки могла стать доступной информация о физических мерах защиты информационных систем, обеспечении контролируемой зоны и пр.

В случае возможности противостоять атакам при наличии физического доступа к средствам вычислительной техники с установленными криптографическими СЗИ говорят о соответствии таких средств классу КС3.

Если криптографическое СЗИ противостоит атакам, при создании которых участвовали специалисты в области разработки и анализа указанных средств, в том числе научно-исследовательские центры, была возможность проведения лабораторных исследований средств защиты, то речь идет о соответствии классу КВ.

Если к разработке способов атак привлекались специалисты в области использования НДВ системного программного обеспечения, была доступна соответствующая конструкторская документация и был доступ к любым аппаратным компонентам криптографических СЗИ, то защиту от таких атак могут обеспечивать средства класса КА.

Классификация средств защиты электронной подписи

Средства электронной подписи в зависимости от способностей противостоять атакам принято сопоставлять со следующими классами: КС1, КС2, КС3, КВ1, КВ2 и КА1. Эта классификация аналогична рассмотренной выше в отношении криптографических СЗИ.

Эта классификация аналогична рассмотренной выше в отношении криптографических СЗИ.

Выводы

В статье были рассмотрены некоторые способы классификации СЗИ в России, основу которых составляет нормативная база регуляторов в области защиты информации. Рассмотренные варианты классификации не являются исчерпывающими. Тем не менее надеемся, что представленная сводная информация позволит быстрее ориентироваться начинающему специалисту в области обеспечения ИБ.

Средства криптографической защиты информации, или сокращенно СКЗИ, используются для обеспечения всесторонней защиты данных, которые передаются по линиям связи. Для этого необходимо соблюсти авторизацию и защиту электронной подписи, аутентификацию сообщающихся сторон с использованием протоколов TLS и IPSec, а также защиту самого канала связи при необходимости.

В России использование криптографических средств защиты информации по большей части засекречено, поэтому общедоступной информации касательно этой темы мало.

Методы, применяемые в СКЗИ

- Авторизация данных и обеспечение сохранности их юридической значимости при передаче или хранении. Для этого применяют алгоритмы создания электронной подписи и ее проверки в соответствии с установленным регламентом RFC 4357 и используют сертификаты по стандарту X.509.

- Защита конфиденциальности данных и контроль их целостности. Используется асимметричное шифрование и имитозащита, то есть противодействие подмене данных. Соблюдается ГОСТ Р 34.12-2015.

- Защита системного и прикладного ПО. Отслеживание несанкционированных изменений или неверного функционирования.

- Управление наиболее важными элементами системы в строгом соответствии с принятым регламентом.

- Аутентификация сторон, обменивающихся данными.

- Защита соединения с использованием протокола TLS.

- Защита IP-соединений при помощи протоколов IKE, ESP, AH.

Подробным образом методы описаны в следующих документах: RFC 4357, RFC 4490, RFC 4491.

Механизмы СКЗИ для информационной защиты

- Защита конфиденциальности хранимой или передаваемой информации происходит применением алгоритмов шифрования.

- При установлении связи идентификация обеспечивается средствами электронной подписи при их использовании во время аутентификации (по рекомендации X.509).

- Цифровой документооборот также защищается средствами электронной подписи совместно с защитой от навязывания или повтора, при этом осуществляется контроль достоверности ключей, используемых для проверки электронных подписей.

- Целостность информации обеспечивается средствами цифровой подписи.

- Использование функций асимметричного шифрования позволяет защитить данные. Помимо этого для проверки целостности данных могут быть использованы функции хеширования или алгоритмы имитозащиты. Однако эти способы не поддерживают определения авторства документа.

- Защита от повторов происходит криптографическими функциями электронной подписи для шифрования или имитозащиты.

При этом к каждой сетевой сессии добавляется уникальный идентификатор, достаточно длинный, чтобы исключить его случайное совпадение, и реализуется проверка принимающей стороной.

При этом к каждой сетевой сессии добавляется уникальный идентификатор, достаточно длинный, чтобы исключить его случайное совпадение, и реализуется проверка принимающей стороной. - Защита от навязывания, то есть от проникновения в связь со стороны, обеспечивается средствами электронной подписи.

- Прочая защита — против закладок, вирусов, модификаций операционной системы и т. д. — обеспечивается с помощью различных криптографических средств, протоколов безопасности, антивирусных ПО и организационных мероприятий.

Как можно заметить, алгоритмы электронной подписи являются основополагающей частью средства криптографической защиты информации. Они будут рассмотрены ниже.

Требования при использовании СКЗИ

СКЗИ нацелено на защиту (проверкой электронной подписи) открытых данных в различных информационных системах общего использования и обеспечения их конфиденциальности (проверкой электронной подписи, имитозащитой, шифрованием, проверкой хеша) в корпоративных сетях.

Персональное средство криптографической защиты информации используется для охраны персональных данных пользователя. Однако следует особо выделить информацию, касающуюся государственной тайны. По закону СКЗИ не может быть использовано для работы с ней.

Важно: перед установкой СКЗИ первым делом следует проверить сам пакет обеспечения СКЗИ. Это первый шаг. Как правило, целостность пакета установки проверяется путем сравнения контрольных сумм, полученных от производителя.

После установки следует определиться с уровнем угрозы, исходя из чего можно определить необходимые для применения виды СКЗИ: программные, аппаратные и аппаратно-программные. Также следует учитывать, что при организации некоторых СКЗИ необходимо учитывать размещение системы.

Классы защиты

Согласно приказу ФСБ России от 10.07.14 под номером 378, регламентирующему применение криптографических средств защиты информации и персональных данных, определены шесть классов: КС1, КС2, КС3, КВ1, КВ2, КА1. Класс защиты для той или иной системы определяется из анализа данных о модели нарушителя, то есть из оценки возможных способов взлома системы. Защита при этом строится из программных и аппаратных средств криптографической защиты информации.

АУ (актуальные угрозы), как видно из таблицы, бывают 3 типов:

- Угрозы первого типа связаны с недокументированными возможностями в системном ПО, используемом в информационной системе.

- Угрозы второго типа связаны с недокументированными возможностями в прикладном ПО, используемом в информационной системе.

- Угрозой третьего типа называются все остальные.

Недокументированные возможности — это функции и свойства программного обеспечения, которые не описаны в официальной документации или не соответствуют ей. То есть их использование может повышать риск нарушения конфиденциальности или целостности информации.

Для ясности рассмотрим модели нарушителей, для перехвата которых нужен тот или иной класс средств криптографической защиты информации:

- КС1 — нарушитель действует извне, без помощников внутри системы.

- КС2 — внутренний нарушитель, но не имеющий доступа к СКЗИ.

- КС3 — внутренний нарушитель, который является пользователем СКЗИ.

- КВ1 — нарушитель, который привлекает сторонние ресурсы, например специалистов по СКЗИ.

- КВ2 — нарушитель, за действиями которого стоит институт или лаборатория, работающая в области изучения и разработки СКЗИ.

- КА1 — специальные службы государств.

Таким образом, КС1 можно назвать базовым классом защиты. Соответственно, чем выше класс защиты, тем меньше специалистов, способных его обеспечивать. Например, в России, по данным за 2013 год, существовало всего 6 организаций, имеющих сертификат от ФСБ и способных обеспечивать защиту класса КА1.

Используемые алгоритмы

Рассмотрим основные алгоритмы, используемые в средствах криптографической защиты информации:

- ГОСТ Р 34.10-2001 и обновленный ГОСТ Р 34.10-2012 — алгоритмы создания и проверки электронной подписи.

- ГОСТ Р 34.11-94 и последний ГОСТ Р 34.

11-2012 — алгоритмы создания хеш-функций.

11-2012 — алгоритмы создания хеш-функций. - ГОСТ 28147-89 и более новый ГОСТ Р 34.12-2015 — реализация алгоритмов шифрования и имитозащиты данных.

- Дополнительные криптографические алгоритмы находятся в документе RFC 4357.

Электронная подпись

Применение средства криптографической защиты информации невозможно представить без использования алгоритмов электронной подписи, которые набирают все большую популярность.

Электронная подпись — это специальная часть документа, созданная криптографическими преобразованиями. Ее основной задачей являются выявление несанкционированного изменения и определение авторства.

Сертификат электронной подписи — это отдельный документ, который доказывает подлинность и принадлежность электронной подписи своему владельцу по открытому ключу. Выдача сертификата происходит удостоверяющими центрами.

Владелец сертификата электронной подписи — это лицо, на имя которого регистрируется сертификат. Он связан с двумя ключами: открытым и закрытым. Закрытый ключ позволяет создать электронную подпись. Открытый ключ предназначен для проверки подлинности подписи благодаря криптографической связи с закрытым ключом.

Закрытый ключ позволяет создать электронную подпись. Открытый ключ предназначен для проверки подлинности подписи благодаря криптографической связи с закрытым ключом.

Виды электронной подписи

По Федеральному закону № 63 электронная подпись делится на 3 вида:

- обычная электронная подпись;

- неквалифицированная электронная подпись;

- квалифицированная электронная подпись.

Простая ЭП создается за счет паролей, наложенных на открытие и просмотр данных, или подобных средств, косвенно подтверждающих владельца.

Неквалифицированная ЭП создается с помощью криптографических преобразований данных при помощи закрытого ключа. Благодаря этому можно подтвердить лицо, подписавшее документ, и установить факт внесения в данные несанкционированных изменений.

Квалифицированная и неквалифицированная подписи отличаются только тем, что в первом случае сертификат на ЭП должен быть выдан сертифицированным ФСБ удостоверяющим центром.

Область использования электронной подписи

В таблице ниже рассмотрены сферы применения ЭП.

Активнее всего технологии ЭП применяются в обмене документами. Во внутреннем документообороте ЭП выступает в роли утверждения документов, то есть как личная подпись или печать. В случае внешнего документооборота наличие ЭП критично, так как является юридическим подтверждением. Стоит также отметить, что документы, подписанные ЭП, способны храниться бесконечно долго и не утрачивать своей юридической значимости из-за таких факторов, как стирающиеся подписи, испорченная бумага и т. д.

Отчетность перед контролирующими органами — это еще одна сфера, в которой наращивается электронный документооборот. Многие компании и организации уже оценили удобство работы в таком формате.

По закону Российской Федерации каждый гражданин вправе пользоваться ЭП при использовании госуслуг (например, подписание электронного заявления для органов власти).

Онлайн-торги — еще одна интересная сфера, в которой активно применяется электронная подпись. Она является подтверждением того факта, что в торгах участвует реальный человек и его предложения могут рассматриваться как достоверные. Также важным является то, что любой заключенный контракт при помощи ЭП приобретает юридическую силу.

Также важным является то, что любой заключенный контракт при помощи ЭП приобретает юридическую силу.

Алгоритмы электронной подписи

- Full Domain Hash (FDH) и Public Key Cryptography Standards (PKCS). Последнее представляет собой целую группу стандартных алгоритмов для различных ситуаций.

- DSA и ECDSA — стандарты создания электронной подписи в США.

- ГОСТ Р 34.10-2012 — стандарт создания ЭП в РФ. Данный стандарт заменил собой ГОСТ Р 34.10-2001, действие которого официально прекратилось после 31 декабря 2017 года.

- Евразийский союз пользуется стандартами, полностью аналогичными российским.

- СТБ 34.101.45-2013 — белорусский стандарт для цифровой электронной подписи.

- ДСТУ 4145-2002 — стандарт создания электронной подписи в Украине и множество других.

Стоит также отметить, что алгоритмы создания ЭП имеют различные назначения и цели:

- Групповая электронная подпись.

- Одноразовая цифровая подпись.

- Доверенная ЭП.

- Квалифицированная и неквалифицированная подпись и пр.

Средства криптографической защиты информации применяются для защиты личных или секретных сведений, передающихся по линиям связи. Чтобы сохранить конфиденциальность данных, рекомендуется пройти авторизацию, аутентификацию сторон при помощи протоколов TLS, IPSec, обеспечить безопасность электронной подписи и самого канала связи.

Компания ISBC предлагает эффективные решения под брендом , касающиеся применения безопасных хранилищ для важной информации, электронной подписи, охраны доступа при использовании систем контроля. С нами сотрудничают крупнейшие государственные организации, включая ФНС России, ведущие производители средств криптографической защиты информации и разработчики программного обеспечения, удостоверяющие центры, работающие в разных регионах России.

СКЗИ: виды, применение

При использовании СКЗИ применяются следующие методы:

- Авторизация данных, обеспечение криптозащиты их юридической значимости в процессе передачи, хранения.

Для этого используются алгоритмы формирования электронного ключа, его проверки в соответствии с указанным регламентом.

Для этого используются алгоритмы формирования электронного ключа, его проверки в соответствии с указанным регламентом. - Криптографическая защита личной или секретной информации, контроль над ее целостностью. Применение ассиметричного шифрования, имитозащита (исключение вероятности подмены данных).

- Криптографическая защита прикладного, системного программного обеспечения. Обеспечение контроля над несанкционированными изменениями, некорректной работой.

- Управление основными элементами системы согласно установленному регламенту.

- Аутентификация сторон, которые обмениваются данными.

- Криптографическая защита передачи информации с применением протокола TLS.

- Использование средств криптографической защиты IP-соединений путем использования ESP, IKE, AH.

Полное описание применения средств криптографической защиты информации содержится в профильных документах.

Решения СКЗИ

В процессе обеспечения информационной безопасности СКЗИ применяют нижеперечисленные методы:

- Аутентификация в приложениях осуществляется благодаря Blitz Identity Provider.

Сервер аутентификации позволяет, используя единую учетную запись, управлять подключенными ресурсами любых типов (приложения Native, Web, Desktop), обеспечивает строгую проверку подлинности пользователи при помощи токена, смарт-карты.

Сервер аутентификации позволяет, используя единую учетную запись, управлять подключенными ресурсами любых типов (приложения Native, Web, Desktop), обеспечивает строгую проверку подлинности пользователи при помощи токена, смарт-карты. - В момент установления связи опознание сторон обеспечивается благодаря электронной подписи. Inter-PRO обеспечивает защиту HTTP-трафика, возможность редактирования, контроля цифровой подписи онлайн.

- Средства для криптографической защиты, применяемые для конфиденциальности цифрового документооборота, также используют электронную подпись. Для работы с электронным ключом в формате веб-приложения применяется плагин Blitz Smart Card Plugin.

- Применение криптографических средств защиты позволяет исключить внедрение закладных устройств и вредоносного ПО, модификацию системы.

Классификация СКЗИ

Средства, используемые для криптографической защиты открытой информации в разных системах, обеспечения конфиденциальности в открытых сетях, нацелены на защиту целостности данных. Важно, что применение подобных инструментов для хранения государственной тайны запрещено законодательством, но вполне подходит для обеспечения сохранности персональных сведений.

Важно, что применение подобных инструментов для хранения государственной тайны запрещено законодательством, но вполне подходит для обеспечения сохранности персональных сведений.

Средства, используемые для криптографической защиты информации, классифицируются в зависимости от вероятной угрозы, оценки вероятного способа взлома системы. Они зависят от наличия недокументированных возможностей или несоответствия заявленным характеристикам, которые могут содержать:

- системное ПО;

- прикладное ПО;

- прочие недостатки носителя информации.

Программная защита представлена комплексом решений, предназначенных для шифрования сообщений, размещенных на разных носителях информации. Такими носителями информации могут быть карты памяти, флешки или жесткие диски. Самые простые из них можно найти в открытом доступе. К программной криптозащите можно отнести виртуальные сети, предназначенные для обмена сообщениями, работающими «поверх Интернета», например, VPN, расширения, имеющие протокол HTTP, поддерживающие расширения для шифрования HTTPS, SSL. Протоколы, используемые для обмена сведениями, применяются для создания интернет-приложений, в IP-телефонии.

Программную криптозащиту удобно использовать на домашних компьютерах, для серфинга по сети Интернет, в других областях, где не предъявляются высокие требования к функциональности, надежности системы. Или, как при использовании сети интернет, требуется создание большого количества различных защищенных соединений.

Системы аппаратной криптозащиты

Средства аппаратной криптографической защиты представляют собой физические приборы, связанные с системой передачи данных, обеспечивающие шифрование, запись, передачу сведений. Аппараты могут представлять собой персональные устройства или выглядеть в качестве:

- USB-шифраторов, флеш-дисков.

Используя эти устройства можно построить идеально защищенные компьютерные сети.

Средства аппаратной криптозащиты легко устанавливаются, выдают высокую скорость отклика. Информация, необходимая для обеспечения высокого уровня криптографической защиты, размещается в памяти устройства. Она может быть считана контактным или бесконтактным способом.

При использовании СКЗИ, выпускаемых под брендом ESMART, вы получите эффективные технологии, осуществляющие эффективную криптографическую защиту в режимах онлайн или оффлайн, аутентификацию пользователя при помощи токенов, смарт-карт или биометрических данных. Сочетание аппаратных методов с программными решениями позволяет получить самый высокий уровень защиты при небольших затратах времени, сил в процессе обмена информацией.

Важной особенностью продуктовой линейки средств криптографической защиты ESMART® является наличие единственного в своем роде продукта – , основанного на отечественной микросхеме MIK 51 от ПАО «Микрон», с помощью которого можно эффективно решить многие проблемы, связанные с безопасностью и защитой данных. Он представляет собой СКЗИ с аппаратной поддержкой российских криптографических алгоритмов ГОСТ на базе отечественной микросхемы.

СКЗИ ESMART® Token ГОСТ выпускается в виде смарт-карт и токенов. Разработка компании ESMART сертифицирована ФСБ России по классам КС1/КС2/КС3. Сертификат №СФ/124-3668 удостоверяет, что СКЗИ ESMART Token ГОСТ, соответствует требованиям ФСБ России к шифровальным (криптографическим) средствам класса КС1/КС2/КС3, требованиям к средствам электронной подписи, утвержденным приказом ФСБ №796 и может использоваться для криптографической защиты информации, не содержащий сведений, составляющих государственную тайну. Извещение АБПН.1-2018 допускает использовать ГОСТ Р 34.10-2001 в СКЗИ ESMART Token ГОСТ в течении срока действия сертификата в связи переносом сроков перехода на ГОСТ Р 34.10-2012 до 1 января 2020 года. Также ESMART® Token ГОСТ может использоваться для генерации ключей, формирования и проверки электронной подписи, строгой многофакторной аутентификации пользователей и др.

Разработка компании ESMART сертифицирована ФСБ России по классам КС1/КС2/КС3. Сертификат №СФ/124-3668 удостоверяет, что СКЗИ ESMART Token ГОСТ, соответствует требованиям ФСБ России к шифровальным (криптографическим) средствам класса КС1/КС2/КС3, требованиям к средствам электронной подписи, утвержденным приказом ФСБ №796 и может использоваться для криптографической защиты информации, не содержащий сведений, составляющих государственную тайну. Извещение АБПН.1-2018 допускает использовать ГОСТ Р 34.10-2001 в СКЗИ ESMART Token ГОСТ в течении срока действия сертификата в связи переносом сроков перехода на ГОСТ Р 34.10-2012 до 1 января 2020 года. Также ESMART® Token ГОСТ может использоваться для генерации ключей, формирования и проверки электронной подписи, строгой многофакторной аутентификации пользователей и др.

Компания ESMART предлагает приобрести современные СКЗИ по лучшим ценам от производителя. Наш инженерный R&D центр и производство расположены в Зеленограде. Использование чипов российского производства позволяет предложить лучшие максимально конкурентоспособные цены на средства криптографической защиты информации для государственных проектов, предприятий и организаций.

Новости компании

Решение по многофакторной аутентификации пользователей ESMART® Token ГОСТ производства группы компаний ISBC на базе микросхемы ПАО «Микрона» сертифицировано ФСБ России на соответствие требованиям безопасности для средств криптографической защиты информации (СКЗИ) в форм-факторах смарт-карты и USB-токена.

Ключевые носители ESMART® Token ГОСТ поддерживаются ведущими криптопровайдерами (КриптоПро CSP, VipNetCSP, ЛИССИ CSP, Signal-COM CSP), системами для управления доступом к информационным ресурсам организации и легко интегрируются в инфраструктуру открытых ключей.

— Интегральная схема Микрона, на базе которой был разработан данный токен, является отечественной микроэлектронной продукцией первого уровня. Благодаря соответствию самым высоким требованиям информационной безопасности, этот микроконтроллер может использоваться в таких областях, как дистанционное банковское обслуживание и электронный документооборот в государственном секторе, — сообщил директор по продуктам ПАО «Микрон» Денис Вараксин.