Проект приказа ФСБ по защите ПДн с использованием средств криптографической защиты :: Криптоанархист

Вчера был опубликован проект приказа ФСБ по защите персональных данных с использованием криптосредств.Попробую провести краткий анализ этого документа.

Сначала отмечу самые важные, на мой взгляд, моменты:

1. Использование сертифицированных СКЗИ по прежнему обязательно.

2. Классы

СКЗИ в явном виде сопоставлены с возможностями потенциального

нарушителя. И это один из немногих положительных моментов в документе.

3. В большинстве случаев потребуется использование СКЗИ класса КС3 (!). Ниже поясню почему.

4. В отличии от Методических рекомендаций, теперь отсутствует понятие «Модель нарушителя» и нет явного требования по ее разработке. Вместо этого есть требование о формировании и утверждении некой «совокупности предположений о возможностях, которые могут использоваться при создании способов, подготовке и проведении атак, необходимой для определения требуемого класса СКЗИ».

Требования, содержащиеся в приказе, можно разбить на следующие 4 группы:

б) требования по защите носителей персональных данных;

в) требования по регламентации и контролю доступа к ПДн, ведению электронного журнала;

г) требования к классу используемых СКЗИ.

Требования а), б), в) явно зависят от Уровня защищенности (УЗ), определённого согласно ПП 1119. Эти требования включают в себя, например, оборудование помещений металлическими решетками и сигнализацией (для УЗ 1), поэкземплярный учет и хранение носителей ПДн в сейфах, необходимость ведения электронного журнала сообщений, назначение ответственных лиц… В общем и так далее. Подробнее со всеми требованиями можно ознакомится посмотрев на таблицу в конце поста.

Остановимся отдельно на определении класса СКЗИ.

Определение класса СКЗИ

Класс СКЗИ зависит от двух факторов:

— от предполагаемых возможностей нарушителя;

— от наличия актуальных угроз НДВ (см ПП 1119).

Предполагаемые возможности нарушителей описываются в разделах 10-16 Приказа. В целом, содержание этих разделов во многом идентично предыдущим Методическим рекомендациям.

Выбор класса СКЗИ теперь стал более прозрачным, но это не значит, что жить стало легче.

Обратим внимание на подпункт а) пункта 12: «СКЗИ класса КС3 применяются для нейтрализации атак, при создании способов, подготовке и проведении которых используются возможности из числа перечисленных в пунктах 10 и 11 настоящего документа и не менее одной из следующих дополнительных возможностей:… доступ к СВТ, на которых реализованы СКЗИ и СФ».

Очевидно, что доступ к «СВТ, на которых реализовано СКЗИ», могут иметь пользователи системы, не говоря уже об админах. Исходя из данного пункта получается, что если на компьютере пользователя установлен VPN-клиент и пользователь рассматривается как потенциальный нарушитель, то согласно данным требованиям к VPN-клиенту предъявляются требования КС3.

Причем, если в предыдущих Методических рекомендациях была зацепка, которая позволяла исключить из числа потенциальных нарушителей админов, то в рассматриваемом проекте приказа такая зацепка отсутствует.

То есть, большинство систем, независимо от УЗ, попадут под использование КС3 как минимум.

Но это еще не все…

Для уровней защищенности с 3 по 1, заявлена привязка требуемого класса СКЗИ к наличию актуальных угроз НДВ:

Для УЗ 3 требуются:

— СКЗИ класса КВ2 и выше в случаях, когда для информационной системы актуальны угрозы 2 типа;

— СКЗИ класса КС1 и выше в случаях, когда для информационной системы актуальны угрозы 3 типа.

Для УЗ 2 требуются:

— СКЗИ класса КВ2 и выше в случаях, когда для информационной системы актуальны угрозы 1 и 2 типа;

— СКЗИ класса КС1 и выше в случаях, когда для информационной системы актуальны угрозы 3 типа.

Для УЗ 1 требуются:

— СКЗИ класса КА1 в случаях, когда для информационной системы актуальны угрозы 1 типа;

Если мы признаем актуальными угрозы 1 и 2 типа (угрозы наличия НДВ ), то попадем на СКЗИ класса КВ.

Напомню, что может ожидать счастливых обладателей СКЗИ КВ:

— необходимость заказывать у ФСБ ключевые блокноты (компакт-диски), требуемые для работы СКЗИ. Срок изготовление ключей – пол года. Срок жизни набора ключей – год J;

— невозможность удаленного администрирования СКЗИ. Да, кстати, ключевые блокноты также можно развертывать только локально;

— при подключении СКЗИ — использование «оптической развязки» — «медь-оптика-медь» (для защиты от наводок).

Вывод: если в финальном релизе Приказа ничего не изменится, то, возможно, всем придется запасаться СКЗИ класса КС3. Ну или вообще избегать использования криптографии (что маловероятно).

В заключение, обещанная таблица с требованиями

| Требование | УЗ 4 | УЗ 3 | УЗ 2 | УЗ 1 |

1. | Организация режима обеспечения безопасности помещений, в которых размещена информационная система (далее – Помещения) | ||||

1.1. | Оснащение Помещений входными дверьми с замками, обеспечения постоянного закрытия дверей Помещений на замок и их открытия только для санкционированного прохода, а также опечатывания Помещений по окончании рабочего дня; | + | + | + | + |

1.2. | Утверждение правил доступа в Помещения сотрудников и посетителей в рабочее и нерабочее время; | + | + | + | + |

1.3. | Утверждение перечня сотрудников, имеющих право вскрывать Помещения в нештатных ситуациях, а также порядка вскрытия Помещений в таких ситуациях. | + | + | + | + |

1.4. | Оборудовать окна Помещений, расположенные на первых и (или) последних этажах зданий, а также окна Помещений, находящиеся около пожарных лестниц и других мест, откуда возможно проникновение в Помещения посторонних лиц, металлическими решетками или ставнями, охранной сигнализацией или другими средствами, препятствующими неконтролируемому проникновению посторонних лиц в помещения. | + | |||

1.5. | Оборудовать окна и двери Помещений, в которых размещены серверы информационной системы, металлическими решетками, охранной сигнализацией или другими средствами, препятствующими неконтролируемому проникновению посторонних лиц в помещения | + | |||

2. | Обеспечение сохранности носителей персональных данных | ||||

2.1. | Хранение носителей персональных данных в сейфах (металлических шкафах) , оборудованных внутренними замками с двумя или более дубликатами ключей и приспособлениями для опечатывания замочных скважин или кодовыми замками; | + | + | + | + |

2.2. | Поэкземплярный учет носителей персональных данных, который достигается путем ведения журнала учета носителей персональных данных с использованием регистрационных (заводских) номеров. | + | + | + | + |

3. | Регламентация и контроль доступа к ПДн, ведение электронного журнала сообщений | ||||

3.1. | Определить круг лиц, доступ которых к персональным данным, обрабатываемым в информационной системе, необходим для выполнения ими служебных (трудовых) обязанностей; | + | + | + | + |

3.2. | Разработать и утвердить документ, определяющий перечень лиц, доступ которых к персональным данным, обрабатываемым в информационной системе, необходим для выполнения ими служебных (трудовых) обязанностей; | + | + | + | + |

3.3. | Поддерживать в актуальном состоянии документ, определяющий перечень лиц, доступ которых к персональным данным, обрабатываемым в информационной системе, необходим для выполнения ими служебных (трудовых) обязанностей. | + | + | + | + |

3.4. | Назначение обладающего достаточными навыками должностного лица ответственным за обеспечение безопасности персональных данных в информационной системе. | + | + | + | + |

3.5. | Создание отдельного структурного подразделения, ответственного за обеспечение безопасности персональных данных в информационной системе, либо возложение его функции на одно из существующих структурных подразделений. | + | |||

3.6. | Утверждение руководителем оператора списка лиц, допущенных к содержанию электронного журнала сообщений, и поддержание указанного списка в актуальном состоянии; | + | + | ||

3.7. | Обеспечение информационной системы автоматизированными средствами, регистрирующими запросы пользователей информационной системы на получение персональных данных, а также факты предоставления персональных данных по этим запросам в электронном журнале сообщений; | + | + | ||

3.8. | Обеспечение информационной системы автоматизированными средствами, исключающими доступ к содержанию электронного журнала сообщений лиц, не указанных в утвержденном руководителем оператора списке лиц, допущенных к содержанию электронного журнала сообщений; | + | + | ||

3.9. | Обеспечение периодического контроля работоспособности указанных автоматизированных средств (не реже 1 раза в полгода). | + | + | ||

3.10. | Обеспечение информационной системы автоматизированными средствами, позволяющими автоматически регистрировать в электронном журнале безопасности изменения полномочий сотрудника оператора по доступу к персональным данным, содержащимся в информационной системе; | + | |||

3.11. | Отражение в электронном журнале безопасности полномочий сотрудников оператора персональных данных по доступу к персональным данным, содержащимся в информационной системе. Указанные полномочия должны соответствовать должностным обязанностям сотрудников оператора; | + | |||

3.12. | Назначение оператором лица, ответственного за периодический контроль ведения электронного журнала безопасности и соответствия отраженных в нем полномочий сотрудников их должностным обязанностям (не реже 1 раза в месяц) | + | |||

4. | Использование средств защиты информации, прошедших процедуру оценки соответствия требованиям законодательства Российской Федерации | ||||

4.1. | Получение исходных данных для формирования совокупности предположений о возможностях, которые могут использоваться при создании способов, подготовке и проведении атак; | + | + | + | + |

4.2. | Формирование и утверждения руководителем оператора совокупности предположений о возможностях, которые могут использоваться при создании способов, подготовке и проведении атак, необходимой для определения требуемого класса СКЗИ; | + | + | + | + |

4.3. | Использования для обеспечения требуемого уровня защищенности персональных данных при их обработке в информационной системе СКЗИ класса КС1 и выше. | + | + | + | + |

crypto-anarchist.blogspot.com

Использование шифрования в компаниях России / КиберСофт corporate blog / Habr

Введение

Немногим более двух десятилетий тому назад криптография в России находилась приблизительно на том же уровне секретности, что и технологии производства оружия – ее практическое применение относилось к сфере деятельности исключительно военных и спецслужб, то есть было полностью подконтрольно государству. В открытом доступе встретить какие-либо издания и научные работы по этому вопросу не представлялось возможным – тема криптографии была закрыта.

Ситуация изменилась лишь в 1990 году, когда в действие был введен стандарт шифрования ГОСТ 28147-89. Изначально алгоритм имел гриф ДСП и официально «полностью открытым» стал лишь в 1994 году.

Сложно точно сказать, когда именно в отечественной криптографии был совершен информационный прорыв. Скорее всего, это произошло с появлением у широкой общественности доступа в интернет, после чего в сети начали публиковаться многочисленные материалы с описаниями криптографических алгоритмов и протоколов, статьи по киптоанализу и другая информация, имеющая отношение к шифрованию.

В сложившихся условиях криптография больше не могла оставаться прерогативой одного лишь государства. Кроме того, развитие информационных технологий и средств связи обусловило потребность в использовании средств криптографической защиты коммерческими компаниями и организациями.

Сегодня к средствам криптографической защиты информации (СКЗИ) относят: средства шифрования, средства имитозащиты, средства электронной цифровой подписи, средства кодирования, средства изготовления ключевых документов и сами ключевые документы. [4, с2-3.]

Далее в статье речь пойдет о том, какое практическое применение на настоящий момент шифрование и СКЗИ нашли в российских компаниях и организациях. Будут рассмотрены следующие направления:

- защита информационных систем персональных данных;

- защита конфиденциальной информации компании;

- шифрования корпоративной электронной почты;

- создание и проверки цифровых подписей.

Применение криптографии и СКЗИ в российских компаниях

1. Внедрение криптосредств в системы защиты персональных данных

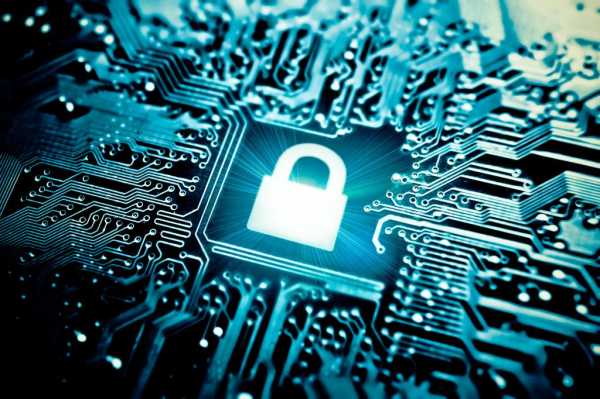

Деятельность практически любой российской компании сегодня связана с хранением и обработкой персональных данных (ПДн) различных категорий, к защите которых законодательством РФ выдвигается ряд требований [1]. Для их выполнения руководство компании, прежде всего, сталкивается с необходимостью формирования модели угроз персональным данным и разработки на ее основе системы защиты персональных данных, в состав которой должно входить средство криптографической защиты информации. [2, с 1.]

К СКЗИ, внедренному в систему защиты персональных данных, выдвигаются следующие требования:

- Криптографическое средство должно штатно функционировать совместно с техническими и программными средствами, которые способны повлиять на выполнение предъявляемых к нему требований. [3, с 15.]

- Для обеспечения безопасности персональных данных при их обработке должны использоваться сертифицированные в системе сертификации ФСБ России криптосредства. [3, с 15.]

Криптографическое средство, в зависимости от обеспечиваемого им уровня защиты, может быть отнесено к одному из шести классов (КС1, КС2, КС3, КВ1, КВ2, КА1). Внедрение криптосредства того или иного класса с систему защиты обуславливается категорией нарушителя (субъекта атаки), которая определяется оператором в модели угроз.

Таким образом, средства криптографической защиты сегодня эффективно используются компаниями и организациями для защиты персональных данных российских граждан и являются одной из наиболее важных составляющих в системах защиты персональных данных.

2. Защита корпоративной информации

Если в п.1 использование крпитогарфических средств обусловлено, прежде всего, требованиями законодательства РФ, то в данном случае в применении СКЗИ заинтересовано руководство самой компании. С помощью средства шифрования компания получает возможность защитить свою корпоративную информацию – сведения, представляющие коммерческую тайну, интеллектуальную собственность, оперативную и техническую информацию и др.

На сегодняшний день для эффективного применения в корпоративной среде, программа для шифрования должна обеспечивать:

- шифрование данных на удаленном сервере;

- поддержку асимметричной криптографии;

- прозрачное шифрование;

- шифрование сетевых папок;

- возможность разграничения прав доступа к конфиденциальной информации между сотрудниками компании;

- возможность хранения сотрудниками закрытых ключей на внешних носителях информации (токенах).

Итак, второе применение СКЗИ – это защита конфиденциальной информации компании. Средство шифрования, поддерживающее вышеперечисленные возможности, способно обеспечить достаточно надежную защиту, однако непременно должно использоваться как составляющая комплексного подхода к защите информации. Такой подход дополнительно подразумевает использование межсетевых экранов, антивирусов и файерволлов, а также включает разработку модели угроз информационной безопасности, выработку необходимых политик ИБ, назначение ответственных за информационную безопасность, контроль электронного документооборота, контроль и мониторинг деятельности сотрудников и др.

3. Электронная подпись

Электронная подпись (ЭП) сегодня является полноценным аналогом собственноручной подписи и может быть использована юридическими и физическими лицами для того, чтобы обеспечить документу в цифровом формате юридическую силу. Применение ЭП в электронных системах документооборота значительно увеличивает скорость заключения коммерческих сделок, уменьшает объем бумажных бухгалтерских документов, экономит время сотрудников. Кроме того, ЭП сокращает расходы предприятия на заключение договоров, оформление платежных документов, получение различных справок от государственных учреждений и многое другое.

Средства криптографической защиты, как правило, имеют в своем составе функции по созданию и проверке электронных подписей. Российским законодательством к таким СКЗИ выдвигаются следующие требования [5, с 3.]:

При создании ЭП они должны:

- показывать лицу, подписывающему электронный документ, содержание информации, которую он подписывает;

- создавать ЭП только после подтверждения лицом, подписывающим электронный документ, операции по созданию ЭП;

- однозначно показывать, что ЭП создана.

При проверке ЭП они должны:

- показывать содержание электронного документа, подписанного ЭП;

- показывать информацию о внесении изменений в подписанный ЭП электронный документ;

- указывать на лицо, с использованием ключа ЭП которого подписаны электронные документы.

4. Шифрование электронной почты

Для большинства компаний электронная почта является основным средством коммуникации между сотрудниками. Ни для кого не секрет, что по корпоративной электронной почте сегодня пересылается огромное количество конфиденциальной информации: договора, счета, сведения о продуктах и ценовых политиках компании, финансовые показатели и др. Если подобная информация окажется доступной для конкурентов, это может нанести значительный ущерб компании вплоть до прекращения ее деятельности.

Поэтому защита корпоративной почты – крайне важная составляющая в обеспечении информационной безопасности компании, реализация которой становится возможной также благодаря использованию криптографии и средств шифрования.

Большинство почтовых клиентов, таких как Outlook, Thinderbird, The Bat! и др., позволяют настроить обмен зашифрованными сообщениями на основе сертификатов открытого и закрытого ключа (сертификаты в форматах X.509 и PKCS#12 соответственно), создаваемых при помощи средств криптографической защиты.

Здесь также следует упомянуть о возможности криптографических средств работать в качестве удостоверяющих центров (УЦ). Основное предназначение удостоверяющего центра — выдача сертификатов шифрования и подтверждение подлинности ключей шифрования. В соответствии с российским законодательством, УЦ подразделяются на классы (КС1, КС2, КС3, КВ1, КВ2, КА1), к каждому из которых выдвигается ряд требований [5]. При этом, класс СКЗИ, использующегося в средствах УЦ, должен быть не ниже соответствующего класса УЦ [5, с 14.].

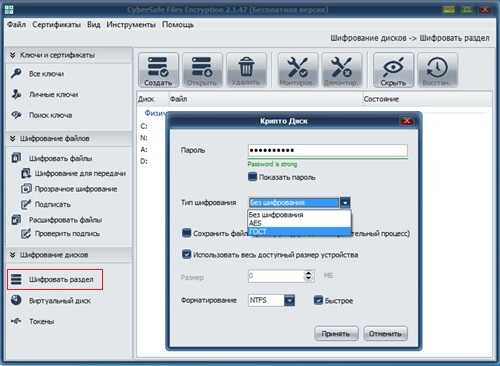

Использование CyberSafe Enterprise

Разрабатывая программу CyberSafe Enterprise мы постарались учесть все вышеописанные возможности, включив их в функциональный набор программы. Так, она поддерживает функции, перечисленные в п.2 данной статьи, шифрование электронной почты, создание и проверку цифровых подписей, а также работу в качестве удостоверяющего центра.

Наличие в CyberSafe сервера публичных ключей позволяет компаниям организовать удобный обмен ключами между своими сотрудниками, где каждый из них может опубликовать свой открытый ключ, а также скачать открытые ключи других пользователей.

Далее более подробно остановимся на возможности внедрения CyberSafe Enterprise в системы защиты персональных данных. Эта возможность существует благодаря поддержке программой криптопровайдера КриптоПро CSP, сертифицированного ФСБ РФ в качестве СКЗИ классов КС1, КС2 и КС3 (в зависимости от исполнения) и оговорена в п. 5.1 «Методических рекомендаций по обеспечению с помощью криптосредств безопасности персональных данных»:

«Встраивание криптосредств класса КС1 и КС2 осуществляется без контроля со стороны ФСБ России (если этот контроль не предусмотрен техническим заданием на разработку (модернизацию) информационной системы)».

Таким образом, имея в своем составе встроенное СКЗИ КриптоПро CSP, программа CyberSafe Enterprise может быть использована в системе защиты персональных данных классов КС1 и КС2.

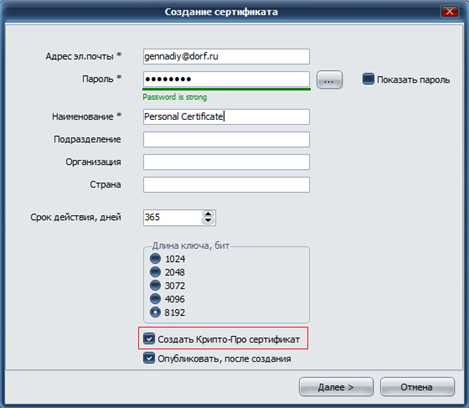

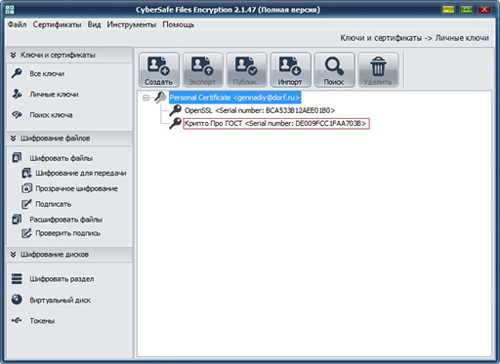

После установки КриптоПро CSP на компьютер пользователя при создании сертификата в CyberSafe Enterprise появится возможность создать сертификат КриптоПРО:

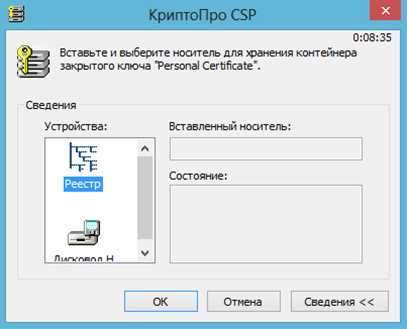

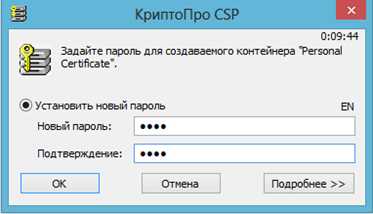

Далее необходимо выбрать место хранения контейнера закрытого ключа КриптоПро и задать пароль к контейнеру. Для хранения может быть использован реестр операционной системы либо съемный носитель (токен):

После завершения создания сертификата CyberSafe ключи КриптоПРО также созданы, отображаются на вашей связке и доступны для использования:

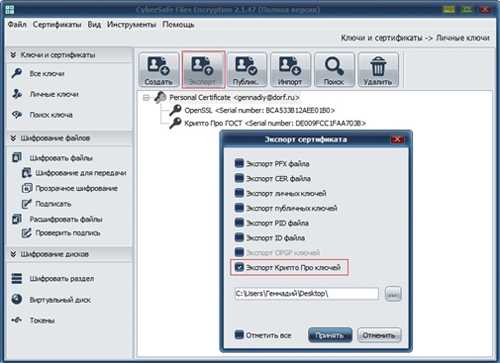

В том случае, если возникает необходимость экспортировать ключи КриптоПро в отдельный файл, это можно сделать через стандартную функцию экспорта ключей CyberSafe:

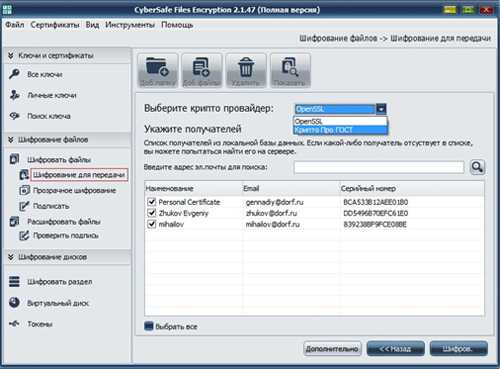

Если вы хотите зашифровать файлы для передачи другим пользователям (или подписать их своей цифровой подписью) и использовать для этого ключи КриптоПро, из списка доступных криптопровайдеров необходимо выбрать КриптоПро:

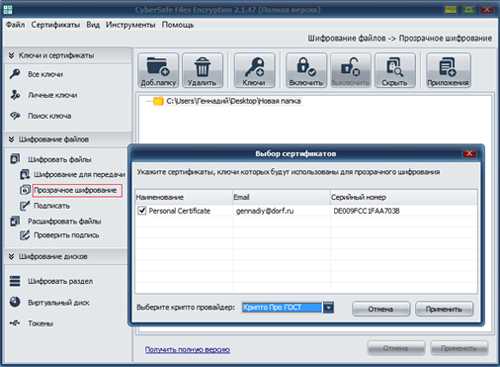

В том случае, если вы хотите использовать ключи КриптоПро для прозрачного шифрования файлов, в окне выбора сертификатов в качестве криптопровайдера также следует указать КриптоПро:

В CyberSafe существует возможность использовать КриптоПРО и алгоритм ГОСТ для шифрования логических дисков/разделов и создания виртуальных зашифрованных дисков:

Также, на основе сертификатов КриптоПро, может быть настроено шифрование электронной почты. В КприптоПро CSP алгоритмы формирования и проверки ЭП реализованы в соответствии с требованиями стандарта ГОСТ Р 34.10-2012, алгоритм шифрования/дешифрования данных реализован в соответствии с требованиями стандарта ГОСТ 28147-89.

На сегодняшний день CyberSafe является единственной программой, которая сочетает в себе функции по шифрованию файлов, сетевых папок, логических дисков, электронной почты и возможность работы в качестве удостоверяющего центра с поддержкой стандартов шифрования ГОСТ 28147-89 и ГОСТ Р 34.10-2012.

Документы:

1. Федеральный закон «О персональных данных» от 27.07.2006 № 152-ФЗ.

2. Положение об обеспечении безопасности персональных данных при их обработке в информационных системах персональных данных, утвержденное Постановлением Правительства Российской Федерации от 17 ноября 2007 г. № 781.

3. Методические рекомендации по обеспечению с помощью криптосредств безопасности персональных данных при их обработке в информационных системах персональных данных с использованием средств автоматизации, утвержденные руководством 8 Центра ФСБ России 21 февраля 2008 года № 149/54-144.

4. Положение о разработке, производстве, реализации и эксплуатации шифровальных (криптографических) средств защиты информации, утвержденное Приказом ФСБ РФ от 9 февраля 2005 г.№ 66.

5. Требования к средствам электронной подписи и Требования к средствам удостоверяющего центра, утвержденные Приказом Федеральной службы безопасности Российской Федерации от 27 декабря 2011 г. № 796.

habr.com

виды и применение :: BusinessMan.ru

Средства криптографической защиты информации, или сокращенно СКЗИ, используются для обеспечения всесторонней защиты данных, которые передаются по линиям связи. Для этого необходимо соблюсти авторизацию и защиту электронной подписи, аутентификацию сообщающихся сторон с использованием протоколов TLS и IPSec, а также защиту самого канала связи при необходимости.

В России использование криптографических средств защиты информации по большей части засекречено, поэтому общедоступной информации касательно этой темы мало.

Методы, применяемые в СКЗИ

- Авторизация данных и обеспечение сохранности их юридической значимости при передаче или хранении. Для этого применяют алгоритмы создания электронной подписи и ее проверки в соответствии с установленным регламентом RFC 4357 и используют сертификаты по стандарту X.509.

- Защита конфиденциальности данных и контроль их целостности. Используется асимметричное шифрование и имитозащита, то есть противодействие подмене данных. Соблюдается ГОСТ Р 34.12-2015.

- Защита системного и прикладного ПО. Отслеживание несанкционированных изменений или неверного функционирования.

- Управление наиболее важными элементами системы в строгом соответствии с принятым регламентом.

- Аутентификация сторон, обменивающихся данными.

- Защита соединения с использованием протокола TLS.

- Защита IP-соединений при помощи протоколов IKE, ESP, AH.

Подробным образом методы описаны в следующих документах: RFC 4357, RFC 4490, RFC 4491.

Механизмы СКЗИ для информационной защиты

- Защита конфиденциальности хранимой или передаваемой информации происходит применением алгоритмов шифрования.

- При установлении связи идентификация обеспечивается средствами электронной подписи при их использовании во время аутентификации (по рекомендации X.509).

- Цифровой документооборот также защищается средствами электронной подписи совместно с защитой от навязывания или повтора, при этом осуществляется контроль достоверности ключей, используемых для проверки электронных подписей.

- Целостность информации обеспечивается средствами цифровой подписи.

- Использование функций асимметричного шифрования позволяет защитить данные. Помимо этого для проверки целостности данных могут быть использованы функции хеширования или алгоритмы имитозащиты. Однако эти способы не поддерживают определения авторства документа.

- Защита от повторов происходит криптографическими функциями электронной подписи для шифрования или имитозащиты. При этом к каждой сетевой сессии добавляется уникальный идентификатор, достаточно длинный, чтобы исключить его случайное совпадение, и реализуется проверка принимающей стороной.

- Защита от навязывания, то есть от проникновения в связь со стороны, обеспечивается средствами электронной подписи.

- Прочая защита — против закладок, вирусов, модификаций операционной системы и т. д. — обеспечивается с помощью различных криптографических средств, протоколов безопасности, антивирусных ПО и организационных мероприятий.

Как можно заметить, алгоритмы электронной подписи являются основополагающей частью средства криптографической защиты информации. Они будут рассмотрены ниже.

Требования при использовании СКЗИ

СКЗИ нацелено на защиту (проверкой электронной подписи) открытых данных в различных информационных системах общего использования и обеспечения их конфиденциальности (проверкой электронной подписи, имитозащитой, шифрованием, проверкой хеша) в корпоративных сетях.

Персональное средство криптографической защиты информации используется для охраны персональных данных пользователя. Однако следует особо выделить информацию, касающуюся государственной тайны. По закону СКЗИ не может быть использовано для работы с ней.

Важно: перед установкой СКЗИ первым делом следует проверить сам пакет обеспечения СКЗИ. Это первый шаг. Как правило, целостность пакета установки проверяется путем сравнения контрольных сумм, полученных от производителя.

После установки следует определиться с уровнем угрозы, исходя из чего можно определить необходимые для применения виды СКЗИ: программные, аппаратные и аппаратно-программные. Также следует учитывать, что при организации некоторых СКЗИ необходимо учитывать размещение системы.

Классы защиты

Согласно приказу ФСБ России от 10.07.14 под номером 378, регламентирующему применение криптографических средств защиты информации и персональных данных, определены шесть классов: КС1, КС2, КС3, КВ1, КВ2, КА1. Класс защиты для той или иной системы определяется из анализа данных о модели нарушителя, то есть из оценки возможных способов взлома системы. Защита при этом строится из программных и аппаратных средств криптографической защиты информации.

АУ (актуальные угрозы), как видно из таблицы, бывают 3 типов:

- Угрозы первого типа связаны с недокументированными возможностями в системном ПО, используемом в информационной системе.

- Угрозы второго типа связаны с недокументированными возможностями в прикладном ПО, используемом в информационной системе.

- Угрозой третьего типа называются все остальные.

Недокументированные возможности — это функции и свойства программного обеспечения, которые не описаны в официальной документации или не соответствуют ей. То есть их использование может повышать риск нарушения конфиденциальности или целостности информации.

Для ясности рассмотрим модели нарушителей, для перехвата которых нужен тот или иной класс средств криптографической защиты информации:

- КС1 — нарушитель действует извне, без помощников внутри системы.

- КС2 — внутренний нарушитель, но не имеющий доступа к СКЗИ.

- КС3 — внутренний нарушитель, который является пользователем СКЗИ.

- КВ1 — нарушитель, который привлекает сторонние ресурсы, например специалистов по СКЗИ.

- КВ2 — нарушитель, за действиями которого стоит институт или лаборатория, работающая в области изучения и разработки СКЗИ.

- КА1 — специальные службы государств.

Таким образом, КС1 можно назвать базовым классом защиты. Соответственно, чем выше класс защиты, тем меньше специалистов, способных его обеспечивать. Например, в России, по данным за 2013 год, существовало всего 6 организаций, имеющих сертификат от ФСБ и способных обеспечивать защиту класса КА1.

Используемые алгоритмы

Рассмотрим основные алгоритмы, используемые в средствах криптографической защиты информации:

- ГОСТ Р 34.10-2001 и обновленный ГОСТ Р 34.10-2012 — алгоритмы создания и проверки электронной подписи.

- ГОСТ Р 34.11-94 и последний ГОСТ Р 34.11-2012 — алгоритмы создания хеш-функций.

- ГОСТ 28147-89 и более новый ГОСТ Р 34.12-2015 — реализация алгоритмов шифрования и имитозащиты данных.

- Дополнительные криптографические алгоритмы находятся в документе RFC 4357.

Электронная подпись

Применение средства криптографической защиты информации невозможно представить без использования алгоритмов электронной подписи, которые набирают все большую популярность.

Электронная подпись — это специальная часть документа, созданная криптографическими преобразованиями. Ее основной задачей являются выявление несанкционированного изменения и определение авторства.

Сертификат электронной подписи — это отдельный документ, который доказывает подлинность и принадлежность электронной подписи своему владельцу по открытому ключу. Выдача сертификата происходит удостоверяющими центрами.

Владелец сертификата электронной подписи — это лицо, на имя которого регистрируется сертификат. Он связан с двумя ключами: открытым и закрытым. Закрытый ключ позволяет создать электронную подпись. Открытый ключ предназначен для проверки подлинности подписи благодаря криптографической связи с закрытым ключом.

Виды электронной подписи

По Федеральному закону № 63 электронная подпись делится на 3 вида:

- обычная электронная подпись;

- неквалифицированная электронная подпись;

- квалифицированная электронная подпись.

Простая ЭП создается за счет паролей, наложенных на открытие и просмотр данных, или подобных средств, косвенно подтверждающих владельца.

Неквалифицированная ЭП создается с помощью криптографических преобразований данных при помощи закрытого ключа. Благодаря этому можно подтвердить лицо, подписавшее документ, и установить факт внесения в данные несанкционированных изменений.

Квалифицированная и неквалифицированная подписи отличаются только тем, что в первом случае сертификат на ЭП должен быть выдан сертифицированным ФСБ удостоверяющим центром.

Область использования электронной подписи

В таблице ниже рассмотрены сферы применения ЭП.

Активнее всего технологии ЭП применяются в обмене документами. Во внутреннем документообороте ЭП выступает в роли утверждения документов, то есть как личная подпись или печать. В случае внешнего документооборота наличие ЭП критично, так как является юридическим подтверждением. Стоит также отметить, что документы, подписанные ЭП, способны храниться бесконечно долго и не утрачивать своей юридической значимости из-за таких факторов, как стирающиеся подписи, испорченная бумага и т. д.

Отчетность перед контролирующими органами — это еще одна сфера, в которой наращивается электронный документооборот. Многие компании и организации уже оценили удобство работы в таком формате.

По закону Российской Федерации каждый гражданин вправе пользоваться ЭП при использовании госуслуг (например, подписание электронного заявления для органов власти).

Онлайн-торги — еще одна интересная сфера, в которой активно применяется электронная подпись. Она является подтверждением того факта, что в торгах участвует реальный человек и его предложения могут рассматриваться как достоверные. Также важным является то, что любой заключенный контракт при помощи ЭП приобретает юридическую силу.

Алгоритмы электронной подписи

- Full Domain Hash (FDH) и Public Key Cryptography Standards (PKCS). Последнее представляет собой целую группу стандартных алгоритмов для различных ситуаций.

- DSA и ECDSA — стандарты создания электронной подписи в США.

- ГОСТ Р 34.10-2012 — стандарт создания ЭП в РФ. Данный стандарт заменил собой ГОСТ Р 34.10-2001, действие которого официально прекратилось после 31 декабря 2017 года.

- Евразийский союз пользуется стандартами, полностью аналогичными российским.

- СТБ 34.101.45-2013 — белорусский стандарт для цифровой электронной подписи.

- ДСТУ 4145-2002 — стандарт создания электронной подписи в Украине и множество других.

Стоит также отметить, что алгоритмы создания ЭП имеют различные назначения и цели:

- Групповая электронная подпись.

- Одноразовая цифровая подпись.

- Доверенная ЭП.

- Квалифицированная и неквалифицированная подпись и пр.

businessman.ru

октября 2014 :: Криптоанархист

В этой статье рассмотрим некоторые нюансы, связанные с использованием решений VPN для защиты персональных данных.

VPN подходят для реализации меры ЗИС.3 из 21-го приказа ФСТЭК (защита данных при передачи за пределами контролируемой зоны). Однако, поскольку VPN является криптосредством, то при их использовании мы попадаем под действие 378 приказа ФСБ.

Используемые VPN должны быть сертифицированы по линии ФСБ в качестве средств криптографической защиты информации (СКЗИ). Существуют следующие классы сертифицированных криптосредств, обозначаемых через КС1, КС2, КС3, КВ1, КВ2, КА1 (по последним данным КВ1 и КВ2 объединены в один класс КВ).

Как выбрать сертифицированное решение VPN нужного класса для защиты персональных данных?

1) Для начала, определимся с минимальным классом используемого решения:

Уровень защищенности Тип угроз | УЗ 4 | УЗ 3 | УЗ 2 | УЗ 1 |

Угрозы 1 типа (НДВ в системном ПО) | КА | КА | ||

Угрозы 2 типа (НДВ в прикладном ПО) | КВ и выше | КВ и выше | КВ и выше | |

Угрозы 3 типа (не связаны с НДВ) | КС1 и выше | КС1 и выше | КС1 и выше |

Это базовая таблица, которая ограничивает класс применяемых СКЗИ «снизу». То есть, если у нас УЗ3 и актуальны угрозы 2 типа, то необходимо применять СКЗИ класса КВ и выше. Если у нас УЗ4 и актуальны угрозы 3 типа, то требуемый класс — КС1 и выше.

Обратим внимание на словосочетание «… и выше».

2) Разработаем совокупность предположений о возможностях нарушителя.

Дело в том, что конкретный класс СКЗИ будет зависеть от возможностей потенциального нарушителя (модели нарушителя). Возможности потенциального нарушителя и соответствующие им классы СКЗИ подробно расписаны в пунктах 10-14 приказа.Написание модели нарушителя — тема для отдельного большого поста. Отметим только, что для минимизации издержек желательно в модели всеми силами «отмазываться» от наличия любых внутренних нарушителей, и тем более от нарушителей, являющихся легальными пользователями или администраторами системы. В идеале у нас должен быть актуальным лишь внешний нарушитель, осуществляющий атаки из-за пределов контролируемой зоны, притом никак не связанный со спецслужбами и разработкой СКЗИ. В этом случае мы выйдем на класс СКЗИ КС1. При разработке модели нарушителя нам понадобится определенная фантазия, творческий подход и несколько красивых «магических фраз» 🙂

3) Подберем решение, соответствующее выбранному классу СКЗИ и нашим техническим требованиям.

Ниже представлены основные вендоры и максимальные классы, по которым сертифицированы их VPN-решения (по состоянию на сентябрь 2014 года).Класс | S-Terra (CSP VPN) | Код безопасности (Континент) | ИнфоТеКС (ViPNet) | StoneSoft (StoneGate) | Амикон (ФПСУ-IP) | Элвис+ (Застава) | Криптоком (МагПро КриптоПакет) |

КС1 | + | + | + | + | + | + | + |

КС2 | + | + | + | + | + | + | + |

КС3 | + | + | + | — | — | — | — |

КВ1 | — | — | — | — | — | — | — |

КВ2 | — | + | + | — | — | — | — |

КА1 | — | — | — | — | — | — | — |

*после поглощения McAfee заказать сертифицированный StoneGate скорее всего невозможно

Это те решения, с которыми приходилось чаще всего сталкиваться на рынке. Если есть что добавить — пишите в комментарии.

P.S.

При выборе решения есть множество нюансов, на которые стоило бы обратить внимание.

Во-первых, один и тот же продукт может быть сертифицирован по разным классам, в зависимости от вариантов исполнения. Например, VPN-клиент без модуля доверенной загрузки (АПМДЗ) сертифицирован по классу КС1, а в комплекте с АПМДЗ — уже КС2/КС3. Нам придется внимательно выбрать необходимый вариант исполнения приобретаемого решения.

Во-вторых, изучим формуляр и правила пользования, в соответствии с которыми должны эксплуатироваться СКЗИ. Убедимся, что мы действительно сможем выполнить указанные там условия.

crypto-anarchist.blogspot.com

Сертифицированные VPN :: Криптоанархист

В этой статье рассмотрим некоторые нюансы, связанные с использованием решений VPN для защиты персональных данных.

VPN подходят для реализации меры ЗИС.3 из 21-го приказа ФСТЭК (защита данных при передачи за пределами контролируемой зоны). Однако, поскольку VPN является криптосредством, то при их использовании мы попадаем под действие 378 приказа ФСБ.

Используемые VPN должны быть сертифицированы по линии ФСБ в качестве средств криптографической защиты информации (СКЗИ). Существуют следующие классы сертифицированных криптосредств, обозначаемых через КС1, КС2, КС3, КВ1, КВ2, КА1 (по последним данным КВ1 и КВ2 объединены в один класс КВ).

Как выбрать сертифицированное решение VPN нужного класса для защиты персональных данных?

1) Для начала, определимся с минимальным классом используемого решения:

Уровень защищенности Тип угроз | УЗ 4 | УЗ 3 | УЗ 2 | УЗ 1 |

Угрозы 1 типа (НДВ в системном ПО) | КА | КА | ||

Угрозы 2 типа (НДВ в прикладном ПО) | КВ и выше | КВ и выше | КВ и выше | |

Угрозы 3 типа (не связаны с НДВ) | КС1 и выше | КС1 и выше | КС1 и выше |

Это базовая таблица, которая ограничивает класс применяемых СКЗИ «снизу». То есть, если у нас УЗ3 и актуальны угрозы 2 типа, то необходимо применять СКЗИ класса КВ и выше. Если у нас УЗ4 и актуальны угрозы 3 типа, то требуемый класс — КС1 и выше.

Обратим внимание на словосочетание «… и выше».

2) Разработаем совокупность предположений о возможностях нарушителя.

Дело в том, что конкретный класс СКЗИ будет зависеть от возможностей потенциального нарушителя (модели нарушителя). Возможности потенциального нарушителя и соответствующие им классы СКЗИ подробно расписаны в пунктах 10-14 приказа.Написание модели нарушителя — тема для отдельного большого поста. Отметим только, что для минимизации издержек желательно в модели всеми силами «отмазываться» от наличия любых внутренних нарушителей, и тем более от нарушителей, являющихся легальными пользователями или администраторами системы. В идеале у нас должен быть актуальным лишь внешний нарушитель, осуществляющий атаки из-за пределов контролируемой зоны, притом никак не связанный со спецслужбами и разработкой СКЗИ. В этом случае мы выйдем на класс СКЗИ КС1. При разработке модели нарушителя нам понадобится определенная фантазия, творческий подход и несколько красивых «магических фраз» 🙂

3) Подберем решение, соответствующее выбранному классу СКЗИ и нашим техническим требованиям.

Ниже представлены основные вендоры и максимальные классы, по которым сертифицированы их VPN-решения (по состоянию на сентябрь 2014 года).Класс | S-Terra (CSP VPN) | Код безопасности (Континент) | ИнфоТеКС (ViPNet) | StoneSoft (StoneGate) | Амикон (ФПСУ-IP) | Элвис+ (Застава) | Криптоком (МагПро КриптоПакет) |

КС1 | + | + | + | + | + | + | + |

КС2 | + | + | + | + | + | + | + |

КС3 | + | + | + | — | — | — | — |

КВ1 | — | — | — | — | — | — | — |

КВ2 | — | + | + | — | — | — | — |

КА1 | — | — | — | — | — | — | — |

*после поглощения McAfee заказать сертифицированный StoneGate скорее всего невозможно

Это те решения, с которыми приходилось чаще всего сталкиваться на рынке. Если есть что добавить — пишите в комментарии.

P.S.

При выборе решения есть множество нюансов, на которые стоило бы обратить внимание.

Во-первых, один и тот же продукт может быть сертифицирован по разным классам, в зависимости от вариантов исполнения. Например, VPN-клиент без модуля доверенной загрузки (АПМДЗ) сертифицирован по классу КС1, а в комплекте с АПМДЗ — уже КС2/КС3. Нам придется внимательно выбрать необходимый вариант исполнения приобретаемого решения.

Во-вторых, изучим формуляр и правила пользования, в соответствии с которыми должны эксплуатироваться СКЗИ. Убедимся, что мы действительно сможем выполнить указанные там условия.

crypto-anarchist.blogspot.com

4 Уровень криптографической защиты персональных данных, уровни специальной защиты от утечки по каналам побочных излучений и наводок и уровни защиты от несанкционированного доступа. «МЕТОДИЧЕСКИЕ РЕКОМЕНДАЦИИ ПО ОБЕСПЕЧЕНИЮ С ПОМОЩЬЮ КРИПТОСРЕДСТВ БЕЗОПАСНОСТИ ПЕРСОНАЛЬНЫХ ДАННЫХ ПРИ ИХ ОБРАБОТКЕ В ИНФОРМАЦИОННЫХ СИСТЕМАХ ПЕРСОНАЛЬНЫХ ДАННЫХ С ИСПОЛЬЗОВАНИЕМ СРЕДСТВ АВТОМАТИЗАЦИИ» (Утв. руководством 8 Центра ФСБ РФ 21.02.2008 N 149/54-144)

действует Редакция от 21.02.2008 Подробная информация| Наименование документ | «МЕТОДИЧЕСКИЕ РЕКОМЕНДАЦИИ ПО ОБЕСПЕЧЕНИЮ С ПОМОЩЬЮ КРИПТОСРЕДСТВ БЕЗОПАСНОСТИ ПЕРСОНАЛЬНЫХ ДАННЫХ ПРИ ИХ ОБРАБОТКЕ В ИНФОРМАЦИОННЫХ СИСТЕМАХ ПЕРСОНАЛЬНЫХ ДАННЫХ С ИСПОЛЬЗОВАНИЕМ СРЕДСТВ АВТОМАТИЗАЦИИ» (Утв. руководством 8 Центра ФСБ РФ 21.02.2008 N 149/54-144) |

| Вид документа | рекомендации |

| Принявший орган | фсб рф |

| Номер документа | 149/54-144 |

| Дата принятия | 01.01.1970 |

| Дата редакции | 21.02.2008 |

| Дата регистрации в Минюсте | 01.01.1970 |

| Статус | действует |

| Публикация |

|

| Навигатор | Примечания |

4 Уровень криптографической защиты персональных данных, уровни специальной защиты от утечки по каналам побочных излучений и наводок и уровни защиты от несанкционированного доступа.

4.1. Различают шесть уровней КС1, КС2, КС3, КВ1, КВ2, КА1 криптографической защиты персональных данных, не содержащих сведений, составляющих государственную тайну, определенных в порядке возрастания количества и жесткости предъявляемых к криптосредствам требований, и, соответственно, шесть классов криптосредств, также обозначаемых через КС1, КС2, КС3, КВ1, КВ2, КА1.

Уровень криптографической защиты персональных данных, обеспечиваемой криптосредством, определяется оператором путем отнесения нарушителя, действиям которого должно противостоять криптосредство, к конкретному типу.

При отнесении заказчиком нарушителя к типу Н1 криптосредство должно обеспечить криптографическую защиту по уровню КС1, к типу Н2 – КС2, к типу Н3 – КС3, к типу Н4 – КВ1, к типу Н5 – КВ2, к типу Н6 – КА1.

4.2. Различают три уровня КС, КВ и КА специальной защиты от утечки по каналам побочных излучений и наводок при защите персональных данных с использованием криптосредств.

При отнесении нарушителя к типу Н1-Н3 должна быть обеспечена специальная защита по уровню КС, к типу Н4-Н5 – по уровню КВ, к типу Н6 – по уровню КА.

4.3. В случае принятия оператором решения о защите персональных данных в информационной системе от несанкционированного доступа в соответствии с нормативными документами ФСБ России различают шесть уровней АК1, АК2, АК3, АК4, АК5, АК6 защиты от несанкционированного доступа к персональным данным в информационных системах, определенных в порядке возрастания количества и жесткости предъявляемых к системам защиты требований, и, соответственно, шесть классов информационных систем, также обозначаемых через АК1, АК2, АК3, АК4, АК5, АК6.

При отнесении заказчиком нарушителя к типу Н1 в информационной системе должна быть обеспечена защита от несанкционированного доступа к персональным данным по уровню АК1, к типу Н2 – по уровню АК2, к типу Н3 – по уровню АК3, к типу Н4 – по уровню АК4, к типу Н5 – по уровню АК5, к типу Н6 – по уровню АК6.

zakonbase.ru

Анализ нового приказа ФСБ по защите ПДн

После прочтения проекта нового приказа ФСБ России «Об утверждении Состава и содержания организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных с использованием средств криптографической защиты информации, необходимых для выполнения установленных Правительством Российской Федерации требований к защите персональных данных для каждого из уровней защищенности» у меня сложилось четкое впечатление, что «жизнь-боль»! Сейчас объясню почему.

Начнем пожалуй с того, что теперь нам более подробно расшифровали требования по обеспечению безопасности ПДн, которые прописаны в 1119 Постановлении правительства РФ для разных уровней защищенности. Однако самое интересное осталось нераскрытым. Например, мы теперь знаем, что в электронном журнале сообщений фиксируются «запросы пользователей информационной системы на получение персональных данных, а также факты предоставления персональных данных по этим запросам», но четкого определения, что это за журнал мы так и не получили. Прошло больше года с выхода ПП 1119, но ничего страшного, мы еще подождем! С электронным журналом безопасности такая же ситуация, но хотя бы мы теперь знаем, что это разные журналы, а не опечатка в ПП 1119!

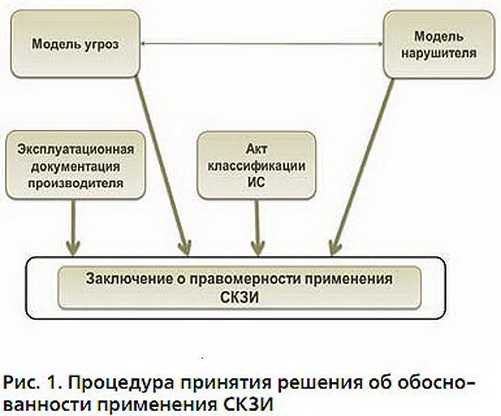

Теперь о главном, на мой взгляд, изменении. Есть 6 классов средств криптографической защиты информации (далее — СКЗИ). Класс необходимого для использования СКЗИ раньше определялся исходя из возможностей нарушителя по реализации атаки, то есть на основании модели нарушителя. Теперь класс СКЗИ привязан к уровню защищенности и типу актуальных угроз:

1 УЗ | 2 УЗ | 3 УЗ | 4 УЗ | |

АУ 1 типа | КА1 | КВ2+ | — | — |

АУ 2 типа | КВ2+ | КВ2+ | КВ2+ | — |

АУ 3 типа | — | КС1+ | КС1+ | КС1+ |

УЗ — уровень защищенности; АУ — актуальные угрозы.

Раньше мы могли понизить класс используемых СКЗИ с помощью модели нарушителя, то теперь этот фокус не пройдет. Теперь всё зависит только от классификации ИСПДн по 1119 ПП.

Стоит отметить, что в пункте 5, подпункт г) «использование средств защиты информации, прошедших процедуру оценки соответствия требованиям законодательства Российской Федерации в области обеспечения безопасности информации, в случае, когда применение таких средств необходимо для нейтрализации актуальных угроз»

в явном виде прописано, что теперь необходимо использовать только сертифицированные СКЗИ.

Обратимся к перечню средств защиты информации, сертифицированных ФСБ России.

С помощью поиска можно найти, что СКЗИ класса КА1 всего 6, а класса КВ2 — 13. Не густо. Есть подозрение, что чем меньше СКЗИ одного класса, тем выше их цена…

Ну и на последок моё любимое:

«26. Для выполнения требования, указанного в подпункте «а» пункта 5 настоящего документа, для обеспечения 1 уровня защищенности необходимо:

а) оборудовать окна Помещений, расположенные на первых и (или) последних этажах зданий, а также окна Помещений, находящиеся около пожарных лестниц и других мест, откуда возможно проникновение в Помещения посторонних лиц, металлическими решетками или ставнями, охранной сигнализацией или другими средствами, препятствующими неконтролируемому проникновению посторонних лиц в помещения;

б) оборудовать окна и двери Помещений, в которых размещены серверы информационной системы, металлическими решетками, охранной сигнализацией или другими средствами, препятствующими неконтролируемому проникновению посторонних лиц в помещения.»

Я так понимаю, в ФСБ России опасаются, что Человек-паук или ниндзя-альпинисты захотят похитить ценные ПДн, действительно актуальная угроза… Очень хотелось бы увидеть такие конструкции, например, на последних этажах зданий комплекса Москва-Сити.

Possibly Related Posts:

Эксперт сообщества Анастасия Ковязина

Выпускник МГТУ им. Н.Э.Баумана по специальности «Защита информации». Ведущий специалист группы аудита и консалтинга информационной безопасности.

s3r.ru