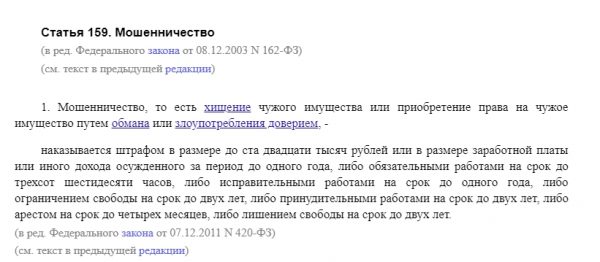

Комментарий к статье 159. УК РФ

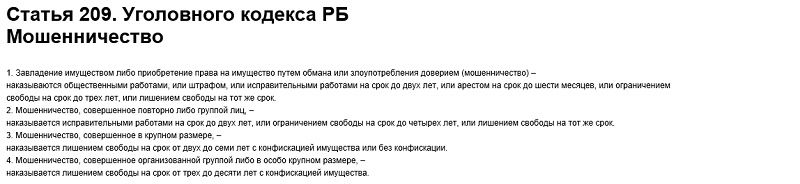

1. Предметом мошенничества может быть не только чужое имущество, как при других формах хищения, а также право на имущество, что отражает специфику данной формы хищения. Например, мошенники заключают с одинокими престарелыми людьми договоры о пожизненном содержании с последующим переходом в их собственность жилья, принадлежащего этим старикам, без намерения реально выполнять договорные обязательства. Нередко предметом мошенничества выступает право пользования нежилыми помещениями, земельными участками и т.п.

2. С объективной стороны мошенничество заключается в хищении чужого имущества или приобретении права на чужое имущество одним из двух указанных в законе способов: путем обмана или путем злоупотребления доверием.

3. Обман как способ хищения чужого имущества может иметь две разновидности.

Активный обман состоит в сознательном сообщении заведомо ложных сведений либо в умолчании об истинных фактах, а также в умышленных действиях, направленных на введение владельца имущества или иного лица в заблуждение (например, предоставление фальсифицированного товара или иного предмета сделки, использование различных обманных приемов при расчете за товары или услуги или при игре в азартные игры, имитация кассовых расчетов и т.

———————————

БВС РФ. 2008. N 2.

Пассивный обман заключается в умолчании о юридически значимых фактических обстоятельствах, сообщить которые виновный был обязан (например, о недостатках передаваемого товара, его стоимости, отсутствия у виновного необходимых полномочий и т.д.), в результате чего лицо, передающее имущество, заблуждается относительно наличия законных оснований для передачи виновному имущества или права на него.

4. Обман, который не является способом непосредственного завладения чужим имуществом, а служит, например, средством облегчения доступа к нему, не может квалифицироваться как мошенничество. Например, лицо, выдающее себя за работника коммунальной службы, прибывшего в квартиру якобы для устранения каких-либо неисправностей, и незаметно от владельца похищающее ценную вещь, совершает не мошенничество, а кражу.

5. Вторым способом мошеннического завладения чужим имуществом является злоупотребление доверием. Оно «заключается в использовании с корыстной целью доверительных отношений с владельцем имущества или иным лицом, уполномоченным принимать решения о передаче этого имущества третьим лицам. Доверие может быть обусловлено различными обстоятельствами, например служебным положением лица либо личными или родственными отношениями лица с потерпевшим» (п. 3 Постановления Пленума Верховного Суда РФ от 27.12.2007 N 51). Иллюстрацией такого способа мошенничества является преднамеренное неисполнение принятых виновным на себя обязательств (например, получение физическим лицом кредита, аванса за выполнение работ или оказание услуг, предоплаты за поставку товара и т.п. без действительного намерения возвращать долг или иным образом исполнять свои обязательства).

6. При злоупотреблении доверием, как и при обмане, собственник или иной владелец имущества, введенный в заблуждение, сам передает имущество мошеннику, полагая, что действует в собственных интересах. Не является мошенничеством хищение чужого имущества, которое не было передано виновному, а было доверено ему, например, для временного присмотра.

Не является мошенничеством хищение чужого имущества, которое не было передано виновному, а было доверено ему, например, для временного присмотра.

Например, не мошенничеством, а кражей следует признавать действия вокзального вора, который, войдя в доверие к ожидающему поезда пассажиру, попросившего виновного присмотреть за его вещами, во время отлучки этого пассажира похищает оставленные под его присмотр вещи.

7. Использование фиктивного документа, подделанного другим лицом, как разновидность обмана или злоупотребления доверием представляет собой конструктивный элемент мошенничества и не требует дополнительной квалификации по ч. 3 ст. 327 УК. Однако «хищение чужого имущества или приобретение права на него путем обмана или злоупотребления доверием, совершенные с использованием подделанного этим лицом официального документа, предоставляющего права или освобождающего от обязанностей, квалифицируется как совокупность преступлений, предусмотренных частью 1 статьи 327 УК РФ и соответствующей частью статьи 159 УК РФ» (п. 6 Постановления Пленума Верховного Суда РФ от 27.12.2007 N 51).

6 Постановления Пленума Верховного Суда РФ от 27.12.2007 N 51).

Если лицо в силу обстоятельств, не зависящих от его воли, фактически не воспользовалось подделанным им документом для мошеннического завладения чужим имуществом, содеянное должно квалифицироваться по ч. 1 ст. 30 и соответствующей части ст. 159, а также по ч. 1 ст. 327 УК.

8. Преступление считается оконченным с момента, когда в результате обмана или злоупотребления доверием чужое имущество поступило в незаконное владение виновного или других лиц и они получили реальную возможность пользоваться им или распорядиться по своему усмотрению. Если мошенничество выразилось в обманном приобретении права на чужое имущество, то оно содержит состав оконченного преступления с момента возникновения у виновного юридически закрепленной возможности распорядиться чужим имуществом как своим собственным (например, с момента регистрации права собственности на недвижимость или иных прав на имущество, подлежащих такой регистрации в соответствии с законом; со времени заключения договора; с момента совершения передаточной надписи (индоссамента) на векселе; со дня вступления в силу судебного решения о признании за виновным права на имущество; со дня принятия иного правоустанавливающего решения уполномоченным органом власти или лицом, введенным в заблуждение относительно наличия у виновного или иных лиц законных оснований для владения, пользования или распоряжения имуществом — п.

9. Создание коммерческой организации без намерения осуществлять предпринимательскую деятельность, а преследующее цель хищения чужого имущества, охватывается составом мошенничества и не требует дополнительной квалификации по ст. 173 УК. Незаконная предпринимательская деятельность, состоящая в изготовлении и реализации фальсифицированных товаров и сопряженная с обманом потребителей относительно качества и иных характеристик реализуемых товаров, также образует состав мошенничества и не нуждается в дополнительной квалификации по ст. 171 УК. Однако действия по изготовлению и реализации товаров, не отвечающих требованиям безопасности жизни и здоровья потребителей, образуют совокупность мошенничества и преступления, предусмотренного ст. 238 УК (п. 9 Постановления).

10. Получение социальных выплат, денежных переводов, банковских вкладов и т.п. посредством обманного использования чужих личных документов надлежит квалифицировать как мошенничество (п. 11 Постановления Пленума Верховного Суда РФ от 27. 12.2007 N 51).

12.2007 N 51).

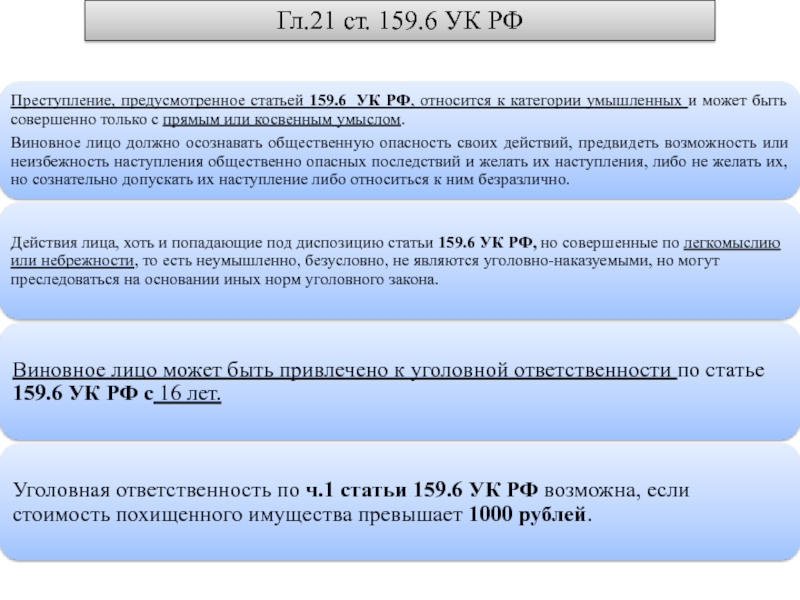

11. Субъективная сторона мошенничества характеризуется прямым умыслом и корыстной целью.

12. Субъект мошенничества — лицо, достигшее возраста 16 лет.

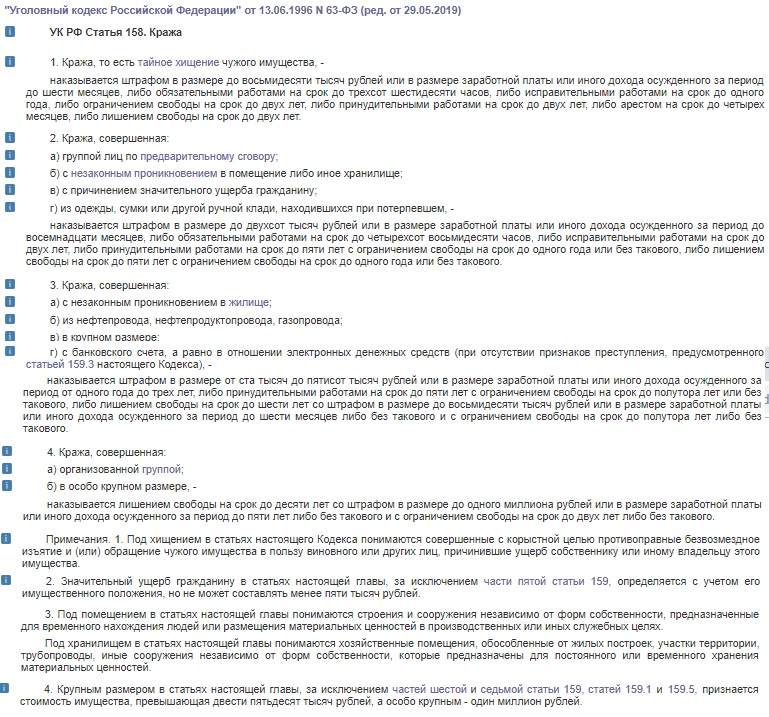

13. Квалифицированные составы мошенничества предполагают его совершение группой лиц по предварительному сговору либо с причинением значительного ущерба гражданину (ч. 2 ст. 159 УК). Содержание этих признаков идентично содержанию одноименных признаков квалифицированной кражи (п. «а» и «в» ч. 2 ст. 158 УК).

14. Крупный размер при мошенничестве (ч. 3 ст. 159 УК) имеет то же содержание, что и при краже.

15. Использование своего служебного положения при мошенничестве (ч. 3 ст. 159 УК) означает, что должностное лицо либо государственный или муниципальный служащий, не являющийся должностным лицом, либо лицо, выполняющее управленческие функции в коммерческой или иной организации, вопреки интересам службы использует вытекающие из его служебных полномочий возможности для незаконного завладения чужим имуществом или для незаконного приобретения права на него.

Данный квалифицирующий признак отсутствует в случае присвоения или растраты принадлежащего физическому лицу (в том числе индивидуальному предпринимателю без образования юридического лица) имущества, которое было передано им другому физическому лицу на основании гражданско-правовых договоров аренды, подряда, комиссии, перевозки, хранения и т.д. или трудового договора (п. 24 Постановления Пленума Верховного Суда РФ от 27.12.2007 N 51).

Действия должностного лица, если они выразились в получении незаконного вознаграждения за совершение по службе определенных действий в интересах дающего, должны квалифицироваться как получение взятки (ст. 290 УК) независимо от ответственности за мошенничество, а аналогичные действия лица, выполняющего управленческие функции в коммерческой или иной организации, — как коммерческий подкуп по ч. 3 или ч. 4 ст. 204 УК.

Наиболее опасные разновидности мошенничества (ч. 4 ст. 159 УК) характеризуются совершением этого преступления организованной группой или в особо крупном размере. Эти признаки имеют то же содержание, что и при краже.

Эти признаки имеют то же содержание, что и при краже.

Страховое мошенничество

С 1 января 2017 года все страховые компании, которые имеют лицензию на заключение договоров ОСАГО, обязаны заключать договор ОСАГО в электронном виде на всей территории Российской Федерации. ЦБ об Е-ОСАГО: доступно и понятно.

Купить полис можно на сайте страховой компании в интернете, не выходя из дома, при этом доступ к сайту страховой организации может осуществляться через сайт Российского союза автостраховщиков. Любые другие способы приобретения электронного полиса – незаконны! В том числе через любых посредников!

Проверить, есть ли у компании действующая лицензия, можно на официальном сайте Банка России www.cbr.ru или на сайте Российского союза автостраховщиков (РСА) www.autoins. ru.

ru.

Обращаем внимание, электронный полис ОСАГО компании СПАО «Ингосстрах» можно приобрести только на единственном официальном сайте www.ingos.ru.

Обратите внимание на пометку «Реестр ЦБ РФ» — это сделано целенаправленно, чтобы выделить сайты, занесенные в реестр субъектов страхового дела РФ.

для оформления электронного полиса ОСАГО обязательна регистрация в личном кабинете.

оплата производится исключительно банковскими картами! Ингосстрах не принимает оплату ни через какие электронные кошельки.

письмо с полисом приходит только с корпоративного ящика @ingos.ru, так же в обязательном порядке должно прийти вложение с электронной цифровой подписью Ингосстраха.

Будьте предельно осторожны и внимательны! Не оформляйте полиса на неизвестных, сомнительных сайтах. Вы рискуете остаться без страховой защиты, а также быть оштрафованными за езду без ОСАГО (в случае если сотрудник ГИБДД не подтвердит действительность Вашего полиса). Используя сомнительные сайты для оформления Е-ОСАГО помните, что Ваши персональные данные, в том числе платежные данные банковских карт, могут попасть к мошенникам и в дальнейшем привести с финансовым потерям.

Вы рискуете остаться без страховой защиты, а также быть оштрафованными за езду без ОСАГО (в случае если сотрудник ГИБДД не подтвердит действительность Вашего полиса). Используя сомнительные сайты для оформления Е-ОСАГО помните, что Ваши персональные данные, в том числе платежные данные банковских карт, могут попасть к мошенникам и в дальнейшем привести с финансовым потерям.

В случае оформления Вами полиса Е-ОСАГО чрез посредника, Вы так же нарушаете закон об ОСАГО!

Участились случаи мошенничества, связанные с реализацией полисов Е-ОСАГО с искаженными данными страхователей или данных по объекту страхования с целью занижения страховой премии. Такой полис будет признан недействительным, и Вы не получите по нему возмещения или же у страховой компании появляется право предъявления Вам регрессных требований.

Если вы стали жертвой мошенников, незамедлительно обратитесь в правоохранительные органы! Поменяйте пароли на используемых аккаунтах и пин-коды на банковских картах.

Какие преступления совершаются с использованием ИТ-технологий | комментарии Марии Зазирной для «Гарант.ру» — Аналитика

2 февраля 2021Какие преступления совершаются с использованием ИТ-технологий | комментарии Марии Зазирной для «Гарант.ру»

Уголовно-правовые риски в условиях цифровизации: способы противодействия

Развитие цифровой экономики не только открывает новые возможности для общества и государства, но и вооружает преступников новыми методами совершения преступлений, а также создает дополнительные криминальные угрозы для многочисленных сфер общественной жизни. Вынужденный переход на дистанционный режим работы спровоцировал увеличение числа преступлений, совершенных с использованием информационных технологий. По данным МВД России характеристика состояния преступности в России за 2020 год отражает значительный рост числа преступлений в названной категории по сравнению с прошлым годом. Их число возросло на 73,4%, в том числе с использованием Интернета – на 91,3%, при помощи средств мобильной связи – на 88,3% 1. При этом следует обратить внимание, что речь идет только о зарегистрированных преступлениях, в то время как их реальное число очевидно превышает официальную статистику. Таким образом, вместе с развитием информационных технологий и стремлением государства к полной цифровой трансформации всех сфер общественной жизни, цифровой прогресс совершенствует также инструменты для совершения преступлений, увеличивая их количество.

Их число возросло на 73,4%, в том числе с использованием Интернета – на 91,3%, при помощи средств мобильной связи – на 88,3% 1. При этом следует обратить внимание, что речь идет только о зарегистрированных преступлениях, в то время как их реальное число очевидно превышает официальную статистику. Таким образом, вместе с развитием информационных технологий и стремлением государства к полной цифровой трансформации всех сфер общественной жизни, цифровой прогресс совершенствует также инструменты для совершения преступлений, увеличивая их количество.

Какие преступления совершаются с использованием ИТ-технологий

Развитие информационных технологий достигло уровня, при котором большинство сфер жизни стало немыслимым без их использования: в уголовно-правовом смысле это означает, что понятие «преступлений, совершаемых с использованием информационных технологий» весьма широко, в той или иной степени включает большую часть предусмотренных УК РФ составов преступлений, отмечает Мария Зазирная, адвокат АБ «Егоров, Пугинский, Афанасьев и партнеры» (АБ ЕПАМ). По справедливому замечанию руководителя юридического отдела хостинг-провайдера и регистратора доменов REG.RU Павла Патрикеева, подход МВД России к квалификации данных преступлений представляется узким: как правило, министерство относит к таким категориям преступлений мошенничество (ст. 159, ст. 159.3, ст. 159.6 Уголовного кодекса) и кражи (ст. 158 УК РФ), которые совершаются с применением ИТ-технологий. Однако проблема уголовно-правовых рисков с использованием информационных технологий является в значительной степени более масштабной.

По справедливому замечанию руководителя юридического отдела хостинг-провайдера и регистратора доменов REG.RU Павла Патрикеева, подход МВД России к квалификации данных преступлений представляется узким: как правило, министерство относит к таким категориям преступлений мошенничество (ст. 159, ст. 159.3, ст. 159.6 Уголовного кодекса) и кражи (ст. 158 УК РФ), которые совершаются с применением ИТ-технологий. Однако проблема уголовно-правовых рисков с использованием информационных технологий является в значительной степени более масштабной.

Для очерчивания наиболее полного круга преступлений Мария Зазирная предлагает обратиться к опыту квалификации киберпреступлений не подписанной Российской Федерацией Конвенции о преступности в сфере компьютерной информации ETS № 185 2001 года.

МНЕНИЕ

Мария Зазирная, адвокат АБ «Егоров, Пугинский, Афанасьев и партнеры» (АБ ЕПАМ)

Если выделять преступления, совершаемые с использованием информационных технологий в качестве отдельной группы, можно разделить эту группу внутри на следующие множества:

- Специальные составы гл.

28 УК РФ, групповым объектом которых являются отношения в сфере компьютерной информации, то есть преступления, непосредственно посягающие на данную сферу общественных отношений.

28 УК РФ, групповым объектом которых являются отношения в сфере компьютерной информации, то есть преступления, непосредственно посягающие на данную сферу общественных отношений. - Преступления, предметом которых в том или ином статусе объекта гражданских правоотношений выступает информация и ее носители, например, преступления, связанные с нарушением режима охраняемых законом тайн, нарушения авторских и смежных прав, неправомерный оборот средств платежей, преступления в сфере оборота порнографии и пр.

- Преступления, объективная сторона которых включает действия, связанные с искажением информации, например, фальсификация единого государственного реестра юридических лиц, реестра владельцев ценных бумаг или системы депозитарного учета, фальсификация финансовых документов учета и отчетности финансовой организации и пр.

- Преступления, объективная сторона которых включает действия, связанные с передачей и распространением информации, например, клевета, публичные призывы к осуществлению террористической деятельности, публичные призывы к осуществлению экстремистской деятельности, возбуждение ненависти либо вражды, а равно унижение человеческого достоинства и пр.

- Преступления, способ которых может включать или с обязательностью включает использование информационных технологий.

Последнее множество включает в себя не только очевидные примеры, вроде мошенничества и его специальных видов, но и даже традиционные составы преступлений против жизни и здоровья. Так, ненадлежащее оказание медицинской помощи с применением телемедицинских технологий в зависимости от наступивших последствий вполне может быть квалифицировано как причинение смерти или тяжкого вреда здоровью по неосторожности.

Способы защиты от уголовно-правовых рисков для граждан и организаций

Если преступление уже совершено, эффективность его расследования зависит от своевременности обращения в компетентные правоохранительные органы: от потерпевшего требуется первичная фиксация следов преступления, обращает внимание Мария Зазирная.

У организаций, которые работают с данными клиентов, есть системы логирования – хранение информации о том, кто, откуда и с каких адресов заходит в сервис, какими телефонами пользовался для доступа и т. д., отмечает генеральный директор финтех-компании RBK.money Денис Бурлаков. Эту информацию важно сохранять для того, чтобы можно было восстановить цепочку действий, например, если клиенту в переписке отправили ссылку на фишинговый сайт или попытались выманить данные карты. Правоохранительные органы в случае происшествия запрашивают такую информацию.

д., отмечает генеральный директор финтех-компании RBK.money Денис Бурлаков. Эту информацию важно сохранять для того, чтобы можно было восстановить цепочку действий, например, если клиенту в переписке отправили ссылку на фишинговый сайт или попытались выманить данные карты. Правоохранительные органы в случае происшествия запрашивают такую информацию.

В ситуации, когда совершенное преступление связано с хищением денежных средств, потерпевшему необходимо получить выписку из своего банка с подтверждением факта перевода денежных средств и указанием реквизитов лица, их получившего, отмечает старший юрист «Рустам Курмаев и партнеры» Алексей Лежников. Также необходимо зафиксировать все точки соприкосновения и взаимодействия с преступниками – адрес сайта и электронной почты, номер телефона, физический адрес офиса злоумышленников и т. д. При этом Павел Патрикеев обращает внимание, что в случаях, где мошенничество связано с хищением денежных средств или конфиденциальной банковской информации, самым первым шагом должен быть звонок обслуживающему банку и блокировка карт. Чем раньше банк будет уведомлен о произошедшем неправомерном списании денежных средств, тем больше шансов, что он сможет оказать содействие клиенту на дальнейших этапах.

Чем раньше банк будет уведомлен о произошедшем неправомерном списании денежных средств, тем больше шансов, что он сможет оказать содействие клиенту на дальнейших этапах.

Учитывая необходимость сбора доказательств и подготовки заявления с описанием обстоятельств совершенного преступления, некоторые эксперты обращают особое внимание на обязанности правоохранительных органов. Так, Алексей Лежников отмечает, что действия со стороны пострадавшей стороны помогают органам ускорить процесс принятия оперативных мер. При этом эксперт отдельно подчеркивает, что сбор и закрепление доказательств является прямой обязанностью правоохранительных органов, поэтому в случаях, когда факт совершения преступления очевиден, необходимо незамедлительно обращаться в полицию.

Некоторые эксперты советуют после обращения в правоохранительные органы предпринять самостоятельную работу для противодействия преступникам. Так, Павел Патрикеев предлагает попробовать пресечь преступную деятельность (например, заблокировать фишинговый сайт) путем обращения в компетентные органы соответствующей доменной зоны. Например, в .RU и .РФ существуют свои «организации быстрого реагирования» для подобных случаев, их список представлен на официальном сайте Координационного центра доменов .RU/.РФ.

Например, в .RU и .РФ существуют свои «организации быстрого реагирования» для подобных случаев, их список представлен на официальном сайте Координационного центра доменов .RU/.РФ.

Превентивные меры в борьбе с уголовными преступлениями

Для того, чтобы не стать жертвой уголовных преступлений, совершенных с помощью информационных технологий, следует не только быть осведомленным в алгоритме действий при взаимодействии с правоохранительными органами, но и применять определенные превентивные меры. Несмотря на существование широкого пласта возможностей для противодействия преступлениям с использованием информационных технологий, большинство экспертов склоняются к мнению, что превентивные меры являются наиболее эффективным способом борьбы с киберпреступлениями. При этом рекомендации по предотвращению таких преступлений отличаются в зависимости от их вида, однако можно составить общий список.

Отдельное внимание стоит обратить на правила использования персональных данных в цифровом пространстве. Необходимо осознанно подходить к вопросу о том, какие персональные данные и прочую информацию передавать и распространять в информационно-телекоммуникационных сетях: имеет ли эта информация ценность сама по себе, позволяет изучить лицо в качестве потенциального потерпевшего или подобрать пароль, считает Мария Зазирная. Технический директор компании «Только Высокие Технологии» (TMT) Даниил Ростовцев отмечает, что основная ошибка потерпевших полагать, что неправомерное использование персональных данных в обязательном порядке сопряжено с хакерскими атаками. Эксперт приводит статистику, согласно которой 90% утечек данных происходит по вине субъекта персональных данных.

То, что действительно осложняет процесс расследования киберпреступлений – отсутствие у таких преступлений физических государственных границ, обращает внимание Мария Зазирная. В связи с этим в данной сфере крайне важно наличие эффективных механизмов международного сотрудничества. Так, в соответствии с резолюцией 73/187 Генеральной Ассамблеи ООН, озаглавленной «Противодействие использованию информационно-коммуникационных технологий в преступных целях» Генеральным секретарем в 2019 году был подготовлен доклад на основе запрошенной у государств-членов информации о трудностях, с которыми они сталкиваются в сфере противодействия использованию информационно-коммуникационных технологий в преступных целях. Как отмечает эксперт, в том или ином виде практически все представившие информацию государства указали на недостаточность механизмов международного сотрудничества в данной сфере.

Как отмечает эксперт, в том или ином виде практически все представившие информацию государства указали на недостаточность механизмов международного сотрудничества в данной сфере.

***

Повсеместная цифровизация общества сопряжена с ростом числа уголовно-правовых рисков практически во всех сферах общественной жизни. Как показывает практика, разнообразие преступлений с использованием Интернета и информационных технологий уходит далеко за рамки очерченных МВД России категорий преступлений. Однако, по справедливому замечанию Марии Зазирной, развитие информационных технологий не только влияет на увеличение преступлений, но и в некотором смысле облегчает их выявление и расследование. Действительно, использование ИТ-технологий позволяет значительно быстро фиксировать доказательства, а Интернет выступает эффективным механизмом для решения вопроса быстрого взаимодействия с компетентными в борьбе с преступлениями госорганами и организациями.

Несмотря на существование большого количества возможностей для противодействия преступлениям, совершенным с использованием информационных технологий, большинство экспертов склоняются к мнению, что превентивные меры являются наиболее эффективным способом борьбы с киберпреступлениями. В связи с этим следует заранее обеспокоиться вопросами цифровой гигиены как организациям, так и рядовым пользователям.

В связи с этим следует заранее обеспокоиться вопросами цифровой гигиены как организациям, так и рядовым пользователям.

1 Ознакомиться с отчетами о состоянии преступности можно на официальном сайте МВД России.

Маргарита Сазонова / http://www.garant.ru/news/1443692/

Комментарий: Любой критик Кремля в РФ — теперь потенциальный преступник | Комментарии обозревателей DW и приглашенных авторов | DW

Следственный комитет Российской Федерации 28 сентября 2021 года объявил о возбуждении нового уголовного дела по статье 282.1 УК РФ («Организация экстремистского сообщества») в отношении Алексея Навального и целого ряда сторонников сидящего в тюрьме критика Кремля. На первый взгляд, эта новость кажется проходной: против Навального и его команды возбуждено уже столько дел, что все их и не вспомнить, так что какая разница, что еще придумали в недрах Следственного комитета? К сожалению, разница есть, и она очень существенная.

Политическое дело против Навального

Прежде всего, важно отметить: впервые за всю историю преследований российскими властями Алексея Навального, лично против него выдвинуты чисто политические обвинения. Ранее его обвиняли в мошенничестве, хищениях, легализации преступных доходов, оскорблении ветеранов и совершении других уголовных и административных преступлений, что позволяло утверждать, будто в преследованиях оппозиционера и его сторонников вообще нет никакой политики. Теперь маски сброшены: Навального и его команду прямо обвиняют в деятельности, направленной на «изменение основ конституционного строя в Российской Федерации».

Ранее его обвиняли в мошенничестве, хищениях, легализации преступных доходов, оскорблении ветеранов и совершении других уголовных и административных преступлений, что позволяло утверждать, будто в преследованиях оппозиционера и его сторонников вообще нет никакой политики. Теперь маски сброшены: Навального и его команду прямо обвиняют в деятельности, направленной на «изменение основ конституционного строя в Российской Федерации».

Фёдор Крашенинников, обозреватель DW

Статья УК РФ, обвинения по которой предъявлены Навальному и его соратникам, — очень серьезная. Им вменяют в вину создание и руководство экстремистским сообществом, за что предусмотрено наказание вплоть до 10 лет лишения свободы. Другие члены команды Навального могут быть приговорены к заключению на срок до 6 лет за один факт принадлежности к ней.

Если в рамках задействованной летом этого года против структур Навального статьи об экстремистских организациях силовики могли преследовать только тех активистов и сторонников оппозиционера, кто продолжал сотрудничать с запрещенными организациями после вступления в силу приговора, то статья об экстремистском сообществе позволяет преследовать любого, кто сотрудничал со структурами Навального когда-либо в прошлом. Таким образом, новое обвинение — это не просто еще одно уголовное дело в череде других, а выход на качественно иной уровень преследований не только Алексея Навального и его сторонников, но и всех оставшихся в России критиков Путина.

Таким образом, новое обвинение — это не просто еще одно уголовное дело в череде других, а выход на качественно иной уровень преследований не только Алексея Навального и его сторонников, но и всех оставшихся в России критиков Путина.

Признание успехов команды Навального

Есть все основания считать новое уголовное дело реакцией властей России на прошедшие думские выборы, которые фактически превратились в борьбу «Единой России» против предложенной командой Навального стратегии «умного голосования». В ходе кампании оказалось, что медиаресурсы команды сидящего в тюрьме политика способны ощутимо влиять на политическую ситуацию в стране.

Поэтому, вплоть до последнего дня голосования, власти России оказывали беспрецедентное давление на глобальные интернет-компании, добиваясь удаления из магазинов приложений команды Навального, блокировки их видеопродукции, затруднения сбора пожертвований.

Вероятно, что после завершения выборов в Госдуму давление усилится, и отказ интернет-гигантов выполнять новые требования Кремля и полностью заблокировать любую активность критиков Путина может обернуться преследованиями теперь уже сотрудников этих компаний в России.

Кроме того, ужесточение статьи, по которой сторонникам Навального предъявлены новые обвинения, может стать основанием для еще более настойчивых требований их экстрадиции. Сам же Алексей Навальный, судя по всему, получит максимально возможный срок, что позволит на формально законных основаниях держать его в заключении много лет.

Окончательная криминализация оппозиционной деятельности

Последние десять лет структуры Алексея Навального занимались абсолютно легальной деятельностью на глазах всех государственных служб и правоохранительных органов России. Сторонники Навального и он сам открывали счета в российских банках, арендовали офисы, нанимали сотрудников, платили налоги, регистрировали организации и СМИ и много раз пытались учредить политическую партию, во всем следуя российским законам. Призывая людей к участию в митингах и других своих публичных акциях, они неизменно подчеркивали их мирный характер.

Попытка властей задним числом объявить всю эту вполне обычную для оппозиции в любых странах политическую деятельность преступной и противозаконной не может не вызывать тревогу по поводу дальнейшего развития событий в России. Получается, что любой, кто занимается формально все еще законной оппозиционной политической деятельностью в России, должен постоянно думать о том, что спустя некоторое время он может быть объявлен преступником с перспективой сесть в тюрьму на многие годы.

Получается, что любой, кто занимается формально все еще законной оппозиционной политической деятельностью в России, должен постоянно думать о том, что спустя некоторое время он может быть объявлен преступником с перспективой сесть в тюрьму на многие годы.

Возможно, в этом и есть основная цель продолжающейся борьбы российских властей с Алексеем Навальным и его структурами — окончательно приравнять любую оппозиционную деятельность к уголовному преступлению, а любое взаимодействие с оппозиционными структурами для граждан России, российских и международных организаций — с соучастием в нем. Вполне очевидна и решаемая задача: к президентским выборам 2024 года не оставить в России никаких возможностей противодействовать переизбранию Владимира Путина.

Автор: Федор Крашенинников — российский политолог и публицист, автор книг «После России» и «Облачная демократия», которую он написал вместе с Леонидом Волковым. Telegram: @fyodork, Twitter: @fyodorrrrr

Комментарий выражает личное мнение автора. Оно может не совпадать с мнением русской редакции и Deutsche Welle в целом

Оно может не совпадать с мнением русской редакции и Deutsche Welle в целом

Смотрите также:

Путин и Навальный в карикатурах Елкина

Выборы в России: борьба с «Умным голосованием» — удар по мозгам?

На выборах-2021 в России власти, судя по всему, больше всего боятся «Умного голосования». Сергей Елкин о том, как российские чиновники борются с проектом команды Алексея Навального.

Путин и Навальный в карикатурах Елкина

Выборы в России: где придумали «Умное голосование»

Разработчики «Умного голосования» «так или иначе связаны с Пентагоном», заявила за неделю до выборов в Госдуму представитель МИД РФ Мария Захарова. Сергей Елкин знает, как это выяснили.

Путин и Навальный в карикатурах Елкина

Интервью Навального The New York Times: рупор свободы из колонии

The New York Times опубликовала большое интервью с российским политиком Алексеем Навальным, находящимся в колонии.

Заглушить оппозицию в России так просто не получится, констатирует Сергей Елкин.

Заглушить оппозицию в России так просто не получится, констатирует Сергей Елкин.Путин и Навальный в карикатурах Елкина

Что еще Путин может приготовить для Навального?

Алексей Навальный рассказал о психологическом давлении на него в колонии. Например, по словам политика, который держит голодовку, в его отряде жарили курицу. Сергей Елкин знает, по чьему рецепту.

Путин и Навальный в карикатурах Елкина

Ответ Мосгорсуда на решение ЕСПЧ по Навальному: Путин одобряет?

Мосгорсуд отказался выполнить требование Европейского суда по правам человека (ЕСПЧ) и освободить политика Алексея Навального. У Сергея Елкина нет сомнений в независимости российской судебной системы.

Путин и Навальный в карикатурах Елкина

Навальный и «список Путина»: шпаргалка для президента

Маниакальное нежелание Владимира Путина называть Алексея Навального по имени и фамилии уже давно причта во языцех.

Карикатурист Сергей Елкин заглянул в президентскую шпаргалку.

Карикатурист Сергей Елкин заглянул в президентскую шпаргалку.Путин и Навальный в карикатурах Елкина

Чем Навальный оскорбил ветерана: все дело в шляпе

Оклеветал ли Алексей Навальный ветерана Второй мировой войны, зависит от ловкости рук судьи, уверен Сергей Елкин. Судя по всему, в запаснике у суда есть все, кроме права политика на свое мнение.

Путин и Навальный в карикатурах Елкина

Акция с фонариками за Навального. Февральская революция?

Акция 14 февраля, инициированная сторонниками Навального, вызвала самые абсурдные обвинения власти в адрес тех, кто хочет принять в ней участие. Так и «Аврора» может проснуться, считает Сергей Елкин.

Путин и Навальный в карикатурах Елкина

Что нужно знать о жизни Навального в Германии

В ответ на фильм Навального о «дворце Путина» российское ТВ показало дом, в котором жил политик в Германии после отравления на родине. Что такое роскошь, увидел не только Сергей Елкин.

Путин и Навальный в карикатурах Елкина

Дело о клевете на ветерана: один суд над Навальным хорошо, а два — лучше?

Политика Алексея Навального доставили из тюрьмы на очередной суд — по делу о клевете на ветерана войны. Замысел Владимира Путина в отношении оппозиционера разгадал Сергей Елкин.

Путин и Навальный в карикатурах Елкина

Суд над Навальным: в чьих руках приговор политику?

Мосгорсуд решает, заменить ли Алексею Навальному условный срок по делу «Ив Роше» на реальный. Но едва ли последнее слово будет за беспристрастной Фемидой, считает Сергей Елкин.

Путин и Навальный в карикатурах Елкина

Путин в бассейне дворца: все фотожаба, кроме баттерфляя?

Владимир Путин заявил, что плавал баттерфляем, но не в бассейне дворца под Геленджиком, и назвал показанное в фильме Навального монтажом. Каких санкций теперь ждать, знает Сергей Елкин.

Путин и Навальный в карикатурах Елкина

«Забрало запотело», или Реакция Кремля на акции в поддержку Навального

Омоновец, ударивший женщину на митинге 23 января, извинился, сказав, что у него запотело забрало.

Хотя в момент удара оно было поднято. Кто еще в открытую попирает права граждан, знает Сергей Елкин.

Хотя в момент удара оно было поднято. Кто еще в открытую попирает права граждан, знает Сергей Елкин.Путин и Навальный в карикатурах Елкина

Возвращение Навального: был берлинский пациент — стал химкинский арестант

Оппозиционного политика Алексея Навального задержали сразу по возвращении в Россию. Теперь суд приговорил его к 30 суткам ареста. Кому это нужно, знает карикатурист Сергей Елкин.

Путин и Навальный в карикатурах Елкина

Трусы Навального, или Чем оказался подарок ФСБ для Путина

Один из вероятных отравителей Навального рассказал политику по телефону, что «Новичок» был нанесен на его трусы. Сергей Елкин о том, чем стал для властей этот предмет гардероба.

Путин и Навальный в карикатурах Елкина

Вся правда Кремля об отравлении Навального, или Хором вразнобой

Глава МИД России Сергей Лавров предположил, что Навального могли отравить «Новичком» уже при транспортировке в Германию.

Предыдущие версии Кремля вспомнил Сергей Елкин.

Предыдущие версии Кремля вспомнил Сергей Елкин.Путин и Навальный в карикатурах Елкина

Отравление Навального и санкции против России: трудности перевода?

Отравление Навального и угроза вмешательства Москвы в белорусский кризис — повод для дискуссии о новых санкциях ЕС в отношении Кремля. Сергей Елкин о том, кто не хочет понять очевидное.

Путин и Навальный в карикатурах Елкина

Меркель потребовала расследовать отравление Навального: что ответит Путин?

Канцлер Германии Ангела Меркель потребовала от Кремля найти виновных в отравлении Алексея Навального. Что ответит ей Владимир Путин, знает карикатурист Сергей Елкин.

Путин и Навальный в карикатурах Елкина

Задержание Навального, или При чем тут Воронеж

Оппозиционный политик Алексей Навальный был арестован после выхода из спецприемника, где он провел 30 дней. Карикатурист Сергей Елкин узнал о настоящих причинах задержания.

Путин и Навальный в карикатурах Елкина

Арест Навального как выход из любой ситуации

Алексей Навальный в очередной раз арестован на 30 суток. Сам он связывает это с запланированными на 9 сентября акциями против повышения пенсионного возраста. Сергей Елкин о предыстории ареста.

Путин и Навальный в карикатурах Елкина

Задержания сторонников Навального: невзирая на возраст

В России были задержаны десятки сторонников лидера оппозиции Алексея Навального, среди них — несовершеннолетние, а также случайные прохожие. Карикатурист Сергей Елкин об экцессах властей.

Автор: Наталья Позднякова

Пленум ВС разобрался с поддельными документами и автомобильными номерами — Верховный Суд Российской Федерации

Пленум Верховного суда РФ обсудил проект постановления по делам о преступлениях, посягающих на установленный порядок обращения официальных документов, госнаград, акцизных марок, а также порядок учета транспортных средств. Выяснилось, что судебная практика весьма противоречива. А последние изменения в уголовное законодательство только добавили проблем правоприменителям.

Выяснилось, что судебная практика весьма противоречива. А последние изменения в уголовное законодательство только добавили проблем правоприменителям.Отсутствие ясности и единообразного подхода

Докладчик — судья ВC РФ Татьяна Ермолаева напомнила, что в 2019 году законодатель внес существенные изменения в статью 327 УК РФ, направленные на усиление ответственности за подделку, изготовление или оборот поддельных документов, государственных наград, штампов, печатей или бланков. Кроме того, неоднократно подвергалась редактированию в сторону ужесточения статья 327.1 УК РФ (изготовление, сбыт поддельных акцизных марок, специальных марок или знаков соответствия).

— Данные изменения, не во всем последовательные, а по ряду моментов и противоречивые, принесли целый ряд проблем в судебную практику по уголовным делам о таких преступлениях, — посоветовала судья ВС РФ.

Ермолаева привела общую статистику. За совершение преступлений, предусмотренных статьями 324–327. 1 УК РФ, ежегодно осуждается по основной квалификации порядка 11–12 тыс. лиц. При этом в отношении четверти обвиняемых уголовные дела были прекращены судами по нереабилитирующим основаниям. В том числе с назначением судебного штрафа. Подавляющее большинство лиц (около 95%) привлекаются по статье 327 УК.

1 УК РФ, ежегодно осуждается по основной квалификации порядка 11–12 тыс. лиц. При этом в отношении четверти обвиняемых уголовные дела были прекращены судами по нереабилитирующим основаниям. В том числе с назначением судебного штрафа. Подавляющее большинство лиц (около 95%) привлекаются по статье 327 УК.

— Изучение судебной практики выявило отсутствие у судов ясности и единообразного подхода по целому ряду вопросов применения этой статьи, — сообщила судья ВС.

В первую очередь, по словам Ермолаевой, трудности связаны с отсутствием законодательных определений понятий «официальный документ», «официальный документ, предоставляющий права или освобождающий от обязанностей», а также «важный личный документ». При том что для целей уголовно-правовых отношений затруднительно, а порой и неверно использовать трактовку документов, содержащихся в других отраслях права. На это обстоятельство обращал внимание Конституционный суд РФ в определении от 19 мая 2009 года. Также законодателем не предложены четкие разграничения критерия различных видов документов. А его подход к установлению преступности и наказуемости неправомерных деяний с этими документами не вполне последователен.

Также законодателем не предложены четкие разграничения критерия различных видов документов. А его подход к установлению преступности и наказуемости неправомерных деяний с этими документами не вполне последователен.

Ермолаева привела пример. Так, согласно статье 325 УК РФ, за похищение паспорта гражданина ответственность менее строгая, нежели за аналогичные действия в отношении других официальных документов. А согласно статье 327 УК РФ, наоборот, подделка паспорта и его использование влекут более строгое наказание, чем подделка официального документа, предоставляющего права или освобождающего от обязанностей.

Как разграничить документы между собой

Ермолаева сделала краткий обзор содержания проекта постановления, состоящего из 19 пунктов. Судья ВС назвала документ «достаточно лаконичным», но при этом таким, который исчерпывающе объединяет в себе разъяснение только тех вопросов, которые волнуют правоприменителя.

В пунктах 1–4 рассматривается предмет преступлений, предусмотренных статьями 324, 325 и 327 УК РФ. В этих пунктах, по словам Ермолаевой, содержится ответ на главный вопрос: что понимать под конкретными видами документов и как их разграничить между собой.

В этих пунктах, по словам Ермолаевой, содержится ответ на главный вопрос: что понимать под конкретными видами документов и как их разграничить между собой.

В пункте 1 с учетом сложившейся судебной практики разъясняется, что под официальными документами, предоставляющими права или освобождающими от обязанностей, в статье 324 УК РФ и официальными документами в части 1 статьи 325 УК РФ понимаются такие документы, в том числе электронные, которые создаются, выдаются либо заверяются в установленном законом или иным нормативным актом порядке федеральными органами государственной власти, органами государственной власти субъектов РФ, органами местного самоуправления либо уполномоченными организациями или лицами. А главное назначение данных документов в том, что они удостоверяют юридически значимые факты.

К числу таких документов в полной мере относятся и электронные документы. Признание материальности электронного документа как разновидности документа и его равнозначности документу на бумажном носителе следует из положений федеральных законов об информации и об электронной подписи.

— В условиях развития цифровых технологий и все большего применения электронного документооборота неправомерные действия в отношении электронных документов, являющихся официальными, могут быть квалифицированы по статьям 324 и 325 УК РФ, а их подделка — по статье 327 УК РФ, — пояснила Ермолаева.

Пункт 2 проекта посвящен документам, именуемым «важные личные» для целей части 2 статьи 325 УК РФ (похищение у гражданина паспорта или другого важного личного документа). Помимо паспорта гражданина (в том числе заграничного, дипломатического или служебного), к таковым относятся военный билет, водительское удостоверение, пенсионное удостоверение, аттестат или диплом об образовании, свидетельство о регистрации транспортного средства, паспорт транспортного средства и другие. То есть принадлежащие гражданину документы, удостоверяющие юридически значимые факты и наделяющие его определенным юридическим статусом, рассчитанные на их многократное или длительное использование.

Корреспондирующие разъяснения содержатся в пункте 6 проекта. Там указывается, что похищение, а равно уничтожение, повреждение или сокрытие паспорта или другого важного личного документа не могут квалифицироваться по части 1 статьи 325 УК РФ (похищение, уничтожение, повреждение или сокрытие официальных документов, штампов или печатей).

— Данное разъяснение отражает принципиальную позицию президиума Верховного суда РФ, выработанную в течение многолетней практики, — отметила Ермолаева.

Поддельный или подложный?

В статье 327 УК РФ в результате внесения в нее изменений в 2019 году установлена ответственность за использование не только заведомо поддельных (часть 3), но и подложных документов (часть 5). В пункте 4 проекта предложено разграничение этих преступлений.

— Оно основано не на различии используемых законодателем синонимичных терминов, а исходит из характеристик документов, охраняемых разными частями одной статьи уголовного закона, — пояснила докладчик.

Так, по смыслу части 5 статьи 327 УК РФ к заведомо подложным документам относятся любые поддельные документы, удостоверяющие юридически значимые факты, за исключением поддельных паспорта гражданина, удостоверения или иного официального документа, предоставляющего права или освобождающего от обязанностей. Например, подложные гражданско-правовой договор, диагностическая карта транспортного средства, решение общего собрания собственников помещений в многоквартирном доме.

Похищение госнаград: позиция КС и практика ВС

Статьей 324 УК РФ (приобретение или сбыт официальных документов и госнаград) в равной мере охраняется оборот государственных наград Российской Федерации, РСФСР, СССР. Однако хищение официальных документов состава преступления, предусмотренного этой статьей, не образует. Ответственность за это преступление выделена в самостоятельную норму (статья 325 УК РФ). Тогда как ответственность за похищение госнаград самостоятельной нормой не является. В связи с этим в судебной практике отсутствует единый подход к решению вопроса о том, является ли хищение способом незаконного приобретения государственных наград и как именно такие действия должны квалифицироваться — по статье 324 УК РФ или по статье УК РФ, предусматривающей ответственность за хищение имущества. В пункте 5 данная проблема правоприменения разрешается следующим образом: похищение государственных наград РФ, РСФСР и СССР является одним из способов их незаконного приобретения и квалифицируется по статье 324 УК РФ. Если похищение наград было сопряжено с применением насилия, то такие действия образуют совокупность преступлений, предусмотренных статьей 324 УК РФ и соответствующей статьей УК РФ об ответственности за преступление против жизни и здоровья.

В связи с этим в судебной практике отсутствует единый подход к решению вопроса о том, является ли хищение способом незаконного приобретения государственных наград и как именно такие действия должны квалифицироваться — по статье 324 УК РФ или по статье УК РФ, предусматривающей ответственность за хищение имущества. В пункте 5 данная проблема правоприменения разрешается следующим образом: похищение государственных наград РФ, РСФСР и СССР является одним из способов их незаконного приобретения и квалифицируется по статье 324 УК РФ. Если похищение наград было сопряжено с применением насилия, то такие действия образуют совокупность преступлений, предусмотренных статьей 324 УК РФ и соответствующей статьей УК РФ об ответственности за преступление против жизни и здоровья.

— Данное разъяснение основывается на правовой позиции КС РФ о том, что публично-правовая природа государственной награды как нематериального блага исключает возможность признания данного блага объектом права собственности. А также подтверждается практикой ВС РФ по данному вопросу, — сообщила Ермолаева.

А также подтверждается практикой ВС РФ по данному вопросу, — сообщила Ермолаева.

Что признается подделкой автомобильных номеров

Пункт 6 посвящен статье 326 УК РФ (подделка или уничтожение идентификационного номера транспортного средства). Разъясняется, что к использованию заведомо подложного государственного регистрационного знака относится, в частности, установка на транспортном средстве в целях совершения преступления либо облегчения его совершения или сокрытия изготовленного в установленном порядке государственного регистрационного знака, отличного от внесенного в регистрационные документы данного транспортного средства (например, выданного на другое транспортное средство), управление в этих же целях транспортным средством с установленным на нем таким государственным регистрационным знаком.

При этом подделкой государственного регистрационного знака признается изготовление такого знака в нарушение установленного законодательством о техническом регулировании порядка либо внесение в изготовленный в установленном порядке знак изменений, искажающих нанесенные на него символы (например, путем выдавливания, механического удаления символа (символов), подчистки, подкраски) и допускающих иное прочтение знака.

Трудности применения статьи 327

Пункты 8–14 проекта посвящены вопросам применения статьи 327 УК РФ. В частности, в пункте 8 разъясняется, в чем именно состоит подделка документа. В пункте 10 предложено толкование «использование поддельного (подложного) документа». При этом обращено внимание судов на то, что использование лицом своего подлинного документа, являющегося недействительным (например, с истекшим сроком действия), либо подлинного документа, принадлежащего другому лицу, или предъявление вместо надлежащего документа схожего с ним подлинного документа не образует состава преступления, предусмотренного частью 5 статьи 327 УК РФ.

В пункте 11 содержится ответ на вопрос о моменте окончания использования заведомо поддельного (подложного) документа. Здесь же разъясняется, что если представленный лицом с указанной целью заведомо поддельный (подложный) официальный документ и в дальнейшем использовался для получения прав или освобождения от обязанностей в течение определенного периода (например, при трудоустройстве и в период последующей работы в организации), то предусмотренные статьей 78 УК РФ сроки давности уголовного преследования за такое преступление следует исчислять только с момента фактического прекращения использования поддельного (подложного) официального документа, в том числе в результате пресечения деяния.

Вопросы квалификации

Ермолаева отметила, что с использованием незаконно приобретенных или поддельных официальных документов, печатей, штампов и бланков совершаются более опасные преступления — различные мошенничества, контрабанда, экономические преступления. В связи с этим у судов нередко возникают вопросы, связанные с квалификацией таких деяний, либо по совокупности таких преступлений, либо только по статье о более тяжком преступлении, способом которого охватывается незаконное использование документов, штампов, печатей, бланков.

В связи с этим в пунктах 12 и 13 проекта внимание судов обращено на ситуации, требующие квалификации деяний по совокупности преступлений, предусмотренных как разными частями статьи 327 УК РФ, так и другими статьями УК. Также здесь отражены случаи, когда использование для совершения другого преступления заведомо поддельного документа, изготовленного иным лицом, охватывается способом совершаемого преступления (например, мошенничества) и не требует самостоятельной правовой оценки по части 3 или 5 статьи 327 УК РФ.

Пункт 14 содержит разъяснения относительно квалификации деяний по части 4 статьи 327 УК РФ и случаев, когда деяния могут быть признанными как совершенные с целью облегчить или скрыть совершение другого преступления. Например, когда подделка и предъявление поддельного документа используются с целью незаконного получения доступа в жилище или хранилище для совершения кражи.

Спор о поддельных акцизах

Пункт 15 касается применения статьи 327.1 УК РФ об ответственности за изготовление, сбыт поддельных акцизных марок, специальных марок или знаков соответствия, защищенных от подделок, или их использование. Данный пункт был предложен на рассмотрение пленума с вариантом. В частности, членам пленума надо было определиться, могут ли нести ответственность по части 4 или 6 статьи 327.1 УК РФ лица, которые сами не маркировали алкоголь и табак поддельными марками, но которые приобрели в целях сбыта такую продукцию, достоверно зная, что размещенные на ней марки поддельные, а затем сбывали ее. При этом, подчеркнула докладчик, следует иметь в виду, что указанные лица не совершали действий, которые описаны в диспозиции статьи как использование поддельных марок для маркировки.

При этом, подчеркнула докладчик, следует иметь в виду, что указанные лица не совершали действий, которые описаны в диспозиции статьи как использование поддельных марок для маркировки.

— Мнения судов по этому вопросу существенным образом разделились. Этот вопрос требует обсуждения, — констатировала Ермолаева.

В итоге проект постановления был отправлен на доработку в редакционную комиссию.

Алексей Квач

Управление по борьбе с серьезным мошенничеством в Великобритании стучится в дверь O2 — отчет

Управление по борьбе с серьезным мошенничеством (SFO) Великобритании, как сообщает Sunday Telegraph (применяется платный доступ), расследует некоторые прошлые дела Telefnica UK (O2) задолго до того, как она стала частью Virgin Media O2.

Детали нечеткие, но предыстория, признанная O2 в последнем финансовом отчете Virgin Media O2, связана с «возможными нарушениями законов и нормативных актов по борьбе со взяточничеством».

В заявлении O2 говорится, что он рассматривал «запрос о раскрытии информации, сделанный государственными органами» в отношении возможных нарушений, и что он продолжает сотрудничать с ними в рамках продолжающегося расследования.

Поскольку «правительственные органы», похоже, включают в себя SFO, вопрос неизбежно приобретает более серьезную окраску, по крайней мере, для тех, кто следит за развитием событий извне.

Представитель O2 сообщил Light Reading (по электронной почте), что оператору нечего добавить к отчету Sunday Telegraph, и отказался от дальнейших комментариев. Предполагается, что оператор также проводит собственное внутреннее расследование.

Мрачное прошлое?

Согласно отраслевым предположениям, расследование правительства можно проследить до 2017 года и внезапного ухода двух руководителей высшего звена в этом году.Financial Times отмечает, что первое упоминание о расследовании появилось в ее отчетах за 2017 год.

В примечании к результатам за первый квартал 2021 года снова, как сообщает Financial Times, O2 сказал, что, хотя невозможно предсказать полный масштаб или продолжительность этого вопроса, он «считает, что может дать надежную оценку результата, и сделал начисление этой суммы за трехмесячный период, закончившийся 31 марта 2021 года ».

Несмотря на это, он сослался на пункт в правилах бухгалтерского учета, чтобы сохранить конфиденциальность суммы резерва на том основании, что «дальнейшее раскрытие информации нанесет серьезный ущерб будущему развитию.»

Кен Виланд, отвечающий редактор, специально для Light Reading

удостоверений личности с фотографией для голосования: Мэтт Хэнкок допускает только 6 случаев фальсификации избирателей на последних выборах по мере роста протестов

Мэтт Хэнкок признал, что на последних выборах было всего 6 случаев фальсификации бюллетеней, поскольку новые правила, требующие удостоверения личности с фотографией, вызывают опасения перед США. стиль «подавление избирателей».

стиль «подавление избирателей».

Речь королевы будет включать законопроект о введении этого требования на избирательных участках — несмотря на предупреждения о том, что большое количество избирателей из бедных слоев населения и этнических меньшинств будет отвергнуто.

Отвечая на вопрос об этой критике — и о небольшом количестве случаев мошенничества на последних выборах, г-н Хэнкок ответил: «Ну, я думаю, что это на шесть случаев слишком много».

На телеканале Sky News министр здравоохранения был предупрежден о том, что 47 процентов чернокожих людей не имеют водительских прав по сравнению с 26 процентами белых.

«Существует реальная опасность, не правда ли, что вы можете в конечном итоге помешать ключевым элементам общества высказать свое мнение?» его спросили.

Но г-н Хэнкок сказал: «Не знаю, дело в справедливости, это в том, чтобы убедиться, что когда люди делают что-то столь же важное, как голосование, то они те, кем они себя называют.

«Мы опробовали это, мы изучили это очень подробно, мы стремимся сделать это — и я думаю, что люди по всей стране хотят знать наверняка, что выборы будут честными».

Группа гражданских прав Liberty осудила встряску, которая, как ожидается, начнется до следующих всеобщих выборов в 2023 или 2024 году.

«Наша текущая система голосования безопасна и надежна», — сказал глава отдела политики Сэм Грант. «Это похоже на оппортунистическую атаку на права некоторых из наиболее маргинализированных людей в обществе».

Испытания в 2019 году показали, что десятки тысяч людей могут быть лишены доступа к избирательным участкам, потому что у них нет необходимых удостоверений личности.

Избирательная комиссия предупредила, что молодые люди, представители этнических меньшинств, женщины и пожилые люди, скорее всего, будут наказаны.

Г-н Хэнкок также подвергся критике, поскольку он подтвердил, что план социальной помощи, обещанный Борисом Джонсоном в первый день его пребывания в должности в 2019 году, не будет частью речи королевы.

Он обвинил пандемию в том, что она помешала правительству уделять ей «столько внимания», как ожидалось, добавив: «Я думаю, люди это поймут».

Джереми Хант, бывший министр здравоохранения Консервативной партии, сказал, что отказ объявить о пределе катастрофических затрат на лечение будет «невероятным беспокойством для людей».

«Я надеюсь услышать, что мы введем ограничение на расходы на уход, потому что примерно каждый десятый из нас будет иметь катастрофически высокие затраты на уход», — сказал он.

«Это невероятное беспокойство для людей.Это лотерея. Вы не знаете — это могли быть вы. Я думаю, что в цивилизованном обществе мы должны найти способ избавиться от этого беспокойства ».

Г-н Хант также сказал, что проблемы в NHS не будут устранены без решения кризиса социальной помощи, добавив: «Таким образом, действительно нет никакого смысла финансировать один сектор должным образом, а затем игнорировать другой».

KNOMO London призывает покупателей защитить себя от мошенничества с RFID

После объявления о повышении лимита бесконтактных платежей в Великобритании до 100 фунтов стерлингов лондонский бренд аксессуаров KNOMO London призывает покупателей принять соответствующие меры, чтобы защитить себя от мошенничества.

Поставщик изысканных рюкзаков, портфелей, сумок для ноутбуков и сумок говорит о потенциале значительного роста бесконтактного мошенничества и важности использования технологии блокировки RFID для минимизации риска — что он включает в ряд своих конструкции.

Бесконтактный чип кредитных карт и паспортов работает через радиочастотную идентификацию или RFID, которая по беспроводной связи передает информацию с карты на считыватель.Однако сканеры могут сканировать RFID-метки без контакта с картой, что делает покупателей уязвимыми для кражи информации. В ответ KNOMO London советует покупателям быть бдительными и рассмотреть возможность использования устройств блокировки RFID.

KNOMO London предлагает стильный ассортимент сумок с защитой от RFID-меток и имеет встроенный карман с технологией защиты RFID, предотвращающей пассивное сканирование. Являясь одной из самых интеллектуальных и инновационных функций безопасности, эта технология не только снижает риск кражи финансовых данных, но также снижает риск кражи личных данных через другие документы с RFID-метками, такие как британские паспорта.

«По мере того, как мы приближаемся ко второму этапу смягчения ограничений, многие предприятия, включая KNOMO, заняты подготовкой к повторному открытию с введением строгих мер защиты от COVID, но жизненно важно, чтобы клиенты были готовы к происходящим изменениям, — говорит Оли Стрикленд, региональный менеджер KNOMO в Лондоне. «С повышением лимита бесконтактных платежей мы хотим убедиться, что делаем все возможное, чтобы помочь нашим клиентам защитить себя от краж, как только они вернутся на главную улицу.Клиенты могут обратить внимание на штамп RFID на ряде наших продуктов, который указывает на то, что товар содержит нашу технологию блокировки. ”

Лимит бесконтактных операций повышается в рамках подготовки к возобновлению работы тех магазинов, которые были признаны «второстепенными» с 12 апреля в соответствии со вторым этапом правительственной дорожной карты по восстановлению. Ожидается, что этот шаг окажет поддержку предприятиям, стремящимся предоставить своим клиентам возможность бесконтактных покупок, и сделает покупки в магазинах более удобными, чтобы обеспечить столь необходимый импульс для испытывающей трудности экономики.

Однако высказываются опасения, что рост может говорить о новой волне бесконтактного мошенничества. Хотя в 2020 году бесконтактное мошенничество действительно снизилось, это падение объясняется значительным сокращением личного общения из-за закрытия магазинов. Есть опасения, что по мере того, как магазины снова открываются с апреля, бесконтактное мошенничество может достичь новых высот, наряду с опасениями, что у клиентов могут возникнуть ложное чувство безопасности из-за более низких, чем обычно, прошлогодних цифр. UK Finance также предупреждает, что многие бесконтактные мошенничества с 2020 года, возможно, еще не были реализованы и будут обнаружены только после открытия магазинов.

Увеличение лимита бесконтактных платежей происходит менее чем через год после предыдущего повышения с 35 фунтов стерлингов до 45 фунтов стерлингов 1 апреля 2020 года. Чтобы представить это увеличение в перспективе, Европейский союз поддерживает верхний предел в 50 евро — около 45 фунтов стерлингов. — по бесконтактным платежам, чтобы минимизировать влияние RFID-мошенничества.

— по бесконтактным платежам, чтобы минимизировать влияние RFID-мошенничества.

Продовольственное мошенничество и контрафактный хлопок: детективы, распутывающие глобальную цепочку поставок | Fair trade

Пять лет назад текстильный гигант Welspun оказался втянут в скандал, в основе которого лежит одно слово: «египтянин».В то время Welspun производила более 45 миллионов метров хлопковых простыней каждый год — этого было достаточно, чтобы обвязать Землю лентой, и еще оставалась ткань для гигантского лука. Он поставлял акры постельного белья таким компаниям, как Walmart и Target, и среди самых дорогих были те, которые рекламировались как «100% египетский хлопок». На протяжении десятилетий хлопок из Египта имеет репутацию лучшего в мире, его волокна настолько длинные и шелковистые, что из него можно производить мягкую роскошную ткань. На этикетке Welpsun слово «египтянин» было хвастовством и обещанием.

Но лейблу не всегда можно было доверять. В 2016 году Target провела внутреннее расследование, которое привело к поразительному открытию: примерно 750 000 ее простыней и наволочек из валспунского «египетского хлопка» были изготовлены из низкокачественного хлопка, который вообще не поступал из Египта. После того, как Target предложила своим клиентам возмещение и прекратила отношения с Welspun, последствия прокатились по отрасли. Другие розничные продавцы, проверявшие свое постельное белье, также обнаружили, что на простынях Welspun ложно указано, что они изготовлены из египетского хлопка.Компания Walmart, против которой подали в суд покупатели, купившие продукцию Welspun из «египетского хлопка», отказалась больше хранить простыни Welspun. Через неделю после того, как Target обнародовала свои открытия, Welspun потеряла более 700 миллионов долларов от своей рыночной стоимости. Для компании это было катастрофой.

После того, как Target предложила своим клиентам возмещение и прекратила отношения с Welspun, последствия прокатились по отрасли. Другие розничные продавцы, проверявшие свое постельное белье, также обнаружили, что на простынях Welspun ложно указано, что они изготовлены из египетского хлопка.Компания Walmart, против которой подали в суд покупатели, купившие продукцию Welspun из «египетского хлопка», отказалась больше хранить простыни Welspun. Через неделю после того, как Target обнародовала свои открытия, Welspun потеряла более 700 миллионов долларов от своей рыночной стоимости. Для компании это было катастрофой.

Получайте удостоенные наград длинные чтения Guardian, отправляемые вам каждое субботнее утро

Слепой, Welspun изо всех сил пытался понять, что пошло не так, но разобраться с этим было непросто. Хлопковый бизнес — это лабиринт, и цепочки поставок продукции — от фермы-источника до полки магазина — становятся все более сложными.Футболка, продаваемая в Нью-Дели, может быть сделана из хлопка, выращенного в Индии, смешанного с другим хлопком из Австралии, пряденного в пряжу во Вьетнаме, выткана в ткань в Турции, сшита и разрезана в Португалии, куплена норвежской компанией и отправлена обратно. в Индию — и это относительно простая цепочка поставок. В течение многих лет Welspun покупала хлопок-сырец, пряжу и цельную ткань, утверждая, что они египетского происхождения, у десятков продавцов. Источником фиаско могла быть ошибка — возможно, партия хлопчатобумажной пряжи с неправильной маркировкой — или же преднамеренное мошенничество со стороны какого-то удаленного поставщика.Так или иначе, он потерялся в лабиринте.

в Индию — и это относительно простая цепочка поставок. В течение многих лет Welspun покупала хлопок-сырец, пряжу и цельную ткань, утверждая, что они египетского происхождения, у десятков продавцов. Источником фиаско могла быть ошибка — возможно, партия хлопчатобумажной пряжи с неправильной маркировкой — или же преднамеренное мошенничество со стороны какого-то удаленного поставщика.Так или иначе, он потерялся в лабиринте.

В разгар кризиса Welspun искала компанию под названием Oritain. Компания Oritain, основанная в 2008 году в городе Данидин в Новой Зеландии, представляет собой своего рода судебно-медицинское детективное агентство — CSI по цепочке поставок. Его работа, которая переносит нас в самое сердце современной торговли, зависит от основной истины о нашей планете. Земля настолько разнообразна в геологическом отношении, что в почве или воде определенного места точные концентрации элементов часто оказываются уникальными для этого региона.Это уникальное сочетание элементов применяется и в культурах этого региона, так что хлопок, выращиваемый на юге США, имеет другую комбинацию элементов по сравнению с хлопком из Египта — каждая комбинация отличается, как подпись.

Профессор Рассел Фрю, геохимик, соучредивший Oritain, изучал элементный анализ в Университете Отаго, когда понял, как его исследования могут решить серьезную коммерческую проблему. Поддельные товары повсюду валяются на полках магазинов.Когда их обнаруживают, они вызывают ожесточенные споры, как, например, в 2013 году, когда британские и ирландские власти обнаружили, что конина обильно смешана с «говяжьими» котлетами. Но на каждый обман, который привлекает внимание заголовков, есть бесчисленное количество незамеченных. Сахарный сироп смешивают с органическим медом. «Новозеландские отбивные из баранины» поступают из китайских откормочных животных; оливковое масло первого холодного отжима нарезается дешевым маслом низкого качества; Футболки шьют из хлопка, выращенного на принудительных фермах. Ярлыки часто врут. Одна только игра с контрафактной едой стоит 49 миллиардов долларов в год.

Центральный стебель хлопкового стебля на световой микрофотографии. Фотография: Стив Гшмайсснер / Getty / Science Photo Library RF Эти уловки, как сообразил Фрю, можно обнаружить с помощью элементного анализа: отсюда и Oritain. Среди клиентов компании такие известные бренды, как Primark, а также отраслевые организации, такие как Cotton USA и Meat Promotion Wales. Все они стремятся избежать неприятных сюрпризов, подобных тому, что пережил Вэлспан, таких, которые могут сжечь чистую прибыль или снизить ассортимент продуктов — например, некачественный стейк из супермаркета, маскирующийся под первоклассную валлийскую говядину, или пару носки, которые, как выясняется, производятся из хлопка из Синьцзяна, Китай, где фабрики подозреваются в использовании труда в неволе.

Oritain обещает определить с 95% точностью, действительно ли кофейное зерно или кусок мяса получены из источника, указанного на его этикетке. Некоторые элементы анализировать легче, чем другие. «Чай хороший — он очень богат элементами, которые мы измеряем», — сказал мне Фрю. «Мы можем различить две чайные плантации, между которыми просто грунтовая дорога». Но на самом деле, добавил он, все, что когда-то было выращено или выращено, будет иметь признаки своего происхождения, своего химического терруара. Имея достаточно данных, он раскроет правду о том, откуда он, и ложь в сказке, о которой рассказывается.

Имея достаточно данных, он раскроет правду о том, откуда он, и ложь в сказке, о которой рассказывается.

Еще мальчиком Фрю знал коммерческую ценность истории происхождения. Сейчас ему 54 года, и он выглядит исполненным ученого, ставшего предпринимателем. Он вырос на овцеводческой ферме на юге Новой Зеландии, принадлежавшей его деду, и хотя мясо было полезным, на самом деле деньги приносила шерсть. «В то время новозеландская шерсть была невероятно ценной, — сказал Фрю. «В 1953 году он продавался по цене фунта за фунт». Но к тому времени, когда Фрю поступил в университет в 1980-х, индустрия рухнула, отчасти из-за популярности дешевых, быстро производимых синтетических волокон.Это было похоже на урок: даже такой качественный и тщательно отобранный продукт, как новозеландская шерсть, может быть проигнорирован ускоряющимися темпами мировой экономики.

Будучи молодым исследователем из Университета Отаго, Фрю изучал, как меняется распределение элементов в Мировом океане. Инструмент, на который он больше всего полагался, был масс-спектрометром, аппаратом, который занимал половину комнаты и измерял уровни различных элементов в любом образце, который он вводил в . Если бы у Фрю был, скажем, стакан с водой, собранной у берегов Бразилии, спектрометр мог бы зафиксировать определенную смесь металлов и солей, которые смылись с суши в эту часть океана.И если бы он нашел эту уникальную подпись в другом месте, он мог бы знать, что вода у берегов Бразилии перемещалась по всему миру в океаническом течении. Однажды, когда он проверил воду, извлеченную с глубины 5000 метров в проливе между Великобританией и Гренландией, он обнаружил, что она началась из моря Уэдделла у берегов Антарктиды.

На протяжении 90-х годов, когда Фрю руководил проектами по морской химии в своем университете, его инструменты продолжали совершенствоваться. Он сказал мне, что он может купить не только новые плазменные спектрометры, которые могут проверять сразу 45 элементов, но и более совершенное оборудование для мытья бутылок.Когда я засмеялся, Фрю сказал: «Я не шучу. Новая технология представляла собой большую емкость сверхчистой кислоты, которая удаляла со стекла все примеси микроэлементов ». С этого времени ему больше не приходилось беспокоиться о загрязнении своих образцов.

В 2001 году с Фрю обратилось министерство рыболовства Новой Зеландии. Они захватили пару рыболовных судов, зарегистрированных на южнокорейские компании, и, хотя у экипажей было разрешение на лов рыбы у восточного побережья Новой Зеландии, министерство подозревало, что вместо этого они вели траление в западных водах.Трюмы лодок были забиты хеком. Был ли способ узнать, где их поймали? «Западное побережье — это древняя скала, — сказал мне Фрю, — и существует разница в том, сколько пыли, перенесенной из Австралии, оседает на одном побережье, а не на другом». В результате уровни свинца в воде и морской жизни незначительно меняются с запада на восток. Чтобы оценить содержание свинца в хеке, Фрю пришлось лететь в Бостон, чтобы использовать там лабораторные инструменты. «Свинец был дымящимся пистолетом», — сказал он. В конце концов, лодки вели незаконный промысел в западных водах Новой Зеландии.«Это оказалось обвинением в размере 5 млн новозеландских долларов».

«Дело о корейской рыбе», как называет это Фрю, — это история, которую он рассказал, чтобы получить финансирование — от своего университета для покупки оборудования для своей лаборатории, или от инвесторов, чтобы основать свою первую компанию Isotrace, или от других инвесторов для Oritain, которую он создал после того, как Isotrace закрылась. Oritain позиционировал себя не как лабораторию с инструментами судебной экспертизы, а как защитник целостности бренда. Если высококачественный кофе компании или шоколад единственного происхождения на самом деле производился из зерен некачественного сорта, и если это когда-либо обнаружилось, репутация компании и ее прибыль были бы разрушены.В 1993 году Доменико Рибатти, один из крупнейших производителей оливкового масла в Италии, был приговорен к тюремному заключению за то, что нарезал масло первого отжима турецким лесным орехом и аргентинским подсолнечным маслом. Десять лет назад Noka Chocolate обанкротилась вскоре после того, как один блогер сообщил, что Нока покупает шоколад другой компании, представляя его как «дегустационный опыт» из Венесуэлы или Кот-д’Ивуара, и продает его в 10 раз дороже в Neiman Marcus. . А в 2019 году французская полиция объявила, что раскрыла мошенничество, в ходе которого 15000 тонн итальянского киви были выданы за лучший французский сорт.

Оливковое масло — товар, который часто фальсифицируют. Фотография: Кристиан Септимиус Крог / GettyКомпании, которые подделывают свои собственные товары, необычны. Чаще всего сырье случайно смешивается по мере продвижения по цепочке поставок, или сомнительные третьи стороны выдают низкосортные товары за высококачественные. У первого клиента Oritain, новозеландской фирмы Silver Fern Farms, была именно эта проблема.

Silver Fern закупает говядину на фермах, выращивающих коров травяного откорма, в Новой Зеландии, а затем продает мясо по более высокой цене в супермаркетах других стран, включая Китай.Но Silver Fern, конечно, не имеет прямого отношения к этим супермаркетам. Между штаб-квартирой Silver Fern в Данидине и супермаркетом в Пекине находится множество посредников: например, фирмы, которые импортируют упакованную говядину Silver Fern в Китай или продают ее в супермаркеты в определенном регионе. Это вполне разумная основа для большинства современного бизнеса — каждая задача решается компанией, которая делает именно это и делает это хорошо.

Но такое множество участников оставляет место и для аферистов.В Китае кто-то упаковывал куски дешевой местной говядины в поддельную упаковку Silver Fern и продавал их в супермаркеты с большой прибылью. Возможно, они были импортерами, работающими с Silver Fern, или выдавали себя за дистрибьюторов, утверждающих, что у них есть запасы говядины Silver Fern. Но конечный результат был тем же: покупатели платили больше за мясо, которое, как они считали, было закуплено скрупулезно, но не получилось.

Оритэйн получил задание провести выборочную проверку упакованной говядины Silver Fern, закупленной в китайских супермаркетах, проверить мясо, чтобы выяснить, действительно ли оно произведено на фермах Silver Fern, пытаясь сузить круг возможных подделок.Сильвер Ферн знал, как опасно позволить этому мошенничеству продолжаться бесконтрольно. В культуре, которая решила заботиться об аутентичности или даже зациклиться на ней, фальшивые продукты могут склонить компанию к необратимому падению.

На первых порах элементный анализ нечасто использовался для решения вопросов о происхождении. Вместо этого археологи измерили элементы, чтобы собрать воедино рацион давно умерших людей в древних могилах, а банк данных о винах ЕС, созданный в 1991 году, проанализировал соотношение элементов в вине, чтобы определить, было ли оно «подслащенным» или разбавленным.Только на рубеже 21-го века ученые начали использовать эти инструменты, чтобы выяснить, откуда берутся материалы. Настоящий прорыв произошел в деле, связанном не с мошенничеством с какао или потерянным хлопком, а с нераскрытым убийством маленького мальчика.

В 2001 году пешеход на Тауэрском мосту заметил тело в Темзе, хотя в непростом свете сентябрьского вечера он принял его за бочку. Затем он осознал свою ошибку и позвонил в полицию. Двадцать минут спустя прибыл патрульный катер, чтобы вытащить тело из воды.Кто-то отрезал мальчику голову и конечности, а на торсе были только пара флуоресцентных оранжевых шорт. Когда Уилла О’Рейли, следователя столичной полиции, вызвали, он вспомнил другие тела из Темзы, которые он видел, некоторые из которых были покорежены гребными винтами. Но после того, как он увидел туловище, он понял, что это то, с чем он никогда раньше не сталкивался.

«Постмортемс» открывал одну ужасную тайну за другой. У ребенка от пяти до семи лет в теле не осталось крови.Его желудок был пуст, как будто он голодал несколько дней. Тело было разрезано таким точным и необычным образом, что предположение о ритуальном жертвоприношении возникло уже при первом вскрытии. Но ничто из этого не решало существенного вопроса о том, кем был мальчик и откуда он взялся. У О’Рейли не было ни отпечатков пальцев, ни стоматологических записей, которые следовало бы исследовать. Анализ ДНК мальчика через базу данных показал, что в Великобритании нет родственников. Последовательности генов предполагали, что он был северным или западноафриканским происхождением, но они не могли объяснить, когда он в последний раз был в этой части мира и был ли он там вообще.Он был настолько глубоко и трагически анонимным, что полицейские назвали его Адамом, чтобы придать ему достоинство имени.